Pour tenter de simplifier, la virtualisation correspond à une abstraction des composants "bas niveaux" pour créer des couches d'émulations qui seront supportées par des logiciels hyperviseurs crées à l'aide "d'API". Les hyperviseurs permettront de faire fonctionner plusieurs systèmes d'exploitation "émulés", sur un seul socle hardware.

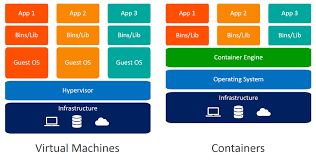

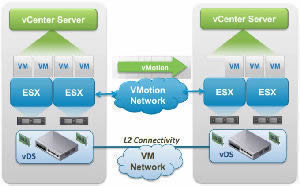

C'est ainsi qu'on a pu recréer virtuellement les processeurs, la mémoire, les cartes, les composants réseau, graphique ainsi que les disques et le stockage. Comme l'ancien logiciel de type 2 de Microsoft VirtualPC, l'hyperviseur puise dans la couche hardware les appliances via un OS hôte avec ses ressources, puis "émule" d'autres systèmes avec des pilotes qui "deviennent normalisés" grace à l'OVF à partir de 2007. Cela a permit de recréer des réseau virtuels avec des cartes physiques puis virtuelles afin de cloisonner les différents environnements virtuels pour leurs attibuer des ressources. Les containers attribuent des ressources applicatives. Les Machines virtuelles possèdent leurs propres "sous-ensembles matériels", répartis de façon homogène. La mise en réseau virtuelle permet d'utiliser un groupe de ports avec lequel vous pourrez gérer les communications entre plusieurs ordinateurs, Machines Virtuelles, Serveurs Virtuels ou autres périphériques répartis dans différents bureaux et centres de données. Le Management Network permet de recréer des noeuds de connexions sécurisés entre le réseau de gestion et le réseau sur lequel la machine virtuelle du point de terminaison VCH ou Virtual Container Host, se connecte aux hôtes vCenter Server d'ESXi. En désignant un réseau de gestion spécifique, vous isolez les connexions aux ressources vSphere du réseau public. Les VCH utilise le réseau pour fournir la fonction de connexion via l'API Docker.

le 30 septembre 2025 (lire Azure Kubernetes Service).

Le site docs.vmware.com/fr sera mis hors service le 30 janvier 2025. Après cette date, le contenu sera disponible sur techdocs.broadcom.com

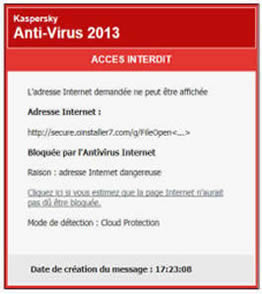

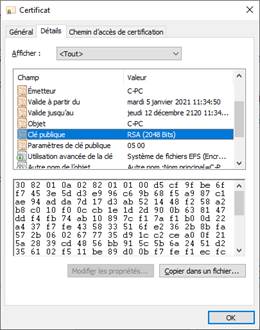

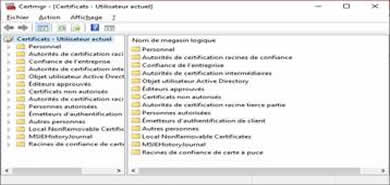

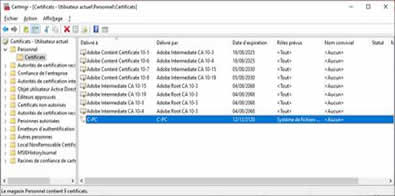

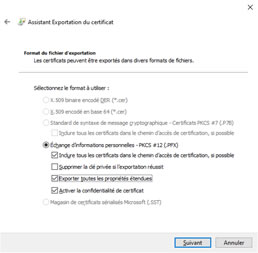

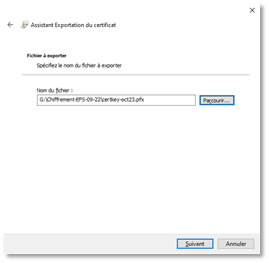

La sécurité renforcée des communications via SSL/TSL et SSH ainsi que le chiffrement des données entre VLANs

L'utilisation de protocoles de communication sécurisés et chiffrés (Secure Sockets Layer) est nécessaire pour assurer des communications sécurisées, entre des hyperviseurs standalone ou externalisé sur le Cloud. Il convient d'utiliser des certificats valides pour bien sécuriser les transferts de datas entre VPS. Lire sur la sécurité

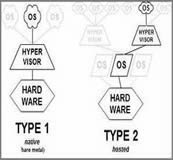

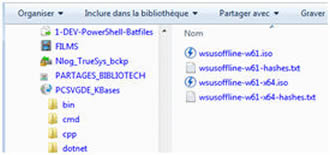

Installés à partir d'images ISO (vérifiez les sources et signatures bien que les images soient disponibles avec l'hyperviseur) en full natif (type 1) ou sur OS hôtes "intermédiaires" (type 2), l'hyperviseur peut être vu comme un logiciel dédié à l'émulation.

Détails des modes de virtualisation

- La virtualisation totale ou native (type 1) utilise la translation binaire ou Full virtualization & Binary Translation

- La virtualisation assisté (type 2) par le système d'exploitation ou "OS assisted virtualization".

- La virtualisation côté client assistée par matériel (type 2, souvent utilisé pour la virtualisation d'infrastructures clientes avec virtual desktop et instructions Intel VT ou AMD-V.

Avec l'évolution apparaissent les "Containers" qui deviennent avec le temps dominants. Bien que les containers et les machines virtuelles aient des caractéristiques communes, ils se distinguent par une meilleur scalabilité, accéssibilité, portabilité, avec un cloisonnement des fonctionnalités et des applicatifs (il n'est pas nécessaire de redémarrer un OS hôte ou l'application d'un container pour basculer vers un autre en cas d'incident).

La virtualisation types 1 et 2

Virtualisation et containers

Activation des composants sur PC pour la virtualisation de postes clients

Datastore; VM, ISO, templates, snapshots...

L'utilisation de ThinApp ou de PortableApps permettent la création de packages applicatifs autonomes légers qui intègrent un environnement d'exécution, à savoir des applications et dépendances

Créer un "package applicatif portable" VMware ThinApp

Créer un "package applicatif portable" avec PortableApps

Qu'est ce que Docker

Docker container

Installer Docker Desktop sur Windows 10

Docker: bases, communications et packages applicatifs

Docker et la CLI network et réseau personnalisé; ip, driver host, etc.

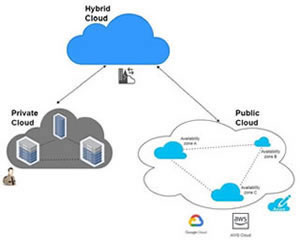

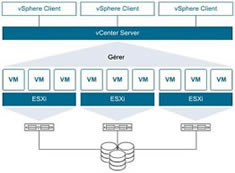

L’hyperviseur de type-1 dispose d'un accès direct aux ressources de la machine sur laquelle il est nativement installé. L'hébergement de machines se fait soit en locale en mode "standalone" ou externalisé sur le Cloud en mode privé, public ou hybride. Lorsqu'il s'agit de cluster, les hyperviseurs partagent la puissance des composants materiels tels que le nombre de processeurs (16, 32, 64 et +), la mémoire ou RAM (en moyenne 8Go par VM et entre 64Go à 2To et +), avec un espace disque suffisant pour le stockage des configurations et des ressources (datastore, banque de données ou pool de ressources). Les principaux acteurs comme VMware permettent la gestion des Machines virtuelles avec vCenter, vShpere, vMotion ou Horizon. Citrix supporte XenServer l'Hypervisor 8.2UI avec VM Tools ou vApp. Microsoft Hyper-V avec le Manager natif ou d'autres outils tiers (OpManager). Combiné à un serveur AD DS et des certificats d'authentification liés aux polices ou stratégies de sécurité permet la redondance des données et la tolérance aux pannes. L'hyperviseur stocke les informations pour un fonctionnement optimale puisque redondants et tolérant aux pannes. Le basculement d'une VM à une autre s'éffectue de manière dynamique en temps réel. Les rôles, services et données d'un serveur applicatif peuvent être segmentés. Associés aux clusters locaux aux hyperviseurs standalone, ou externalisés dans un datacenter, la virtualisation en cluster impose un "socle" matériel puissant. Ainsi le basculement d'une VM à une autre s'éffectue de manière dynamique. Par conséquent, l'interaction avec d'autres hyperviseurs seront dotés des mêmes composants matériels: un prérequis pour des hyperviseurs en cluster.

Les différents types d'hébergements sur Cloud

Le Stockage et le partage

VMware vSphere ESXi prend en charge divers périphériques de stockage sur baie via Ethernet, Fibre Channel, iSCSI, pour de meilleurs performances avec l'utilisation de lecteurs SSD, SATA, SAS, SCSI pour SAN ou NAS. En revanche le stockage local ne prend pas en charge le partage de plusieurs hôtes et chaque VM ne peut accéder qu'à sa propre bibliothèque de stockage de données. Par conséquent, bien que vous puissiez utiliser un stockage local pour créer plusieurs machines virtuelles, vous ne pouvez pas utiliser les fonctionnalités d'un stockage partagé. Comme indiqué sur VMware vous ne pourrez pas utiliser de lecteurs IDE/ATA ou USB pour stocker des machines virtuelles. Seul un hôte peut accéder à une banque de données sur un périphérique de stockage local. En revanche, si vous utilisez un cluster d'hôtes disposant de périphériques de stockage locaux, vous pouvez implémenter vSAN. L'utilisation par vSphere de VMFS (Virtual Machine File System) ou NFS (Network file System) comme systèmes de fichiers ESXi avec un SAN permet d'accéder au stockage partagé à l'aide du protocole NFS (Network File System). En tant que système de fichiers en cluster, VMFS permet à plusieurs hôtes ESXi d'accéder simultanément à la même banque de données. Si le SAN offre un accès direct par numéro d'unité logique (LUN), il faudra sélectionner le type de stockage Disk/LUN et l'appliquer à tous les hôtes ESXi. Avec les hyperviseurs tels que XenServer ou Citrix Hypervisor 8.2 les partages serveurs via le protocole NFS (qui prennent en charge n’importe quelle version de NFSv3 ou NFSv4) ou serveurs utilisant SMB (SMB v3) peuvent être utilisés comme RS ou Référentiel de Stockage pour disques virtuels. Ainsi les VDI ou Virtual Desktop Infrastructures sont stockés au format Microsoft VHD. Comme ces Référentiels de stockage peuvent être partagés, les VDI stockés sur des stockages partagés permettent aux machines virtuelles de démarrer sur n’importe quel hôte XenServer avec un compte d'Administrateur de pool et de migrer les machines virtuelles entre vos hôtes XenServer à l’aide de suffisament de mémoire et d'une migration bare metal (sans arrêt ou interruption de services)

STOCKAGE ET ENCADREMENT DES FOURNISSEURS

Dans les années 90, le prix du stockage a tellement baissé qu'aujourd’hui, le coût du Gigaoctet sur des disques durs "traditionnels ou mécaniques" de types SATA se situe en fonction de la marque à quelques centimes d'euros le Go. C'est plus cher pour le SCSI, mais cela met le prix d'un disque dur SATA, de bonne facture de 18To à moins de 30€ le Teraoctet, environ. Pour exemple: un disque dur Western Digital Gold SATA de 18To, en 3.5 pouces, avec 6Gb/s (vitesse de bande passante d'interface), 512MB (mémoire EEPROM) est à 549,38€. Mais il faut adapter ces prix à l'offre et au évolutions du marché, les prix mentionnés ici devront être révisés pour ne pas semblés approximatifs. Un disque dur SATA pour particulier de plus petite capacité par exemple un Seagate Exos 7E8 de 3.5' (pouces) de 8To avec une vitesse de rotation du plateau à 7200RPM (rotation minute), 6Gb/s de transfert (bande passante d'interface) et 256MB (mémoire EEPROM) à moins de 200€. En revanche, le prix du Gigaoctet pour les disques SSD S-ATA 3, avait reculé d'environ 30 % entre 2014 et 2016. Sur quatre ans, la baisse avait atteint environ 54%. Actuellement le prix du Go d'un disque SSD Samsung de 500Go est descendu à presque la moitié, soit plus près des 30cts que des 70cts d'euros le Gigaoctet, cela malgré d'importantes disparités en fonction de la capacité, du modèle et de la marque. On annonçait déjà au début de l’année 2023 que les ventes de disques durs SATA avaient chuté de 40 % et cette tendance n’est pas prête de s’arrêter. On pourrait même se diriger vers la disparition des disques durs HDD SATA d’ici peu de temps. La baisse du prix de la mémoire flash NAND et l’augmentation de la capacité du stockage des SSD vont probablement signer l’arrêt de mort des HDD. Ainsi la baisse des prix du stockage bénéficie surtout aux fournisseurs de stockage externalisé et de services Cloud. En revanche le Cloud a un coût et celui-ci se chiffre autant en terme de consommation d'énergie qu'en terme de prix de stockage et de traitement des données. Lire sur 45secondes.fr

En 2022, les disques durs des datacenters pouvaient gérer jusqu'à 26 Térabytes (soit 26.000 Gigabytes) de stockage. Les dispositifs de stockage se sont mis à gérer 6000 Gigabytes de plus, soit 32Terabytes. Avec un tel volume de stockage, les entreprises comme les utilisateurs pourront disposer et stocker plus d'informations. Cela va engendrer des transmissions encore plus importantes, d'ou l'intérêt de la fibre et de l'adoption de la 5G pour les fournisseurs de téléphonie mobile et d'accès à Internet.

Exemple de sauvegarde sous forme de stockage d'objets à petits prix sur le Cloud

NAS vs vSAN

Nouvelle installation de vCenter avec vSAN

Comment se connecter et configurer un Switch Cisco via Putty

virtualiser Open Media Vault

2024 - débuter avec Openmediavault; omv docker, omv extras et portainer

Des engagements de baisse des coûts.

Dans un contexte de tiraillement entre,

![]() La

nécessité d'être innovant pour anticiper les besoins et déployer des services,

La

nécessité d'être innovant pour anticiper les besoins et déployer des services,

![]() La

nécessité d'évoluer tout en assurant la conformité des systèmes,

La

nécessité d'évoluer tout en assurant la conformité des systèmes,

![]() La

nécessité d'optimiser les coûts...

La

nécessité d'optimiser les coûts...

Une amélioration de la productivité.

![]() En

optimisant les services d'administration, de support, de supervision via le Cloud

En

optimisant les services d'administration, de support, de supervision via le Cloud

![]() En

fournissant des services de retour d'expérience et de qualité (Groupware, workflow),

En

fournissant des services de retour d'expérience et de qualité (Groupware, workflow),

![]() En

sécurisant votre réseau avec la segmentation et les accès sécurisés (VPN, LBS IPSec, SSL-SSH, IDS, SD-WAN, VLAN)

En

sécurisant votre réseau avec la segmentation et les accès sécurisés (VPN, LBS IPSec, SSL-SSH, IDS, SD-WAN, VLAN)

![]() En

assurant la mise en oeuvre d'un Plan de Retour d'Activité éprouvé avec des solutions native ou tièrce pour

les différents serveurs virtuels

En

assurant la mise en oeuvre d'un Plan de Retour d'Activité éprouvé avec des solutions native ou tièrce pour

les différents serveurs virtuels

LA CONSOMMATION D'ENERGIE REDUITE AVEC LA VIRTUALISATION

Une étude de l'Union française de l'électricité (UFE), montrait que la consommation des centres de données s'élevait à environ 3TWh en 2015... Soit l'équivalent de la consommation électrique d'une ville comme Lyon. En 2021, la capacité de stockage des centres de données devait être multipliée par 4, selon une Étude de Cisco. Un centre de données "hyperscale" qui dépend souvent d’une architecture de serveurs virtuels doté de plusieurs centaines de m² d'armoires de baies avec disques rackés, est passé de 338 fin 2016 à 628 en 2021 soit près du double en 6 ans. Mais cela correspond seulement à 53% du nombre total des centres de données. Nous sommes tous concernés par ce problème d'énergie qui va augmentant, même s'il cela reste difficile à concretiser pour le commun des mortels. Lire sur le site "fournisseur-energie.com", comment réduire la pollution numérique. Alors qu'on associe bien souvent le Cloud à des engagements de baisse des coûts...

Cependant les critiques du Cloud avancent, "semble t-il", des arguments de poids; La consommation d'énergie des systèmes de refroidissement et la facturation de l'usage attribué aux services "hébergés" (avec un risque très faible de perdre "accidentiellement" vos données ainsi que la gouvernance et la pérénité du traitement des données). Raisons pour lesquelles les prestataires insistent pour que vous appliquiez "Les codes de bonnes pratiques et de bonnes conduites". Le choix du prestataire est donc déterminant. Lire le document de la CNIL: Recommandations pour les entreprises qui envisagent de souscrire à des services de Cloud computing.

La dépendance en énergie, phénomène determinant et les coûts fixes attribués par les "fournisseurs" de Cloud font que le traitement des données pour des applications comme avec SaaS sont facturées à l’usage. Une entreprise qui souscrit un abonnement auprès de fournisseurs tels que Amazon Web Services (AWS), Microsoft (Azure), Google Cloud Platform (GCP), n'appliquent en théorie une facturation que pour la consommation et l'utilisation de la bande passante réelle. L'hébergement personnalisé sur mesure, permet de facturer uniquement ce que vous utilisez. Vous n'avez pas besoin de payer pour des ressources supplémentaires. Tant que de cette nécessité le bon fonctionnement des services loués est assurée. Cependant, cette promesse reste à nuancer, au quotidien.

Il convient donc aux entreprises de bien étudier les offres, de bien lire les contrats et de s'en remettre aux fournisseurs pour avoir le plus d'informations techniques et tarifaires, tant pour ce qui concerne les VPS, que les services, ou encore les solutions SD-WAN pour équilibrer les charges réseau. Même si la conccurence est forte il convient de bien étudier les offres de services. Si vous êtes en quête d'une solutions plus personnalisée, d’un accompagnement dans votre projet, vous aurez plutôt intérêt à privilégier un prestataire qui pourra vous faire bénéficier d'un support éfficace. Concernant les offres de "brokers", leurs missions est de proposer les mêmes offres de services mais plus accéssibles "financièrement". Pour chaques modes de Cloud "public, privé ou hybride" un environnement hybride correspondra à une approche plus pragmatique lorsque les entreprises ont investis dans une infrastructure serveurs. Utiliser un Cloud hybride ou privé pour les applications et services indispensables au bon fonctionnement de la société apportera une solution semble t'il plus adapté, car entièrement dédiée. La popularité de VMware augmente lorsque la Société prend l’engagement d’arriver à la neutralité carbone et à une utilisation d’énergie renouvelable à 100 % pour ses opérations internationales d'ici 2030. Les objectifs de VMware soutiennent la mission de l’entreprise de représenter une force motrice dans le monde et d’apporter à la société, à l’environnement et à l’économie mondiale une contribution supérieure à sa consommation. Citrix lance XenApp et XenDesktop en 2008 avec Xen. Après achat des codes sources Windows, XenCenter, XenServer puis Citrix hypervisor 8.2UI voient le jour.

Un pool de ressources comprend plusieurs installations d'hôtes XenServer, liées entre elles à une seule entité gérée qui héberge des machines virtuelles. Associé à un stockage partagé, un pool de ressources permet de démarrer des machines virtuelles sur n'importe quel hôte XenServer disposant de suffisamment de mémoire. Les machines virtuelles peuvent ensuite être déplacées de manière dynamique entre les hôtes XenServer tout en fonctionnant avec un temps d'arrêt minimal (migration en direct).

Un Datastore, pool de ressources ou banque de données peut contenir les fichiers des machines virtuelles (disques, images ISO pour installer des OS, métadonnées…) Dans l'environnement VMware vSphere, les banques de données sont des conteneurs logiques, analogues à des systèmes de fichiers qui contiennent les informations du stockage physique et fournissent un modèle uniforme pour stocker des fichiers des machines virtuelles. Ils peuvent aussi stocker les images ISO des OS et modèles de machines virtuelles. vCenter Server et ESXi prennent en charge les banques de données avec partages pour Volumes Virtuels.

Déplacer les fichiers d'une VM vers un datastore avec le "Browser"

Lab hyperviseur ESXi 8 sur VMWare Workstation 17

Installation de VMware ESXi 6.7

VMware ESXi 7 installation Machine virtuelle

Cluster d'hyperviseurs ESXi avec équilibrage et tolérance

De nombreuses extensions sont utilisées par les hyperviseurs pour stocker les données de configuration des VM sur des disques avec autant de volumes logiques que vous pouvez avoir de VM. On peut enregistrer, copier, mettre à jour, déployer ou provisionner rapidement des instantannées. Des systèmes complets peuvent être transférés d'une Machine virtuelle vers une autre pour une maintenance sans interruption de services, à savoir en mode bare metal. On peut citer par exemple, quelques extensions telles que .VMDK et .VMXF qui sont des formats VMWare, .VDI qui est un format utilisé par Oracle, .VHD le format de Microsoft, et .VHDX pour Hyper-V de Microsoft qui permet de monter un disque non limités à 2To. En effet, VHDX repousse la limite à 64To. Oracle Virtual box peut utiliser les formats VHD et VHDX, à l'instar de Citrix XenCenter qui à la condition que vous bénéficiez d'un "rôle d’Administrateur de Pool", peut intégrer plusieurs formats, celui de Microsoft et de VMware.

VMware ESXi, clients et fonctionnalités de vCenter+ vMotion

Sauvegarde native de vCenter

Installation de Citrix Hypervisor 8.2UI

Installation de Citrix XenServer

VIRTUALISATION OU CONTAINERS ET STOCKAGE APPLICATIFS

Virtual Machines ou Containers ?

Tutoriel containers

OpenMediaVault 6 (2023), omv-extras, Docker and Portainer Part 1 (suite)

Home Server Part 2 Ubuntu Server 24.04 and Portainer container

LA VIRTUALISATION DU RESEAU

En 2012 VMware NSX apparaît pour l'automatisation du réseau : VMware NSX est une solution Réseau défini par logiciel (SDN) qui permet d'automatiser le déploiement, la configuration et les mises à jour de l'infrastructure réseau puisque tous les composants sont virtualisés et mis en œuvre sous forme de code. Une plate-forme de virtualisation de réseau destinée au Software-Defined Data Center (SDDC). NSX propose un modèle opérationnel de gestion, monitoring et management du réseau dans son ensemble. VMware peut ainsi répondre à la demande croissante d’utilisation de Terminaux Personnels ainsi qu'à la sécurité des VPS et des réseaux virtuels. VMware NSX propose une gamme de logiciels de virtualisation du réseau et de sécurité, créée à partir de vCloud Networking and Security (vCNS) de VMware et de Network Virtualization Platform (NVP de Nicira).

Le SDN et ses caractéristiques :

- Séparation du plan de données et du plan de contrôle.

- Périphériques simplifiés.

- Contrôle centralisé.

- Automatisation du réseau et virtualisation.

- Open source.

Architecture

Le réseau SDN est composé de 3 couches communiquant entre elles par le biais d’API en démarrant par la couche basse:

• L'infrastructure : on y trouve les périphériques qui contiennent les plans de données du réseau. Autrement dit, les switchs SDN responsables de l’acheminement du trafic.

• Le contrôle : se base sur le contrôleur SDN, il contrôle le plan de données de façon réactive ou proactive en insérant les différentes politiques de transfert. Cette partie est le centre du réseau et englobe la plupart des opérations de calcul.

• Applicative : héberge les applications qui permettant d’exploiter les avantages qu’apporte l’architecture en introduisant de nouvelles fonctionnalités réseaux. Dans cette disposition l’application communique les décisions et politiques de routage au contrôleur, qui a son tour traduit ces décisions pour programmer les équipements appropriés. Les dispositifs de transmission comparent ensuite l’en-tête des paquets avec les tables de flux pour ensuite effectuer les actions prédéfinies dans les tables.

L’architecture SDN est définie par trois abstractions :

- La transmission : Permet aux applications de programmer et de prendre les décisions concernant le réseau sans pour autant connaitre les détails de l’infrastructure physique. Ceci est achevé à travers l’usage de protocoles ouvert et standardisé pour la communication avec les équipements réseau.

- La distribution : Elle est implémentée par le contrôleur et est essentiellement responsable de deux taches. La première est d’insérer les règles de transfert dans les switchs. La seconde est de récupérer les informations de la couche inférieure, pour informer les applications de l’état de celle-ci et forme une vue globale du réseau.

- La spécification : Permet aux applications d’exprimer le comportement désiré du réseau sans en être directement responsable. (principaux acteurs de cette architecture).

Le switch SDN

On s'accorde pour que tous les équipements de transmission SDN sont appelés switch. Dans ce jargon le terme switch est attribué à tout équipement de transmission qui compare l’entête des paquets aux tables de flux, que la comparaison se fasse à base d’adresses MAC (Couche 2), d’adresses IP (Couche 3) ou une combinaison de plusieurs champs. La terminologie de switch a été adoptée en référence à l’unique tache de ces équipements qui est la transmission.

Un switch SDN est composé d’une API qui permet de communiquer avec le contrôleur, une couche d’abstraction qui consiste en un pipeline de tables de flux et une fonction de traitement de paquets.

Les fonctionnalités du SDN

Les tables de flux sont un élément fondamental du fonctionnement de switch SDN, elles sont composées d’un nombre d’entrées de flux, lesquelles consistent en deux composantes principales :

- Champs de correspondance : Ils sont utilisés par ordre de priorités pour être comparés aux entêtes des paquets entrants, le premier champ correspondant est directement sélectionné.

- Les Actions : Ce sont les instructions qui doivent être exécutés si une correspondance entre un paquet entrant et l’entrée pour laquelle ces actions sont spécifiées. La logique du traitement de paquets consiste en un nombre de mécanismes qui se mettent en actions en fonction du résultat de l’évaluation de l’entête du paquet et la correspondance de priorité la plus haute. Lorsqu’une correspondance est trouvée, le paquet est traité localement dans le switch, à moins qu’il soit explicitement envoyé au contrôleur. Si aucune correspondance n’est trouvée, une copie du paquet est envoyée au contrôleur qui devra décider quoi en faire, et éventuellement mettre à jour la table de flux pour l’y introduire comme entrée.

On distingue 2 types de switchs SDN :

• Le switch SDN logiciel (virtuel): C’est le moyen le plus simple pour créer un équipement SDN. Les tables de flux, les entrées et les champs de correspondance sont facilement implémentés dans les structures de données d’un software. Ce modèle est plus lent et moins efficace car il ne bénéficie pas directement d’accélération hardware, mais présente l’avantage d’être plus flexible et plus riche dans les actions disponibles. Il supporte un nombre d’entrées beaucoup plus important. Les switchs logiciels sont très présents dans les environnements virtualités et sont généralement crées en Open Source.

• Le switch SDN matériel : Ces implémentations sont plus rapides et sont la seul possibilité pour un environnement très haut débit (100Gbs). Pour transcrire les différentes entrées de flux et leur composantes dans les switchs on a opté pour l’utilisation de hardware spécialisé, pour le traitement de couche 2 on utilise les Content-Addressable Memories et pour la couche 3 les Ternary Content-addressable Memories. Ces switchs sont adaptés aux datacenter et au cœur du réseau.

Le contrôleur

Le rôle du plan de contrôle est de contrôler et de gérer les équipements de l’infrastructure et de les relier avec les applications. Il est composé d’un ou de plusieurs contrôleurs et est considéré comme système d’exploitation du réseau. Les premières versions du SDN présentaient un plan de contrôle composé d’un seul contrôleur centralisé. Par la suite des architectures distribuées utilisant plusieurs contrôleurs ont été proposées pour améliorer les performances et la scalabilité du réseau. Les performances des contrôleurs SDN sont caractérisés par le débit et la latence.

Afin de pouvoir interagir avec le réseau, le contrôleur a besoin d’une vue précise de ce dernier. la base NIB (Network Information Base) est déterminante. Cette NIB est construite au niveau du contrôleur et permet à ce dernier de savoir comment implémenter chaque ordre abstrait, trouver les équipements qui doivent être reconfigurés, s’assurer de la capacité de ces derniers à implémenter une directive avec les API supportées par l’équipement.

Le Software-Defined Data Center

le SDDC propose un modèle opérationnel de machines virtuelles pour le réseau dans son ensemble. Associé au Software Defined Network, plusieurs cartes physiques par hyperviseur permettront de créer des périphériques virtuels. Lorsque vous créez un SD-WAN il est géré par le contrôleur. Il deviendra possible via l'interface centralisée comme vCenter d'administrer les environnements vSphere, voir d'ajouter à la topologie des VLANs avec les protocoles STP, RSTP, PVST+ pour consolider en continu, la segmentation et l'équilibrage. La disponibilité et la sécurité de l'infrastructure est renforcée. La virtualisation des serveurs associée à l'offre des services multi-cloud permettent de créer des infrastructures de gestion centralisées et d'émuler les topologies réseaux pour contrôler le transfert des flux de données pour les environnements complexes entre les "composants réseaux". Vous pouvez gérer votre réseau, allouer de la bande passante, répartir et équilibrer les charges, relier vos sites distants, créer des noeud de secours, assurer les sauvegardes pour faire face à un arrêt de services et restaurer votre environnement à chaud. Les liens vers un fournisseur de service et l'interface de gestion permettent de béneficier de plusieurs fonctionnalités ; l'accès aux services réseau avec SDN, l'accés à vos sites et succursales distantes.

NSX+ et vSphere propose une nouvelle offre SaaS pour la gestion et le déploiement de services de réseau, de sécurité et d’équilibrage de charge avancé. Depuis plus de 15 ans et l'apparition des SDN et SD-WAN, il ne s'agit plus d'innovation, mais d'une métamorphose du secteur des réseaux et télécommunications.

Cluster ESXi, vCenter, vMotion et vDS "vSphere Distribute Switch".

vMotion et ESXi 8

La virtualisation des fonctionnalités réseaux avec NFV ou Network Fonctionning Virtualisation désigne le remplacement des "appliances réseaux" ou composants réseaux par des composants applicatifs virtuels qui exécutent les processus sous le contrôle de l'hyperviseur ESXi. Le Software Defined Networking de Cisco est un réseau défini par logiciel qui consiste à séparer la couche de gestion des flux de la couche de gestion de l'infrastructure (Le plan de contrôle et le plan de données). L'objectif de cette dissociation est de créer un réseau virtuel, centralisé et programmable. Cette "couche" utilise des composants et plates-formes virtuelles de gestion indiquée ci-dessus.

Pour le multi-Cloud VMware NSX perrmet d'assurer la sécurité des transferts de flux avec des stratégies entre vos sites locaux, distants, VPC que vous pouvez répartir.

La virtualisation du réseau virtuel, NFV (Network functions virtualization) et Réseau Défini par logiciel SDN (Software Defined Networking).

Les approches (SDN, NFV, NV) reposent sur la virtualisation et l'abstraction du réseau. En revanche, leurs manières de séparer les fonctions et de dissocier les ressources diffèrent. SDN sépare les fonctions de mise en réseau des fonctions de contrôle du réseau, dans le but de centraliser la gestion et la programmation du réseau. NFV permet de dissocier les fonctions réseau du matériel. Tou cela fournit l'infrastructure sur laquelle SDN s'exécute. La "Fabrique Ethernet" sous entend des réseaux soumis à la technologie Ethernet, composé d'un ensemble de câbles de catégories récente et de plusieurs switchs en fonction de vos objectifs. Vous pouvez associer NFV et SDN sur du matériel standard. Avec ces deux approches, vous pourrez créer une architecture réseau flexible, programmable, redondante et sécurisé.

Le Software Defined Networking Part-1

Suite part-2 sur youtubePart-2

Le SD-WAN permet à l'aide de l'interface graphique 'GUI' d'équilibrer les charges réseau, de créer des jobs de sauvegarde en planifiant les tâches au moment ou le réseau est le moins sollicité ou d'utiliser un "noeud" dédié à l'aide de votre serveur de management (controler + Firewall). Ce contrôleur permet de basculer les accès aux sites distants, de superviser les tâches de monitorer la sécurité ou de sauvegarder en sélectionnant au choix, l'accès au FAI réseau dont dépendera le niveau de débit (ex: 1Gbps et 100Mbs) tout en préservant la sécurité avec votre pare-feu "FortiGate, ASA, Storefront, etc." Cela afin d'assurer une redondance d'accès, ou en cas d'arrêt de services, de basculer d'un Fournisseur à l'autre. Cela vous permettra de "dispatcher" les besoins en bande passante en fonction de la demande à l'aide du GUI (Graphical User Interface) contrairement à la CLI plus complexe (Command Line Interface). La question comme avec Citrix c'est l'utilisation d'un agent ou comme c'est le cas actuellement d'une API de communication avec SSL pour gérer le réseau et ses composants.

interface applicative Agent et Application programming interface

SOUS-RESEAUX, VLAN, ROUTAGE INTER-VLAN, STP, PVSTP, RVLSTP, MST

SD WAN fournit une sélection de raccordements possibles programables couplés à la sécurité des VLAN et pare-feux.

La mise en œuvre d'un SD-WAN comprend :

• La gestion centralisée de la configuration

• La créaton et la gestion "automatique" de la topologie réseau, des droits et des accès

• Répartition du trafic

• Supervision via l'interface centralisée.

Interface virtuelle de gestion commutateur avec SVI et Inter-VLANs

La convergence des réseaux informatiques est contrôlée à la fois par les routeurs et les commutateurs du réseau. L'objectif fondamental de la création d'un réseau informatique est de partager des ressources et d'offrir une communication entre les hôtes. Le Switch Virtual Interface ou SVI représente une interface logique entre les fonctions de "bridging ou ponts", de Vlans et de routage. Le commutateur doit être de couche 3 pour que la configuration soit possible. Avec SVI des membres pourront avoir accès via des ports physiques; direct port channels ou virtuel port channels. Une interface SVI est une interface virtuelle configurée dans un commutateur multicouche à savoir de niveaux 2 et 3. Une interface SVI peut être créée pour chaque VLAN existant sur le commutateur. Une interface SVI est considérée comme virtuelle, car aucun port physique n'est dédié à l'interface. Elle peut assurer les mêmes fonctions pour le VLAN qu'une interface de routeur et peut être configurée à peu près de la même manière (adresse IP, listes de contrôle d'accès d'entrée et de sortie, etc.). L'interface SVI du VLAN assure le traitement de couche 3 des paquets vers ou depuis tous les ports de commutateur associés à ce VLAN.

L’interface VLAN de gestion et de commutation (SVI) correspond aux interfaces physiques appartenant à ce VLAN pour le joindre en IPv4 à des fins de raccord et de gestion (SSH, HTTPS, SNMP). Comme tout périphérique joignable sur le réseau, le commutateur doit posséder une adresse IPv4, un masque de sous réseau correspondant et une IP de passerelle.

fonction sur un VLAN à partir d'un périphérique vers un autre.

L'exemple de configuration présenté ci-dessous suppose que vous savez déjà comment effectuer la configuration de base du commutateur, comme la modification des noms d'hôte, le passage en mode de configuration globale, le mode de configuration d'interface et l'attribution d'une adresse IP sur une interface.

VLAN 10

SWITCH(config)#vlan 10 <- créez d'abord le VLAN 10 (Layer2-IPv4)

SWITCH(config)#interface vlan 10 <- créez maintenant le SVI pour le VLAN 10

SWITCH(config-if)#description Postes de Travail <- préférable non indispensable

SWITCH(config-if)#adresse IP 10.0.0.1 255.255.255.0 <- attribuer une adresse IP au SVI

La première ligne de l'exemple ci-dessus crée le VLAN 10 de couche 2. La ligne suivante crée un SVI pour le VLAN 10 (c'est-à-dire l'interface de couche 3). Bien que la troisième ligne soit facultatrice, il est recommandé d'ajouter une description pour l'interface qui aidera à comprendre l'objectif du SVI. La dernière ligne attribue une adresse IP sur le SVI créé pour le VLAN 10. Les accès SVI sont créés pour les postes de travail via le VLAN 10, comme indiqué dans l'exemple.

Raccorder les VLAN sur le coeur du réseau, afin que les commutateurs se comportent comme des "routeurs" pour la fonction "Inter VLAN". Cela rend les VLANs plus flexibles pour les environnements réseaux complexes avec l'utilisation de l'interface SVI. Les switchs peuvent alors acheminer les paquets de données entre les VLAN sur plusieurs sites sans nécessiter l'utilisation d'un routeur physique ce qui simplifie la topologie du réseau et permet d'économiser les coûts associés à l'achat de routeurs afin de raccorder les VLANs entre eux.

Switch Virtual Interface (SVI)-Gestion d'un commutateur Layer 3 pour le gestion et les connexions entre Vlans

Fonctionnement et configuration du mode trunk

Relier les switchs Cisco en mode trunk via ISL ou dot1Q

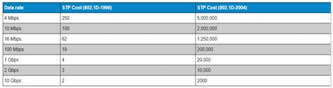

MST est un standard IEEE 802.1s c'est l'implémentation propriétaire de Cisco de “Multiple Instances Spanning Tree Protocol” (MISTP). MST distribue la charge entre plusieurs VLANs sur plusieurs liens STP.

Adressage Mac, protocole ARP, adresses IP...

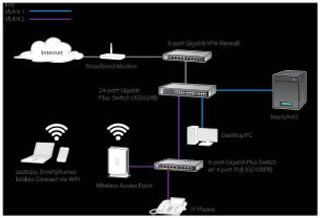

Ce shéma qui montre comment créer des sous réseau et des Vlans pour chaque cible réseau:

De Internet aux routeur, puis aux switchs qui permettront de créer des VLAN par connexions, postes clients, types d'organisations, connexions Wifi, VoIP, les accès à internet des smartphones par le Wifi ou pour les postes nomades et la nécessité de créer des accès sécurisés.

IP publiques, privées, IPv4-v6, NAT-PAT et DHCP

Avantages du VLAN

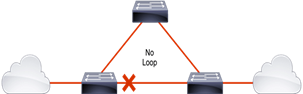

SPANNING TREE PROTOCOL, EVOLUTIVITE, EQUILIBRAGE TOLERANCE ET SECURITE.

Comprendre le protocole Spanning tree et le mode trunk pour relier des switchs entre eux avec Virtual LAN

Le protocole Spanning Tree (STP) (IEEE 802.1D) est principalement utilisé pour empêcher les effets indésirables des boucles réseau, en limitant le broadcast et en forcant certains ports dans un état de blocage. Lorsque la diffusions de trame ethernet est trop importante on s'assure que le broadcast ne risque pas de bloquer le réseau.

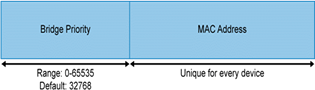

Un VLAN est un réseau virtuel ou Virtual LAN, incrémenté par le protocole STP sur un commutateur de niveau 2-3 et qui permet de ségmenter ou de compartimenter le réseau pour assurer un équilibrage des charges avec une redondance entre VLANs. Avec le Peer Vlan Spanning Tree PLus l'élection d'un Root Bridge s'éffectue pour savoir quel port du commutateur deviendra le port Bridge via son BID qui signifie "Bridge Identifier". L'élection du port Bridge s'effectue avec l'échange de trames en quelques secondes et permet aux switchs de garder une trace des changements sur le réseau afin d’activer ou de désactiver les ports requis. STP utilise des BPDU ou "Bridge Protocol Data Unit" pour communiquer avec les autres VLANs et forcer certains ports à entrer dans un état bloqué. Cela est indispensable afin qu’il n'existe pas plusieurs chemins d’un point à un autre ce qui génererait des conflits de ports. Si un problème apparaît sur l’un des segments du réseau, alors le protocole STP réactive le port bloqué, pour que les paquets puissent passer par un nouveau chemin unique via un nouveau port à l'aide du bridge ID ou BID soit un Identifiant de Pont.

RESOUDRE LES BOUCLES AVEC SPANNING TREE PROTOCOL

Les boucles vont bloquer vos switch par une une multitude de chemins avec un afflut de broadcast sans sortie (élection possible).

Grâce à ce protocole, il est possible de sécuriser le réseau avec de la redondance en évitant les effets indésirables des boucles réseau, en plaçant certains ports dans un état de blocage. STP utilise des BPDU pour la communication entre les switchs.

Le terme BPDU, qui signifie « Bridge Protocol Data Unit » sont des trames qui sont échangées régulièrement, à peu près environ toutes les 2 secondes, et permettent aux switchs de garder une trace des changements sur le réseau afin d’activer ou de désactiver les ports requis. STP forcent certains ports dans un état bloqué pour pas qu’il existe plusieurs chemins d’un point à un autre. Si un problème arrive sur l’un des segments du réseau, alors le protocole STP réactivera le port bloqué, pour que les paquets puissent passer par un nouveau chemin unique.

PVIDlire sur les problèmes liés au paramétrage du PVID

L’algorithme spanning-tree procède en plusieurs étapes :

Élection du commutateur racine :

Une topologie sans boucle ressemble à un arbre et à la base de chaque arbre, on trouve ses racines, qu’on peut surnommé « roots ». Dans un réseau commuté, le root bridge, qui signifie commutateur racine, est élu. Chaque switch possède une adresse MAC et un numéro de priorité qu’on peut paramétrer. Ces deux nombres constituant l’identifiant de pont, plus connu sous le nom de BID pour bridge identifier. Le commutateur avec la priorité la plus basse l’emporte, et en cas d’égalité, c’est l’adresse MAC la plus basse qui l’emporte. En général, l’administrateur du réseau fait en sorte que le commutateur racine soit le plus près possible du cœur réseau en modifiant le Bridge ID.

Ensuite il va déterminer les ports racine :

Les autres commutateurs réseau vont alors déterminer quel est le port qui possède la distance et la mac adresse la plus courte vers le commutateur racine.

Pour cela, il se base sur le « coût » de chaque lien utilisé. La valeur du coût dépend de la bande passante du lien. Le "port racine" plus connu sous le nom de "root port", sera celui qui mène le plus directement au commutateur racine. Il ne peut y avoir qu’un root port par commutateur. En cas d’égalité, c’est le port ayant le port ID ou l'adresse MAC la plus faible qui sera élu root port.

Choix des ports désignés :

Pour chaque segment réseau reliant des commutateurs, un « port désigné » qu’on surnomme : designated

port " DP", est déterminé. Il s’agit du port relié au segment qui mène le plus directement à la

racine.

Bloquage des autres ports :

Les ports qui ne sont ni racine, ni désignés sont bloqués. Un port bloqué peut recevoir des paquets BPDU mais ne

peut pas en émettre.

En cas de changement de topologie, lorsqu’un lien est coupé ou qu’un commutateur tombe en panne ou

bien qu’il est simplement éteint, l’algorithme est exécuté à nouveau et un nouvel arbre est mis en

place.

L’algorithme STP procède par phases :

Afin de détecter les boucles, les switchs émettent des messages appelés BPDU, qui signifie "Bridge Protocol Data Units". Les BPDU permettront de découvrir la topologie afin d’élire le Root Bridge. Le Root Bridge est en quelque sorte le switch "maitre" de la topologie Spanning Tree. Une fois le Root Bridge élu, les switchs vont rechercher le meilleur chemin vers le Root Bridge. Les chemins redondants seront désactivés. Les switchs vont chercher le port avec la métrique la plus faible vers le Root Bridge. Ensuite ils vont couper les autres ports.

Première étape

La première étape est donc l’élection d’un commutateur racine en désignant le Bridge ID le plus bas. Initialement, tous les switchs pensent qu’ils sont Bridge ID d'ou la nécessité d'une élection.

Le Bridge ID sera déterminé entre le switch A et B en fonction des BPDU mais le switch A ayant l'adresse MAC la plus faible 00:00:0c:ab:32:74 dera la différence en cas de priorité égale. Lorsque les commutateurs commencent à recevoir des BPDU des autres commutateurs, ils comparent les autres ID racine avec leurs propres valeurs enregistrées. Si la valeur reçue est inférieure à la valeur enregistrée, alors le switch notera qu’il n’est pas élu comme racine et remplacera la valeur enregistrée par la valeur reçue. Il enverra cette info dans ses propres trames BPDU.

Élection du commutateur racine :

Une topologie sans boucle ressemble à des racines, nommé à juste titre "roots". Dans un réseau commuté, le root bridge, qui signifie commutateur racine, est élu. Chaque switch possède une adresse MAC et un numéro de priorité qu’on peut paramétrer. Ces deux nombres constituant l’identifiant de pont, plus connu sous le nom de BID pour bridge identifier. et l'adresse MAC. Le commutateur avec la priorité la plus basse l’emporte et en cas d’égalité, c’est l’adresse MAC la plus basse qui l’emporte. Noter que ce processus est automatique, en cas de défaillance il conviendra d'analyser le trafic et de "troubleshooter" ou de restaurer la sauvegarde du Switch (mais dans le cas d'une restauration cela ne résoudra pas nécessairement le problème) Donc sachez analyser et reproduire un shéma de votre topologie avec Packet Tracer ou mieux GNS3

PVST

- Les BPDU vont permettre de découvrir la topologie avec l'élection d'un Root Bridge.

- Le Root Bridge est en "quelque sorte" l'architecte de la topologie Spanning Tree.

- Une fois le Root Bridge élu via un port Bridge, les switchs vont rechercher le meilleur chemin à l'aide de

celui çi.

- Le principe de PVST est que le Root Bridge

peut subir des re-élections.

Le PVST+ (802.1Q) identifie les paquets transmis par chaque VLAN pour échanger des données avec un tag sur les trames Ethernet. On ajoute alors sur un port prédéfinit un identifiant lié au Vlan, pour savoir quel appareil peut transmettre le trafic et l'attibuer à tel ou tel Vlan. Par le biais d’un seul et même port de Switch et d’un seul et même câble réseau on peut faire transiter des trames Ethernet appartenant à plusieurs VLANs reliés ou non entre eux. On ajoute un identifiant PVID pour le port connecté au VLAN ID. Le VLAN20 afin de faire correspondre via le port émetteur une trame taggé qui communiquera avec les autres VLANs qui auront le même SSID et qui pourront être situés sur d'autres secteurs géographique de l'entreprise. Ce scénario est utile pour ségmenter le réseau en VLAN, pour les cameras sur IP en Powerless other Ethernet ou PoE pour la VoIP. Il permet à un port Switch relié à d'autres switchs d'optimiser la VoIP avec un Vlan dédié réparti sur plusieurs étages. Tout ce qui transitera par le port de ce VLAN se verra attibuer le même SSID. Le mode trunk en Dot1Q ou 802.1Q pour le PVST+ pourra relier les switch entre eux, sur un port relié qui permet l'election du Root Bridge. En mode trunk il existe différents mode de communication par port: Access, dynamic, auto, desirable. Cependant, sous IOS un port Access est un port qui appartient à un seul VLAN. On peut activer “spanning-tree portfast” qui fait passer le port directement à l’état de “forwarding” pour connecter des périphériques de terminaison.

Il en existe plusieurs protocoles Cisco utilisés avec les évolutions technique, avant l'apparition de 802.1Q (implémenté sur les Switch Cisco).

- Le RSTP,qui signifie Rapid Spanning Tree. C’est l’évolution du STP qui offre une convergence plus rapide. Il redéfinit également les rôles des ports et les coûts de liaison.

- Le PVST et PVST+, signifie, "Per Vlan

Spanning tree" et "Per Vlan Spanning Tree Plus" permettent de mettre en place un spanning

tree différent par vlan.

Le principe : il y a un Root Bridge par VLAN.

Ce qui fait que tous les liens seront utilisés, mais pas par les mêmes VLAN. cela permet à la charge d'être

mieux répartie.

- Le Rapid-PVST+ est une amélioration de ceux vus précédemment.

- Le MSTP, qui signifie Multiple Spanning Tree Protocol, qui est une extension du Rapid spanning tree dans laquelle une instance de celui-ci existe par groupe de VLAN. Par défaut sur les switchs Cisco, PVST+ est activé sur tous les ports. Même s’il a une convergence beaucoup plus lente, après un changement de topologie, le Rapid PVST nécessite moins de CPU et de ressources mémoires pour calculer le chemin le plus court accordé à chaque VLAN.

Actuellement et sur les commutateurs Cisco récents c'est le PVST + ou "Per VLAN Spanning Tree Plus" le plus pratique et courament utilisé. Plusieurs arborescences couvrent le réseau (une par VLAN). Ce qui permet un partage des charges efficace et un meilleur équilibrage qu'avec le spanning tree classique. un Root Bridge sera élu pour chaque VLAN afin de simplifier en cas de concurence la selection du Root port en fonction de l'adresse Mac la plus basse. De cette façon, le réseau est encore plus redondant et équilibré. Un champ, comporte l’identifiant du vlan qui vient s’ajouter au bridge id (BID) calculé entre la priorité du BDPU et l'adresse MAC la plus basse. De cette façon, sur le switch à chaque VLAN ID peut être assigné un "Tag". S’il s’agit du vlan 2, le tag 2 sera attribué au port ID du Vlan qui permettra de relier les VLANs entre eux. Les ports sur lesquels le trafic de plusieurs VLAN sera transmis vers ou depuis d'autres switchs compatibles devront être étiquetés d'un "tagged" (T) ou seront "Untagged" (U).

Mode trunk

Comment le spanning-tree travaille t'il ?

Fonctionnement de Spanning Tree Protocole

Per vlan spanning tree plus (PVST+) STP: History, Modes and Standards

approfondir les architectures Cisco pour Per VLAN Spanning Tree (PVST)

Intro VLANs 802.1Q et configuration des ports

Création des ports trunk

Par défaut, un port physique d’un commutateur Cisco est un “switchport”, un port de commutation. Il est configuré par défaut comme un lien trunk dans le mode “dynamic auto”. En revanche en mode opérationnel il est en mode “Access”. Il est associé au VLAN1 (le Vlan par défaut). S’il devait être monté en trunk, le VLAN natif serait le VLAN1 et l’encapsulation “Trunk” serait négociée par DTP. Un port dynamique est un port en mode “Access” considéré comme classique en fonction des messages Dynamic Trunk Protocol (DTP, protocole propriétaire à Cisco) reçus par l’interface. A noter que les ports sur lesquels le trafic de plusieurs VLAN est transmis vers ou depuis d'autres périphériques compatibles 802.1Q lorsqu'ils sont étiquetés par un tag "T", sont associés à des VLAN reliés entre eux mais pas avec les autres.

Comprendre DTP (Dynamic Trunking Protocol)

DTP ou Dynamic Trunking Protocol comme ISL sont des protocoles propriétaires à Cisco. Il permettent de configurer dynamiquement les deux ports d’une liaison trunk (ISLde Cisco 802.1Q " dot.1Q" non propriétaire et plus utilisé dans le temps)

Switch(config-if)# switchport mode dynamic [ auto | desirable ]

Si le port d’en face est configuré en mode manuel, il va se mettre dans le même mode.

Il existe deux modes dynamic :

1. Auto : Le port va se mettre en mode trunk si l’autre port de la liaison lui demande.

Si le port d’en face est en mode trunk ou "dynamic desirable", les deux ports de cette liaison seront

en mode

trunk.

Dans le cas contraire, les deux ports seront en mode "Access", soit :

2. Desirable : Le port va essayer activement de mettre cette liaison en mode trunk.

Si le port d’en face est en mode trunk , dynamic auto ou dynamic desirable, les deux ports de cette liaison

seront en mode trunk.

Dans le cas contraire, les deux ports seront en mode Access.

Le protocole ISL peut forcer des "états" en fonctions des ports d'un S1 vers un S2; Le mode Access, dynamic-Auto ou dynamic desirable

Par défaut 2 switchs une fois reliés seront en mode "Access".

DTP est configuré sur le mode Trunk par défaut en “dynamic auto” mais il est en mode opérationnel en mode “access” et reste associé au VLAN par défaut (en général le VLAN 1). S’il devait être monté en trunk, le VLAN natif serait le VLAN1 et l’encapsulation du mode “trunk” serait négociée par DTP. Un port dynamique est un port qui restera un port “access” ou qui se montera en port “trunk” en fonction des "messages" reçus par l’interface de Dynamic Trunking Protocol (DTP, protocole propriétaire à Cisco).

DTP Dynamic trunking protocol

Sécurisation des switchs STP et du mode Access

Troubleshoot VTP en mode trunk dynamique desirable

Rétablir la négociation de l’encapsulation sur le “trunk”

Pour rétablir la négociation de l’encapsulation (via DTP) : Il peut être utile de paramétrer VTP ou "Virtual Trunking Protocol" qui est propriétaire à Cisco si vous voulez maintenir la base de données des VLANs sur plusieurs commutateurs de même facture et de manière cohérente. Attention à ne pas configurer VTP dans un environnement de production car cela nécessite de flasher la base des VLANs mais surtout ne permet pas de configurer les ports de manière centralisée !

Pratiques de sécurité à prendre en compte:

Faire tomber tous les ports inutilisés.

Déplacer les ports liés au VLAN 1 sur un autre VLAN 5, 20 par ex.

Séparer le trafic de gestion de celui des utilisateurs.

Changer l’ID du VLAN de gestion dans un autre VLAN que le VLAN 1.

Changer l’ID du VLAN natif dans un autre VLAN que le VLAN 1.

S’assurer que seuls les périphériques du VLAN de gestion peuvent se connecter aux commutateurs.

Connexion distante au commutateur uniquement en SSH.

Désactiver l’autonégociation sur les ports Trunk.

Ne pas utiliser les modes DTP “dynamic desirable” ou “dynamic auto” sur les ports.

Désactiver VTP et CDP

Routage Inter-VLAN

Comprendre VTP ou Virtual Trunking Protocol

Sur les appareils Cisco, VTP (VLAN Trunking Protocol) est un protocole propriétaire à Cisco. Il maintient la cohérence de la configuration des VLAN sur un seul réseau de couche 2. VTP utilise des trames de couche 2 (basées sur les adresses MAC) pour gérer l'ajout, la suppression et le renommage des VLAN en mode VTP. VTP assure entre autre la synchronisation des informations entre VLAN et réduit le besoin de configurer les mêmes informations sur chaque commutateur. Cela réduit la possibilité d'incohérences de configuration qui surviennent lorsque des modifications sont apportées.

VTP Virtual trunking protocol

Concept de VTP Pruning

Troubleshooting de VTP et du mode trunk

Changement du VLAN Natif

VTP offre les avantages suivants :

Cohérence de la configuration VLAN sur le réseau de couche 2

Distribution dynamique des VLAN ajoutés sur le réseau

Configuration plug-and-play lors de l'ajout de nouveaux VLAN

Par défaut, la trame Ethernet fait 1518 octets. Lorsque cette même trame passe sur un lien 802.1Q, elle fait 1522 octets du fait de l’ajout de 'tag" pour VLAN auquel elle appartient. Il est possible depuis quelques années d’utiliser des trames Ethernet dites jumbo, des trames ayant une taille de 9k soit l’équivalent de 6 trames Ethernet traditionnelles. Dans la mesure où le réseau le supporte, et peut gérer la congestion que cela peut provoquer, activer le jumbo frames sur le stockage permet d’augmenter de manière significative la bande passante. Cependant lorsque 2 commutateurs de même marque sont connectés en mode VTP il est possible pour préserver de la bande passante en désactivant DTP (Dynamic trunking protocol de Cisco). Cela dépendra de votre architecture réseau et de la compatibilité des configurations et des appliance réseaux.

Changer la taille des trames signifie de bien connaitre l'architecture et les composants réseaux utilisés, sinon un phénomène de congestion risque d'apparaître et vous ne risquerez de ne plus pouvoir accéder aux principaux équipements. Prenez la décision le changer MTU soit 1 500 (Maximun Transfert Unit ou la taille de paquet maximale en octets transmise sur les réseaux sous-jacent) comme par exemple 16 349 . Voyez avec votre Admin réseau pour changer la taille sur les serveurs de gestion sur une carte réseau et sachez que en générale le calcul se fait automatiquement en fonction des recommandations matérielles.

LE TRUNK ET 802.1Q

Permet de:

- Segmenter le réseau sur votre domaine pour relier Vlans et les services entre eux,

- S'assurer que seuls les VLAN qui émettent communiquent entre

Vlans homologues et choisis, puisque taggés:

Vlan10 vers Vlan10, Vlan12->Vlan12 et 20, VLan20->VLan 12-à-20, Vlan10 tagués

->Vlan tagués 10 au Vlan 20, etc.

- Sécurise votre réseau en répartissant les connexions par services internes de l'entreprise

Pour que différents VLANs communiquent entre eux sur différents sites, le routage Inter-Vlan's

est nécessaire.

Le routage peut

être assuré par un routeur ou un commutateur de niveau 3.

On utilise principalement ISL de Cisco ou 802.1Q pour créer un lien Trunk: Le protocole ISL pour "Inter-Switch Link" propriétaire à Cisco, remplacé dans le temps par le protocole 802.1Q normalisé IEEE pour créer et uniformiser le principe de trunk.

Switch(config-if)# switchport trunk encapsulation [ isl | dot1q | negociate]

Switch(config-if)# switchport trunk encapsulation dot1q

Changement du VLAN Natif en Dot.Q

Le mode trunk 802.1Q

VLANs 802.1Q et ports taggés (tagged ports)

Optimisation de Spanning Tree Protocole PVST Plus ou "Per Vlan Spanning Tree Plus"

Fonctionnent du Per Vlan Spanning-Tree + (PVST+)

Configuration de Per Vlan Spanning-Tree + (PVST+)

informations avancées pour PVST, RPVST MST

Vérification des configurations Spanning Tree

Exemple pour réseau d'entreprise et domotique

Réseau virtuel Software Defined Network

Voir sur SD-Access et DNA Center de Cisco

SECURISER LES ACCES AUX SWITCHS

Recupérer la sauvegarde de la configuration d'un switch et flasher l'iOS

Utiliser TFTP serveur pour sauvegarder d'IOS et transferer la config.dat

L'approche matérielle et logicielle intégré (Cisco ACI) permet d'être utilisée dans les datacenters pour les clients qui veulent des solutions réseaux plus flexibles et plus facilement securisées que des architectures réseaux traditionnelles. Le SDN peut également se décliner en sous-catégories, LAN pour Réseau local comme le réseau étendu WAN (Wide Area Network) défini par logiciel. Le SDN avec d'autres approches telles que NFV ou NSX peuvent également servir à segmenter et accroître la sécurité.

NSX+

Principes du SDN et des VPCs

Le SDN (Software-Defined Networking) est un ensemble visant à faciliter l’architecture, la livraison de services réseaux de manière ciblé et dynamique. Il peut être déployé à grande échelle. L’Open Networking Foundation définit le SDN comme étant une architecture qui sépare le plan de contrôle du plan de données. Il est possible d'unifier les plans de contrôle de plusieurs périphériques dans un seul software de contrôle externe appelé " Contrôleur". Celui çi voit le réseau dans sa totalité pour gérer l’infrastructure et les interfaces de communication. Le contrôleur se soustrait de la couche physique pour que les applications puissent communiquer via la programation réseau. Voir les docs VMware sur le VPC (Virtual Private Cluster+NSX)

DEPLOIEMENT POUR INFRASTRUCTURES VIRTUELLES

Un Virtual Private Cloud (VPC) est un réseau privé virtuel dans lequel vous pouvez déployer vos ressources de cloud. Les ressources de cloud ne peuvent pas être déployées directement dans un VPC. Elles doivent être déployées via un commutateur virtuel.

VMWare et réseau virtuel

Gestion configuration des interfaces réseau sur ESXi

vSwitch et vSphere 6.7

Configurer un switch distribué avec vSphere

Migrez les hôtes VMWare ESXi vers Distributed Switch (VDS) sur vSphere 7.0 sans perte de connectivité.

VMware vSphere 7: améliorations Certificat vCenter

Stackwize, Cloud et SDN

Socket et Python

Déployer le loadbalancer F5 sur AWS en utilisant Terraform et VAULT avec un compte créé via les stratégies ou polices de sécurité

Manager Vault avec Terraform

AWS automation avec Ansible en 3 parties (part1)

Introduction à Ansible

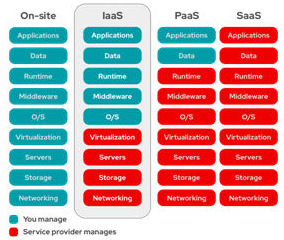

Avec la virtualisation des systèmes et applications pour terminaux mobiles et les services Cloud: Software as a Service, Platform as a Service, Infrastructure as a Service vous pouvez bénéficier de possibilités bien plus étendues. L'intêret de la virtualisation et du Cloud sont largement développé sur Internet. Nous pouvons citer; le stockage, la gestion des services, la redondance de l'architecture, l'accès au socle applicatif; Middleware, groupware, partages. Pour l'exemple, nous utilisons chaque jour avec notre smartphone le SaaS pour la sécurité et le FRP (Factory Reset Protection) lié à votre ID d'utilisateur Google. Factory Reset Protection (FRP) est une fonction de sécurité des appareils Android qui empêche l'utilisation de l'appareil si ses paramètres d'usine sont restaurés sans autorisation Google. Comme pour le VDI qui assure un déport d'affichage avec un module web ou un agent qui permettent d'utiliser une connexion sécurisé avec Certificat puis chiffré via un VPN. Vous pouvez travailler comme çi vous étiez au bureau à la condition d'utiliser votre ID et mdp de session et en complément, l'identifiants de la connexion VPN sécurisée. La concurrence ne manque pas dans ce domaine. La plupart des utilisateurs de VDI ont recours à HDX, au protocole RDP, RemoteFX de Microsoft ou encore PCoIP.

Une entreprise qui souscrit un abonnement via WMWare auprès d’Amazon (AWS), avec l'exemple de

services qui stockent et gèrent vos données personnelles en SaaS, ne paie "en principe" que les

fonctionalités et la consommation réelle. Un engagement qui doit être nuancé... Si vous êtes en quête d'une

solutions plus accéssible, vous aurez plutôt intérêt à privilégier les offres de "brokers" financièrement

plus intessantes. L'analyse des coûts avec un Retour sur Investissement avantageux offre plus de souplesse sur

une offre SaaS.

En revanche,

la facturation de IaaS ou de Paas pour la virtualisation et la gestion de VPS, VM, stockage, avec la charge des

processeurs, des temps d'utilisation des scripts d'automatisation, ou les échanges et la duplication des données

réseaux, imposent de bien comprendre la manière dont sont facturés les servives Cloud.

Les offres plus anciennes comme celle de "Palo Alto" ou VMware propose le SD-WAN avec l'accès à une

interface permettant de bénéficier d'un tableau de bord pour vérifier la santé des terminaux, les applications,

le réseaux et ses politiques de sécurité. Grâce à cette interface et aux possibilités qu'elle offre sur le

réseau, les administrateurs peuvent isoler les problèmes rapidement pour par exemple des solutions de gestion de

services IT (IT Service

Management ou ITSM) afin d'automatiser le processus de gestion des incidents de bout en bout et de la

CMDB.

Il est donc particulièrement utile de bien comprendre la manière dont fonctionnent et dont sont facturés les services Cloud. Vous devez respecter les codes de bonnes pratiques et quant à votre fournisseur, il s'engage contractuellement à respecter le RGPD. Il semble, malgré les efforts faits dans ce sens que certains aspects que proposent les hébergeurs de Cloud ne soient pas encore totalement établis tant la répartition des données est sensible. Lorsque par exemple, votre espace de stockage se trouve à l'étranger. Vous devez à ce titre, localiser vos données au plus près de votre situation géographique et votre fournisseur de Cloud doit vous assurer que les données personnelles de l'entreprise ne seront pas dupliquées vers un autre continent. Cela concerne en particulier le Cloud hybride, le plus utilisé pour son accessibilité, la duplication et la sécurité des données. Pour limiter les risques juridiques, le choix de la géocalisation doit être correctement définit car celui-çi repose, sur la disponibilité des données de l'entreprise et de l’utilisateur. Parfois, ces données qui peuvent être stockées chez un fournisseur de Cloud transitent par un sous-traitant, pour des raisons de coûts. Si l'infrastructure de stockage est dupliquée pour causes géographique, il conviendra de bien prendre en compte les enjeux juridiques de vos choix, pour les raisons mentionnées. Si vos moyens sont limités, préférez un fournisseur de Cloud hybride situé dans l'espace Européen.

Mieux comprendre la métamorphose actuelle et les enjeux futurs du numérique

Plus sécurisé, basé sur des connexions privés virtuelles chiffrées, la mise en oeuvre d'infrastructure Virtuelle avec un segmentation des serveurs par rôles ou du réseau avec VLAN dans des centres de collocation, permet une redondance et la tolérance pour faire bénéficier au personnel des plusieurs succursales d'accéder en toute transparence et en toute sécurité aux applications et aux données qui résident sur le Cloud. Les Sociétés se tournent vers ces nouvelles solutions pour continuer à répondre aux exigences imposés par les avancées technologiques et optimiser le retour sur investissement. Le marché du SD-WAN plus facile, simplifie la vision et la gestion de votre réseau pour mieux s'adapter à vos besoins et aux attentes de vos clients. Que vous soyez une Entreprise internationale, une PME ou TPE ou une association il existe différentes solutions qui s'offrent à vous, si vous cherchez bien.

Des réponses aux besoins en constante évolution

Donc, à moins de bénéficier d'une infrastructure redondante, partiellement ou totalement virtualisée et de basculer d'une unité LUN (groupement de volumes logiques ou drive) à une autre, dans un environnement local hybride optimise vos procédures de restauration sur un serveur local à chaud.

Le Cloud avec les évolutions des services permet avec le Desktop as a Service de déporter les applicatifs avec un accès sécurisé vers votre bureau. Citrix utilise XenApp et "Receiver" qui sous forme de plugin permet de se connecter à l'interface du serveur Web qui intègre les applications. Il est possible de se connecter via le module Citrix "Secure Access" sou forme d'agent pour un accès direct au profil itinérant de l'utilisateur sur le serveur Citrix. Il devient alors possible dans la mesure ou la sécurité est bien respectée sur un Drive, de stocker vos données sensibles ou de louer un VPS pour partager un groupe de travail à l'aide d'un GroupeWare. Vous pouvez implémenter SharePoint sur IIS et SQL serveur qui permettra de mettre à disposition des utilisateurs, une plateforme applicative pour collaborer et travailler de son PC ensemble à distance. (mode connecté ou déconnecté). Avec le VDI pour Virtual Desktop Interface, vos applications sont accéssibles à distance pour être utilisées via le profil itinérant (roaming) de votre compte Microsoft. Microsoft a déjà commencé à déployer son service Office 365, qui propose des ordinateurs personnels virtuels fonctionnant sous Windows 10-11 et la couche de virtualisation. Le service vous donne accès à un ordinateur Windows virtuel avec l'OS de votre choix, qui fonctionne exactement comme un ordinateur physique. En tant que client de machine virtuelle, vous accédez aux applications qui par analogie sont équivalente à "streamées" ! Lorsque vous ouvrez Sharepoint pour collaborer avec Office ou toute autre application vous le ferez à partir du serveur virtuel distant et vous pourrez travailler à plusieurs sur un planning, un ordonnanceur, un fichier Excel partagé. Cependant, vous devrez comme tous les bons techniciens, aborder les nouveautés et l'évolution des tech (Routage, réseau commuté, pare-feux, filtrage ACL's, virtualisation, VLAN, Point d'accès Wifi, chiffrement, VPN et SD-WAN) et redoubler d'efforts pour comprendre les technologies qui se développent actuellement.

Le On-Premise conçu pour l'hybride

De plus en plus, les systèmes "on-premise" sont conçus pour le cloud hybride (Infrastructure hébergée et maintenue par l'informatique de l'entreprise avec les services "sensibles" externalisés sur le Cloud). SQL Server 2016 construit un Cloud directement dans le serveur, et un nombre croissant de services "d'orchestration" font au plus simple pour migrer les machines virtuelles dans le cloud quand vous avez besoin de plus de capacité.

Si vous utilisez l'appliance de stockage StorSimple de Microsoft, vous obtenez un réseau de stockage "infini". Il ressemble à un SAN pour votre infrastructure sur site, mais de la même manière que la déduplication, la compression et la hiérarchisation de vos données, il sauvegarde automatiquement les clichés ou instantanés et les données "froides" sur le cloud de votre choix (Azure, Amazon S3 ou OpenStack). Les données sont chiffrées et vous pouvez vous connecter à l'aide d'ExpressRoute, mais vous déplacez des données vers le cloud sans intervention humaine. Cette automatisation et cette connexion transparente rendent faciles le déplacement des données et des charges de travail vers et à partir du cloud sans que personne ne prenne une décision spécifique à chaque fois. Et cela signifie que vous devez avoir votre politique de sécurité clairement définie à l'avance, et appliquée automatiquement.

Oracle propose de créer un VPS "gratuit" enfin avec une participation de 1$ pour 30 jours d'éssai

LES SERVICES POUR INFRASTRUCTURES CLOUD

Le Cloud hybride : Le Cloud hybride est une combinaison de solutions de Cloud Computing public et privé. Il permet de dispatcher les besoins en fonction de la nature sensible ou non des données. Cette solution offre une flexibilité et une évolutivité accrues, protège les données confidentielles tout en rendant accessibles les outils et applications nécessaires au travail collaboratif. Cependant, juger les besoins et gérer les risques de problèmes de transferts ou de sécurité liés à l’interaction entre les deux modèles peut être difficile.

Le Cloud public : Le Cloud public repose sur une infrastructure partagée, où les ressources sont accessibles via Internet. Les utilisateurs peuvent accéder à ces ressources à la demande, ce qui offre une grande flexibilité. Les fournisseurs gèrent et maintiennent l’infrastructure, ce qui réduit la charge de travail des équipes informatiques internes. Cependant, comme les ressources sont partagées, il peut y avoir des problèmes de performance et de sécurité. De plus, les utilisateurs ont moins de contrôle sur l’infrastructure, ce qui peut poser des problèmes pour certaines applications.

Le Cloud privé : Le Cloud privé est dédié à une seule entreprise, sans partage d’infrastructure. Les ressources du service cloud peuvent être "exploitées" par un fournisseur tiers hors site. Cette solution offre une personnalisation accrue, cependant, la gestion des applications incombe à l’entreprise, ce qui nécessite du personnel qualifié. Le Cloud privé offre un environnement exclusif à une seule entreprise. Cela signifie que l’entreprise a un contrôle total sur l’infrastructure et peut personnaliser les ressources en fonction de ses besoins spécifiques. Cela offre une sécurité accrue, les données n'étant pas partagées. Cela signifie également que l’entreprise est responsable de la gestion et de la maintenance de l’infrastructure.

Même s'il apparaît que le Cloud d'après certaines critiques soit énergivore et coûteux, celui-çi va dans le sens de la protection, de la pérénité et de la disponibilité des données.

LA VIRTUALISATION DES POSTES CLIENTS

Agent et API (Programing Interface) ?

VMware ThinApp et horyzon, Citrix XenApp proposent aux entreprises des méthodes de déploiements rapides, d'utilisation à distance et de migration simplifié d’applications due à la portabilité.

Expérience utilisateur, Citrix XenApp vs VMware Horizon View

Citrix installation storefront version 2203 sur DaaS

Installer Citrix Secure Private Access service en local ou sur le Cloud

StorSimple - Présentation de la migration

Amélioration et supervisions

![]() Network performance monitoring with OpManager:

https://www.manageengine.com/network-monitoring

Network performance monitoring with OpManager:

https://www.manageengine.com/network-monitoring

Certains outils pour simuler ou émuler une architecture virtuelle (qui ne sont toutefois pas récents) vous permettent de valider la configuration de vos équipements par rapport à un modèle. Un fichier contenant les règles (basées sur les documents de la NSA, de Rob Thomas et de Cisco – voir ci-dessous).

• Outils de simulation ou d'émulation: https://www.cisconetsolutions.com/ccna-200-301-lab-training-simulator-or-emulator

• Packet tracer en français: https://www.netacad.com/fr/courses/packet-tracer

• Open GNS3: https://docs.gns3.com/docs (permet de configurer vos routeurs, Switch, serveurs avec services et dans un environnement réseau vos VLANs)

Lire:

Lire sur le site Cisco; Configurer pour la migration de Spanning Tree de PVST+ vers MST

Lab Spanning Tree et Rapid Spanning Tree de Cisco

Préparer le Certification CCNA sur le site Formip

Voir le site cisco.goffinet.org et reprendre les connaissances de la certification CCNA

Voir: lab de la config initiale d'un commutateur sur goffinet.org

Etudier en ligne la certification réseau Cisco CCNA 200-301

* Références:

![]() Virtualisation de l'infrastructure des postes de travail

Virtualisation de l'infrastructure des postes de travail

![]() Lire: aussi la virtualisation des postes de travail ThinApp de VMware

Lire: aussi la virtualisation des postes de travail ThinApp de VMware

![]() Lire: VMware Horizon View et Citrix Receiver du client

léger Wyse Windows Embedded ou "Embarqué"

Lire: VMware Horizon View et Citrix Receiver du client

léger Wyse Windows Embedded ou "Embarqué"

![]() Lire Déployer Citrix sur Azure VMware

Lire Déployer Citrix sur Azure VMware

![]() Lire sur Microsoft les spécificités d'un profil itinérant ou roaming profil

Lire sur Microsoft les spécificités d'un profil itinérant ou roaming profil

![]() Lire: Virtualisez vos applications Réseaux et Télécoms

Lire: Virtualisez vos applications Réseaux et Télécoms

![]() Capacité d'optimisation d'infrastructure: processus de gestion

ITIL/COBIT

Capacité d'optimisation d'infrastructure: processus de gestion

ITIL/COBIT

![]() Microsoft Technet: l'optimisation d'infrastructure

Microsoft Technet: l'optimisation d'infrastructure

![]() Lire "les enjeux technologiques de l'information et de la communication

Lire "les enjeux technologiques de l'information et de la communication

![]() La

neutralité du Net sur "La quadrature du net".

La

neutralité du Net sur "La quadrature du net".

![]() Pouvez-vous faire confiance à votre ordinateur personnel ?" Article publié il y a plus de 20 ans en 2002 par

R. Stallman. .

Pouvez-vous faire confiance à votre ordinateur personnel ?" Article publié il y a plus de 20 ans en 2002 par

R. Stallman. .

Lire sur le sujet :

Lire l'article sur le journaldunet.

Les enjeux juridiques du Cloud

computing (Chapitre-3)

Lire sur L'usine

digitale: Bonnes pratiques pour optimiser vos coûts associés au cloud

Maitrise des

"vrais couts" du cloud public: Un enjeu important pour les entreprises

Consommation d’un

datacenter :tout ce

qu’il faut savoir pour limiter les dépenses

Lire :

Les white-box sont-elles l'avenir de la commutation réseau ?

Lire : Cisco muscle les capacités de Catalyst SD-WAN

Lire :

Mise en réseau

de SDN et virtualisation des fonctions réseau (NFV)

Lire:

F5 exploite les API des clouds pour connecter les différents réseaux

Interventions à distance en toute confidentialité

![]() Avec un suivi de vos

interventions en respectant votre vie privée.

Avec un suivi de vos

interventions en respectant votre vie privée.

![]() L'analyse de l'état

de vos ressources et la vérification de l'intégrité de votre système.

L'analyse de l'état

de vos ressources et la vérification de l'intégrité de votre système.

![]() La mise en oeuvre de

vos sauvegardes avec des applications natives ou issue d'éditeurs tiers.

La mise en oeuvre de

vos sauvegardes avec des applications natives ou issue d'éditeurs tiers.

![]() Pour bénéficiez

d'une connexion à un espace privé et accéder à vos devis et factures.

Pour bénéficiez

d'une connexion à un espace privé et accéder à vos devis et factures.

![]() Une assistance à

distance de votre PC quelque soit le système; Microsoft, Mac OS, Linux, Android, etc.

Une assistance à

distance de votre PC quelque soit le système; Microsoft, Mac OS, Linux, Android, etc.

BENEFICIEZ D'UNE ASSISTANCE A DISTANCE

L’Internet of Things (IoT) décrit le réseau de terminaux physiques, les « objets », qui intègrent des capteurs, des softwares et d’autres technologies en vue de se connecter à d’autres terminaux et systèmes qui échangent des données entre eux. Ces terminaux peuvent aussi bien être de simples appareils domestiques que des outils industriels de grande complexité. Avec plus de 7 milliards de terminaux IoT connectés aujourd’hui, les experts s’attendent à ce que ce nombre passe de 10 à 20 milliards d’ici 2025. Oracle dispose d’un réseau de partenaires de terminaux.

TELECHARGEZ TEAMVIEWER

![]() TeamViewer pour Windows Cliquez sur l'icône pour télécharger la version 15.5.5

TeamViewer pour Windows Cliquez sur l'icône pour télécharger la version 15.5.5

![]() Télécharger

TeamViewer pour les systèmes Linux,

ChromeOS, iOS

Télécharger

TeamViewer pour les systèmes Linux,

ChromeOS, iOS

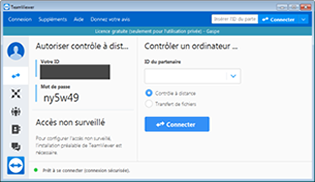

Cliquez ensuite sur Exécuter ou Enregistrer. En effet, deux options s'offrent à vous; si vous désirez exécuter vous pouvez lancer le logiciel en mode portable sans avoir à l'installer. Vous devrez cliquer sur Démarrer puis suivre les indications des écrans qui s'affichent ci-dessous:

Vérifiez la "signature numérique" pour vérifier l'origine du package et lancer le programme via l'excécutable TeamViewer_Setup-15.5.exe.

Une fois Teamviewer téléchargé, cliquez sur "Démarrer seulement" ou

lancez l'exécutable et choisir "installer par défaut" comme n'importe qu'elle autre

application.

(La zone cochée "Démarrer seulement" vous permettra d'utiliser TeamViewer grace à

son module de communication, sans installer le logiciel sur votre PC)

Choix des modes d'utilisation, soit en mode portable ou par une installation.

Acceptez les termes de la licence puis cliquez sur "Suivant" pour accéder à la fenêtre des identifiants

Faites nous parvenir L'ID du partenaire puis le Mot de passe qui

s'affichera dans la zone "En attente de session" de la machice cible, par téléphone, ces

identifiants permettront de créer une connexion entre les machines via un canal sécurisé

chiffré.

Nous serons alors, en mesure de vous dépanner rapidement grâce à Internet.

IDENTIFIEZ PUIS SELECTIONNER LE FOURNISSEUR D'ACCES LE PLUS ADAPTE A VOS BESOINS

Avec ces outils votre choix se portera plus certainementsur un fournisseur idéale pour votre localisation.

D'après certains sites la couverture mobile serait:

de 92,83% de couverture 4G par Bouygues Telecom en Haute-Savoie.

de 77,09% de couverture 4G par Free Mobile (l'offre la moins couverte de Haute-Savoie)

Heureusement entre 93% et 77% il y a les quelques offres d'autres fournisseurs !

Pour la téléphonie mobile avoir la 5G c'est bien mais vous ne pouvez pas l'utiliser si vous êtes entouré d'antennes 2-3-4G. L'exemple d'un supermarché avec la fibre est bien adapté. La plupart des gérants utilisent une offre ADSL ou VDSL voir VDSL2, car il vous faut installer un réseau ségmenté pour des raisons de sécurité. A savoir le réseau principal relié au routeur avec le serveur et les PC ainsi que les caisses, 1 sous réseau WiFi avec un ou plusieurs Point(s) d'accès pour les caméras de surveillance, un autre sous réseau pour piloter l'écran de contrôle avec une application, sur mobile ou tablettes pour les alertes, la planification des tâches, la surveillance qui se déclenchera en fonction des scénarios crées...Cette interface permettra de surveiller vos locaux avec votre smartphone ou que vous soyez !

ADSL, ADSL2+, VDSL, VDSL2 OU FIBRE OPTIQUE

La carte des noeuds de raccordement (NRA) indique la localisation des centraux qui répartissent l'internet haut-débit grâce au réseau téléphonique installé non loin de votre lieu d'habitation.

NRA = Noeud de Raccordement des Abonnés, se trouve dans les centraux téléphoniques

Explication des offres: