Information Technology Service Management (ITSM) & référentiel ITIL

La gestion d'une infrastructure nécessite des connaissances des environnements d'entreprises. Plusieurs technologies permettent de gérer des parcs dotés de réseaux étendus, reliés entre eux par des liaisons sécurisées. Le coût global d'une solution propriétaire; matériel, licences serveurs-clients, installation, transfert des compétences, administration et maintenance comprises restent cher, principalement pour des petites structures. En revanche, plusieurs solutions Open Source existent, listées dans la rubrique "Solutions de gestion de parcs" et "virtualisation".

![]() La gestion classique des postes demande une organisation complexe. Du déploiement des postes, des applications et des mises à jour, le processus implique de suivre rigoureusement un cahier des charges. De la création des copies systèmes à l'aide de snapshot, installation silencieuse ou clonage, à l'automatisation des déploiements, (avec scripts ou logiciel spécifique de gestion des systèmes tel que System Management Services) chaques méthodes disposent d'avantages et d'inconvénients. L'intérêt réside dans la facilité de déployer les configurations des postes sur le réseau à partir d'un serveur. La 1ère phase de déploiement impose de paramétrer les stratégies (polices) de sécurité à l'aide de modèles administratifs. Il est possible de créer ces polices, pas à pas pour chaque type de configuration. Les modèles administratifs permettent de simplifier le paramétrage de la sécurité appliquée aux postes en fonction de leur utilisation ou de leur localisation. Lorsqu'on migre un client pour un autre, les polices locales ainsi que les polices de groupe s'appliqueront aux postes. En revanche, lors d'une migration système (ce n'est pas un upgrade) il subsiste des problèmes de compatibilité matérielle.

La gestion classique des postes demande une organisation complexe. Du déploiement des postes, des applications et des mises à jour, le processus implique de suivre rigoureusement un cahier des charges. De la création des copies systèmes à l'aide de snapshot, installation silencieuse ou clonage, à l'automatisation des déploiements, (avec scripts ou logiciel spécifique de gestion des systèmes tel que System Management Services) chaques méthodes disposent d'avantages et d'inconvénients. L'intérêt réside dans la facilité de déployer les configurations des postes sur le réseau à partir d'un serveur. La 1ère phase de déploiement impose de paramétrer les stratégies (polices) de sécurité à l'aide de modèles administratifs. Il est possible de créer ces polices, pas à pas pour chaque type de configuration. Les modèles administratifs permettent de simplifier le paramétrage de la sécurité appliquée aux postes en fonction de leur utilisation ou de leur localisation. Lorsqu'on migre un client pour un autre, les polices locales ainsi que les polices de groupe s'appliqueront aux postes. En revanche, lors d'une migration système (ce n'est pas un upgrade) il subsiste des problèmes de compatibilité matérielle.

Plusieurs outils existent pour vérifier la compatibilité du socle applicatif de Windows et des périphériques.

EXEMPLE DE CYCLE CLASSIQUE DE GESTION IT

long à déployer,

relativement complexe,

couteux à mettre en oeuvre.

![]() Le logiciel de gestion de parc permet la gestion des postes à partir de consoles centralisées et de serveurs intermédiaires (staging server) pour les réseau étendus. Le stockage des configurations, l'inventaire matériels-logiciels des machines est assuré grâce à une base de données. Chaque processus est assuré par un module spécifique dédié et implémenté sur la plate-forme. Pour Unicenter-TNG les modules étaient AMO, SDO, RCO. Ils sont devenus UAM (Unicenter Applications Management), USD (Unicenter Software Delivery), URC (Unicenter Remote Control), avec un packager intégré. On utilise des clients munis de carte réseau PXE (Pre-boot eXecution Environment) pour démarrer à distance les postes et effectuer les installations d'applicatifs aux heures creuses.

Le logiciel de gestion de parc permet la gestion des postes à partir de consoles centralisées et de serveurs intermédiaires (staging server) pour les réseau étendus. Le stockage des configurations, l'inventaire matériels-logiciels des machines est assuré grâce à une base de données. Chaque processus est assuré par un module spécifique dédié et implémenté sur la plate-forme. Pour Unicenter-TNG les modules étaient AMO, SDO, RCO. Ils sont devenus UAM (Unicenter Applications Management), USD (Unicenter Software Delivery), URC (Unicenter Remote Control), avec un packager intégré. On utilise des clients munis de carte réseau PXE (Pre-boot eXecution Environment) pour démarrer à distance les postes et effectuer les installations d'applicatifs aux heures creuses.

Les logiciels de gestion d'infrastructures en environnements distribués, utilisent des agents sur chaque machine. Ces logiciels de gestion permettent d'avoir des vues topographique du réseau en 3D avec un module Java pour l'ergonomie. Ils sont principalement utilisés pour des parcs importants en taille, composés de plusieurs sites. Les coûts des licences varient en fonction du nombre de postes à gérer. Ces solutions permettent de lancer un certains nombres de tâches à distance et d'effectuer un suivi des requêtes, comme récupérer les informations d'inventaire, packager et déployer des applications, ou "piloter" les machines à distance. La base de données (SQL, Ingres, Oracle, MySQL) permet de stocker les informations d'inventaire et un module spécifique assure le packaging d'applications, parfois pour une aplication métier afin d'envisager la distribution sur les postes de celle ci.

Avec le référentiel ITIL, l'ITSM et CMDB recouvrent :

![]() La gestion du service client et Help Desk.

La gestion du service client et Help Desk.

![]() La gestion des niveaux de service : catalogue de services et contractualisation "clients".

La gestion des niveaux de service : catalogue de services et contractualisation "clients".

![]() La gestion des tickets d'incidents.

La gestion des tickets d'incidents.

![]() La gestion des configurations – CMDB (Configuration Management DataBase).

La gestion des configurations – CMDB (Configuration Management DataBase).

![]() Le pilotage et la gestion de la disponibilité des services.

Le pilotage et la gestion de la disponibilité des services.

![]() La gestion des changements. Update + MAJ + upgrade.

La gestion des changements. Update + MAJ + upgrade.

![]() La gestion de la continuité des services avec les Plans de Secours et PRA.

La gestion de la continuité des services avec les Plans de Secours et PRA.

ADMINISTRATION AU QUOTIDIEN

Après la phase éssentielle d'organisation lié au réseau, il s'agit de procéder aux opérations de gestion de routine. On distingue globalement les actions de surveillance et de contrôle du réseau qui permettent une première "optimisation" au jour le jour, les actions de migration et déploiement et les sauvegarde et archivage qui représentent une des responsabilités majeures de l'administrateur. L'ensemble de ces actions peut faire l'objet d'une planification rationnelle et régulière.

Surveillance et Contrôle

Outils de surveillance et de maintenance

Tout réseau implique une documentation qu'il est indispensable de tenir à jour et que l'on appelle historique constitué de différents journaux de bord. Elle regroupe le plan du réseau ainsi que les diverses opérations effectuées sur celui-ci. On peut donc avoir un historique de sauvegarde, un de mise à jour d'applications, un autre d'ajout/retrait d'utilisateur, etc.

Pour la surveillance du réseau, il existe de nombreux logiciels qui permettent :

![]() Le suivi du trafic, des évenements et la charge qui s'y rapporte, ce qui permet de détecter les pics et les habitudes des différents groupes, et donc de donner des pistes d'optimisation des performances.

Le suivi du trafic, des évenements et la charge qui s'y rapporte, ce qui permet de détecter les pics et les habitudes des différents groupes, et donc de donner des pistes d'optimisation des performances.

![]() Effectuer des tests d'intégrité de surveillance des IP destination sur les connexions et les Equipements, le TTL sous forme de temps de réponse et de test d'adresse de bouclage,

Effectuer des tests d'intégrité de surveillance des IP destination sur les connexions et les Equipements, le TTL sous forme de temps de réponse et de test d'adresse de bouclage,

![]() Vérifier les pics de charge réseau

Vérifier les pics de charge réseau

![]() Le pilotage et la gestion de la disponibilité des services et des mises à jour.

Le pilotage et la gestion de la disponibilité des services et des mises à jour.

![]() Assurer la continuité des services avec la mise en oeuvre de Plans de Secours (PRA). Pour cela il faut se conformer au référebntiel ITIL avec :

Assurer la continuité des services avec la mise en oeuvre de Plans de Secours (PRA). Pour cela il faut se conformer au référebntiel ITIL avec :

![]() La gestion du parc avec un logiciel ITSM

La gestion du parc avec un logiciel ITSM

![]() Une bonne gestion des tickets d'incidents.

Une bonne gestion des tickets d'incidents.

![]() La gestion des configurations – CMDB (stocke les cfg dans la base de Management).

La gestion des configurations – CMDB (stocke les cfg dans la base de Management).

![]() La gestion des changements. Update + MAJ + upgrade.

La gestion des changements. Update + MAJ + upgrade.

· l’accès à des équipements éloignés et l'exécution à distance de programme d'administration en toute sécurité (VPN, SD-WAN) administrer à distance un réseau ou apporter de l'aide à un utilisateur.

Ces outils de surveillance permettent également de constituer des rapports intéressants pour la direction de l'entreprise : compte rendu de l'utilisation du réseau, sur l'utilisation des périphérique d'impression, sur les besoins en espace disque compte tenu du volume des données traitées. La surveillance de l'espace disque d'un réseau est l'une des tâches les plus élémentaires de l'administration. Il faut surveiller cet espace car, bien que le disque d'un serveur soit souvent de grande capacité, laisser le disque disponible aux utilisateur provoque un désordre : structure anarchique des répertoires, fichiers inutiles conserver sur disque, fichiers en plusieurs exemplaires… Ainsi apparaîtront la fragmentation des fichiers et donc des temps d'accès plus long. Les utilisateurs ressentirons rapidement ces délais et leur mécontentement ira croissant puisqu'ils ne sentirons le moins du monde coupable.

L'administrateur doit régulièrement vérifier la présence des périphériques à l'aide d'un programme qui regarde quels sont les périphériques présent sur le réseau. Cette vérification permet de détecter d'éventuels problèmes tels que de mauvais câbles. La surveillance du trafic permet de trouver les goulots d'étranglement ce qui permet de gérer la mise en place éventuelle de ponts et routeurs pour améliorer le trafic des données sur le réseau. Il est aussi utile pour réorganiser le réseau : par exemple si un modem est mis au service de comptabilité et que seul le marketing utilise ce modem, un trafic important sera généré entre les deux services alors qu'il suffirait de brancher ce modem directement sur un ordinateur du service de marketing.

Sécurité du réseau

La sécurité du réseau est bien sûr très importante, elle concerne deux points : les intrusions extérieures et les virus.

Pour éviter que des personnes non autorisées puissent accéder à des données confidentielles, il faut bien définir les droits de lecture/Ecriture de chaque groupe d'utilisateurs et/ou d'utilisateurs. Il faut ensuite vérifier les mots de passe en passant par exemple un dictionnaire et lancer des programmes qui cassent les mots de passe. Cela permet d'éliminer les mots de passe faibles. Il faut par ailleurs imposer que les mots de passe change régulièrement (en fonction de la sécurité : tous les jours à tous les mois) en empêchant la réutilisation d'un mot de passe ancien. De plus l'administrateur doit vérifier les droits des utilisateurs ainsi que ses droits pour détecter si quelqu'un a réussi à s'approprier les droits de l'administrateur.

La protection contre les virus se décompose en deux points : la sensibilisation des utilisateurs aux dangers potentiels des disquettes provenant de sources non sûres (programmes piratés, jeux des enfants…) et l'utilisation régulière d'un détecteur de virus avec des signatures virales à jour qui scanne les fichiers pour déceler l'intrusion d'un virus. La plupart des antivirus propose aussi un programme qui tourne en tâche de fond pour détecter des instructions qui pourrait provenir d'un virus vois maintenant d'un malware ou d'un spyware.

Le SD-WAN et l'offre de Palo Alto propose un accès une interface via un tableau de bord pour vérifier la santé des terminaux, applications, réseaux et politiques de sécurité intégrée. Grâce à une interface de requête conviviale, les administrateurs peuvent isoler les problèmes plus rapidement, et l'intégration native avec les principales solutions de gestion des services IT (IT Service Management, ITSM) pour automatiser le processus de gestion des incidents de bout en bout.

Planification des tâches au quotidien

Un bon administrateur de réseau ne doit pas consacrer tout son temps à la maintenance de son réseau, mais planifier les opérations de routine sur une base quotidienne ou hebdomadaire. Les tâches journalières consistent à:

- Ajouter des utilisateurs

- Nettoyage sur les disques durs

- Effectuer les mises à jour et upgrade d'applications

- Réaliser des sauvegardes

- Surveiller le trafic sur le réseau

- Relever les informations comptables des utilisateurs

Utilisation de WSUS

D'autres tâches pourront se contenter d'une périodicité plus faible, de l'ordre de la semaine:

- établir des rapports d'activité pour l'encadrement- évaluer les performances à moyen terme du réseau

- Gérer et documenter la configuration du réseau

Gestion et management des incidents avec ServiceNow

Prendre connaissance des nouveautés techniques et évaluer leurs apports en ce qui concerne l'amélioration du réseau. Il est souhaitable de passer des programmes de diagnostic assez fréquemment pour tenter de découvrir les problèmes potentiels avant qu'ils ne se manifestent. Le but à atteindre est de simplifier au maximum l'utilisation du réseau et de réduire au minimum les temps de maintenance pendant lesquels il est inutilisable. Pour cela, on doit prendre du recul et ne pas se laisser absorber par les problèmes de détail et assurer le service support de manière réactive mais lancer, updates, upgrades et déploiements d'applications de préférence la nuit .

Outil d'aide au déploiement via les stratégies de sécurité avec Active directory:

Fichiers de modèle d'administration (ADMX / ADML) et outil de personnalisation d'Office pour les applications Microsoft 365 pour les entreprises, Office 2019 et Office 2016

Le Microsoft Deployment Toolkit (MDT) est destiné au déploiement du système d'exploitation Windows.

Microsoft Deployment Toolkit (MDT) est un outil gratuit pour automatiser le déploiement du système d'exploitation Windows et Windows Server, en tirant parti du Kit d'évaluation et de déploiement Windows (ADK) pour Windows 10.

MASTERISATION CLIENTS ET SERVEURS

Créer un master disque de Windows 2022 pour HyperV

Créer une image de Windows 2019 avec Sysprep et WDS

Masterisation d'un serveur 2019

Serveur WDS

Déploiement de systèmes d'exploitation avec WDS

BMC Remedy -introduction au déploiement d'applications

Création d'une ISO d'installation de Windows 10 personnalisée.

Installer et configuration d'une autorité de certification sur Windows 2019

Desktop central création d'images systèmes et déploiement

![]() Microsoft System Center, Configuration Manager, Endpoint Protection fournissent une infrastructure unifiée pour gérer et protéger les environnements clients physiques, virtuels et mobiles et permettent :

Microsoft System Center, Configuration Manager, Endpoint Protection fournissent une infrastructure unifiée pour gérer et protéger les environnements clients physiques, virtuels et mobiles et permettent :

- d'autoriser les utilisateurs à être productif de n'importe où, quel que soit le dispositif qu’ils choisissent.

- de fournir une infrastructure unifiée pour la gestion et la protection des clients

- de rendre plus simple et plus rapide l’administration des systèmes clients et la maintenance de leur conformité.

LES SERVEURS D'APPLICATIONS - MIDDLEWARE

Websphere Application serveur

Installation de WebSphere 8.1

Déployer des applications sur WebSphere Application serveur

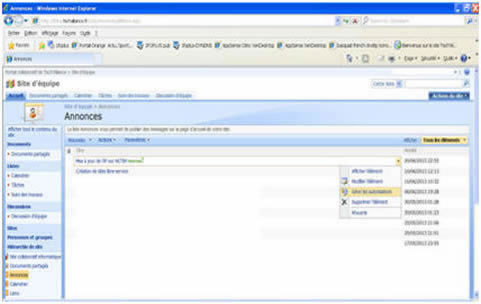

PORTAIL COLLABORATIF SHAREPOINT SERVEUR AVEC MOSS

Le portail collaboratif Sharepoint de Microsoft est un des produits que nous implémentons sur serveur web Microsoft Internet Information server (IIS) avec SQL et prérequis.

Windows SharePoint Services (WSS) est un moteur de groupware pour sites dynamiques, Il permet aux utilisateurs de partager des documents de la suite Microsoft Office et des messages électroniques en ligne comme sur un Intranet. Microsoft Office SharePoint Server (MOSS), auparavant appelé Microsoft Office Sharepoint Portal Server est un logiciel payant, permettant de réaliser des pages web dynamiques dans un espace de collaboration d'entreprise. Les fonctionnalités sont la gestion de contenus, le moteur de recherche, les formulaires, les statistiques décisionnelles, le partage de documents, groupes de discussion, tâches, etc..

Cette solution de collaboration pour PME avec Office 365 offre la possibilité de travailler en équipe sur un même document, avec de nombreux formats pourvus qu'ils soient compatibles (Excel, Word, Powerpoint, Acrobat, Visio, etc.) SharePoint permet de partager les documents en production, il améliore la qualité du support, assure le suivi, l'automation de services comme pour effectuer les plannings et assurer des tâches spécifiques d'un projet de Workflow. Nous implémentons les versions SharePoint services v2-3, Sharepoint Portail Server 2007-10-12 et Microsoft Office Sharepoint serveur (MOSS 2010-2013) avec Office 365.

![]() Lire le document: SharePoint et workflow

Lire le document: SharePoint et workflow

![]() Expert_SharePoint_2010_Practices

Expert_SharePoint_2010_Practices

GERER LES CONTENUS ET COLLABORER

Sharepoint services v3, Serveurs 2007, 2010, MOSS (Microsoft Office SharePoint server 2010-2013) et Office 360

Microsoft Sharepoint services v3

Exemple de Portail SharePoint v3 avec site(s) secondaire(s) sur une machine serveur située localement dans un bureau avec l'enregistrement NS de la machine sur le DNS principal de hébergeur qui gère votre nom de domaine.

A partir du site informatique il est très facile d'accéder en fonction de vos droits au site racine et d'attribuer à chacuns des items une autorisation en lecture, modification ou contrôle total.

![]() Informations et installation pour débuter de la version gratuite SharePoint v2 vers la version 3

Informations et installation pour débuter de la version gratuite SharePoint v2 vers la version 3

MOSS Installation Guide

Installation complete de SharePoint avec Exchange, Active Directory et DNS sur un serveur "Standalone"

Sauvegarde-restauration de SharePoint pour ferme. Bases de "backup-restore".

Avec le site d'administration centrale il est facile d'accéder aux fonctions de sauvegarde et de restauration.

INSTALLATION DE SHAREPOINT FONDATION 2013 EN MODE STANDALONE SUR WINDOWS SERVEUR 2012

Mise en place de KPI (Key Performance Indicator) pour le suivi de projets

L'idée est la suivante : sur l' espace collaboratif, plusieurs projets sont abordés. Sur la page d'accueil du site projet, Nous voulons avoir un récapitulatif des projets de manière à être en mesure de déterminer le ou les projets en danger, cela afin d’augmenter la réactivité.MOSS bénéficie de cette fonctionnalité. Elle permet de mettre en place rapidement et simplement des indicateurs de progression. Il existe 4 types de liste KPI :

- Indicateur utilisant des saisies manuelles

- Indicateur utilisant des données de liste SharePoint

- Indicateur utilisant des données de classeur Excel

- Indicateur utilisant les services d'analyse de SQL serveur 2005 et supérieur

Seront abordés les deux premiers; "Indicator using manually entered information" et "Indicator using data in SharePoint list".

Présentation rapide du premier type : ‘Indicator using manually entered information’. Ce type ne permet pas de renvoyer une information dynamique. Ce sont des informations statiques. En revanche, le KPI utilisant une liste SharePoint est dynamique. Il repose sur l’agrégation d’informations contenues dans différents sites. Par la configuration de ces indicateurs, il est possible de présenter la santé d'un projet en fonction de l’avancement de tâches listées. Ensuite seront abordés deux exemples au travers d'une mise en pratique :

1. Mise en place de KPI pour le suivi de projets– Application standard des KPI.

2. Mise en place de KPI pour le suivi de frais – Application personnelle des KPI.

![]() Lire la suite de SharePoint KPI

Lire la suite de SharePoint KPI ![]()

Migration vers HTTPS et pourquoi installer un certificat SSL sur un site Web. Article tiré du journaldunet.com

Bon nombre de géants du Web chiffrent désormais les pages de leurs sites grâce au protocole SSL (qu'on devrait d'ailleurs désormais appeler TLS). Google l'a mis en place sur ses pages de résultats. Le moteur a d'ailleurs annoncé cet été qu'il accorderait un bonus SEO aux sites qui feraient comme lui et migreraient vers HTTPS. Certains vont donc être tentés. Avant qu'ils se lancent, voici plusieurs mythes qu'il vaut mieux ne pas croire au sujet de cette migration.

Explication du rôle des certificats SSL

Explications de HTTP, HTTPS, SSL/TLS (en anglais)

Comment fonctionne SSL avec exemples HTTPS

Raduis sur WS2K19 EAP-TLS

Les certificats dans une infrastructure à clé publique - Autorité de certification

SECURITE ET MISE EN CONFORMITE

Il n’est pas surprenant que la mise en conformité soit devenu essentielle pour les DSI. Afin de renforcer la confiance dans la capacité à respecter les obligations en matière de sécurité, avec l'adoption de pratiques adapées:

1. Autorisez l’accès en protégeant l’information

Adopter une approche complète en matière de gestion de l’accès et des identités, tout en accordant une grande importance aux données sensibles et aux indicateurs et comptes-rendus appropriés, permet de maintenir un équilibre important. Les stratégies doivent définir de façon très précises les privilèges d’accès aux données en fonction de plusieurs paramètres; la localisation du réseau et du type de poste de l’employé, ainsi que le périphérique qu’il utilise pour intégrer des contrôles supplémentaires, proportionnés aux risques. L’accès devra être examiné plus attentivement lorsqu’il s’effectue via un smartphone personnel sur un réseau public que lorsqu’il est demandé à partir d’un ordinateur portable d’entreprise utilisé au bureau.

La fonction est une autre variable importante. Vous ne devez accorder l’accès qu’aux personnes dont la "fonction" au sein de l'entreprise les autorise à consulter telle ou telles données». Un contrôle d’accès automatisé basé sur la fonction, garantira une bonne compréhension et un meilleur suivi des stratégies. Les stratégies doivent être appliquées avec l’aide sur la base d’une solide architecture de sécurité. Les mesures de sécurité orientées vers les données, contribuent à protéger "les données en transit" ou "streamées" sur les réseaux publics et privés, "au repos" dans les ressources de stockage cloud ou sur site, et "en cours d’utilisation" sur les périphériques des utilisateurs. Une telle architecture gère également la sécurité de tous les autres actifs utilisés.

Activités:

Industrialisation des processus et prise en charge de l'activité liée à l'ingénierie,

Audit des performances et de la sécurité,

Gestion des licences,

Maintien de la cohérence de la solution,

Veille technologique,

Benchmarks matériels et logiciels,

Mise en œuvre des plans de continuité,

Conception de cluster et d'équilibrage de charge,

Définition de nouvelles architectures et amélioration de l'existant,

Préconisation les modes de fonctionnement adaptés aux besoins,

Définition des normes, méthodes, outils et procédures,

Promotion des techniques nouvelles (vulgarisation, information, formation),

Rédaction des documents d'intégration, de reprise et de validation.

Nous vérifions vos installations et envisageons la qualification de nouveaux matériels. Nous assurons la reprise d'activité suite à incident matériel sur serveurs 2003/2008/2012, Citrix Metaframe, Presentation server, XenApp, XenDesktop. Nous mettons en oeuvre des procédures pour résoudre les problèmes ponctuels en établissant des plans d'actions pour palier aux problèmes liés aux profils des utilisateurs. Afin d'assurer la sécurité des installations et de la production, la mise en oeuvre de stratégies de sécurité strictes, conformes aux recomandations de Citrix sont appliquées.

![]() Installation des serveurs WebSphere applications serveur ou portail serveur

Installation des serveurs WebSphere applications serveur ou portail serveur

![]() Paramétrage des serveurs, cluster, déploiements

Paramétrage des serveurs, cluster, déploiements

![]() Mise en œuvre de solutions de sécurisation forte SSL.

Mise en œuvre de solutions de sécurisation forte SSL.

![]() Publication d'applications spécifiques à l'activité.

Publication d'applications spécifiques à l'activité.

![]() Maintenance des fermes et

de l'infrastructure Citrix.

Maintenance des fermes et

de l'infrastructure Citrix.

![]() Suivi des performances et résolution des incidents de profils et session.

Suivi des performances et résolution des incidents de profils et session.

![]() Suivi avec tracabilité et gestion des ressources.

Suivi avec tracabilité et gestion des ressources.

![]() Installation des serveurs Citrix, MPS, XenApp, XenDesktop, XenCenter.

Installation des serveurs Citrix, MPS, XenApp, XenDesktop, XenCenter.

![]() Virtualisation des serveurs et Services via VMWare ESX.

Virtualisation des serveurs et Services via VMWare ESX.

![]() Renseignement des procédures et tableaux de bord.

Renseignement des procédures et tableaux de bord.

![]() Solutions de gestion de parcs propriétaires

Solutions de gestion de parcs propriétaires

![]() Microsoft System Center 2012 Configuration Manager (SCCM)

Microsoft System Center 2012 Configuration Manager (SCCM)

![]() Desktop Central, ManageEngine, OpManager, OS deployer, etc.gratuit jusqu'à 25 postes

Desktop Central, ManageEngine, OpManager, OS deployer, etc.gratuit jusqu'à 25 postes

![]() Altiris Endpoint et Asset Management Suite

Altiris Endpoint et Asset Management Suite

![]() Gestion d'Assets ou des actifs du parc (Open Source)

Gestion d'Assets ou des actifs du parc (Open Source)

![]() GLPI (Gestion Libre de Parc Informatique)

GLPI (Gestion Libre de Parc Informatique)

http://www.glpi-project.org/

![]() OpenNMS

OpenNMS

http://www.opennms.org

![]() OCS Inventory NG (Open Computer and Software Inventory Next Generation)

OCS Inventory NG (Open Computer and Software Inventory Next Generation)

http://www.ocsinventory-ng.org

![]() H-Inventory

H-Inventory

http://www.h-inventory.com/

Autres solutions de serveurs d'applications orientés Web

Solutions libres

- GlassFish serveur d'application Open Source d'Oracle

- Apache Geronimo de la Fondation Apache.

Solutions Propriétaires

- JBoss

- Oracle WebLogic Server

- IBM Websphere Application Server

- Oracle Application Server

- Novell extend Application Server

- Sun Java System Application Server

![]() Contact :1foplus(at)techalliance (dot)fr

Contact :1foplus(at)techalliance (dot)fr

![]() CV de C.Platon

CV de C.Platon

![]() :33975858504

:33975858504

![]() :

33753514880

:

33753514880

![]() : platoon3(at)gmail(dot)com

: platoon3(at)gmail(dot)com