Le service de partage initialement crée par IBM était "LanManager". Chez Microsoft les services de partages portaient les noms de NetBEUI puis de NetBIOS et actuellement SMB.

NetBIOS était connu pour générer du broadcast et avoir des failles de sécurité telles, que Microsoft a finit par abandonner le projet d'un environnement de partage NetBIOS. La résolution des noms d'hôtes NetBIOS en adresses IP influait sur la bande passante, malgré un serveur WINS avec une table de conrespondance d'IP en noms (LMHOST un peu comme une table ARP pour résoudre les adresses MAC en IP). Lire sur Microsoft.

Description de SMB; Server Message Block (SMB) est un protocole réseau de couche application. Il prend en charge le mappage de lecteurs sur le port hérité 445. Depuis la version Windows 10, il est utilisé pour le partage des fichiers et des imprimantes gérés par des serveurs. Du fait de la "faille.Win.MS17-010" qui ciblait les ordinateurs d'un LAN Windows exploitant les vulnérabilités de NetBIOS et de SMBv1 (ransomware WannaCry, ExPetr ransomware, etc.). Microsoft a corrigé la faille MS17-010 dans le Bulletin de sécurité pour les machines Windows utilisant SMBv1. Lire sur MSDN.

Depuis Windows Server 2016 et Windows 10 version 1607, la version du protocole SMB est la version 3.1.1.

Actuellement la version de SMB sur un LAN pour Lanmanserver est la version 3.11. Elle chiffre de bout en bout les transactions et cela majoritairement recommandé pour tous types de partages. Avec Windows 10 et 11, il convient de désactiver NetBIOS d'utiliser CIFS ou mieux de mettre à profit SMBv3 pour LanmanWorkstation et pour Lanmanserver, à moins, mais cela n'est pas conseillé, d'être sur un parc non homogène qui utilise d'anciennes versions de Windows comme 7, 8 avec la version 10. Lire le bulletin d'information du Cert

Qu'est ce le protocole SMB et comment créer les partages SMB ?

Openmediavault-gestion des partages pour NAS Samba

Si vous n'avez pas upgradé vos PC avec Windows 10:

Vérifiez que vos machines Windows 8.1 et 10 utilisent le SMBv3.0 et 3.02. Cela vous évitera les menaces sur les partages "administratifs" et d'avoir à subir un ransomware. Vous pouvez aussi upgrader vos PC pour Windows 10, ce qui ne doit pas vous empêcher de vérifier qu'elle est la version SMB que vous utilisez avec un utilitaire "portable" de type Eternal Blues. Les protocoles SMBv1-2 ont été introduit depuis Windows 7, 8 et Windows Server 2008, tandis que les protocoles SMBv3.02 ont été introduit sur Windows 8.1 puis SMB 3.11 pour Windows 10 et Serveurs de 2016 à 2022. Cependant, les machines clientes (à part Windows 10) utilisent souvent SMBv1 et cela peut être désatreux pour les dossiers partagés sur un réseau local ! Il est relativement facile d'accéder à vos partages si votre réseau en Workgroup est constitué de PC sous 7 pour récupérer vos données par énumération de ports ouverts 139, 445 et de se connecter avec création d'un utilisateurs avec pouvoir afin de changer les permissions (Grant new "System" account). Uploader le "ransomware" pour demande de rançon est devenu un jeux d'enfant.

Mettre à jour votre Windows 10 (version 1903-1909) pour lutter contre la faille CVE-2020-0796 connue sous le correctif KB4551762. Cependant, cela nécessite quelques précisions...

Le 12 mars 2020, Microsoft a publié l’avis:

CVE-2020-0796 | Vulnérabilité d’exécution de code à distance dans le client/serveur SMBv3 de Windows. Voir CVE-2020-0796.

Explications Patch CVE-2020–0796. SMBv3 présente une vulnérabilité de dépassement de mémoire tampon lorsque la compression est activée (valeur par défaut). Windows 10 comme client autant que Serveur utilisent SMBv3.1 et le service s'exécute en tant que compte SYSTEM. Une exploitation réussie entraînera l'exécution de code à distance, avec les privilèges SYSTEM. Ceci est considéré comme un "vers". L'exécution de code à distance est possible depuis le réseau (sauf si le port TCP 445 est filtré par des ACLs et que la journalisation des logs est éffectuée).

Lire sur Kaspersky: vulnérabilité CVE-2020-0796

Il est important de lire: Empêcher le trafic SMB d’accéder aux connexions latérales et d’entrer ou de sortir du réseau.

Comme Microsoft n'a identifié aucun "facteur atténuant" voir sur le Technet de Microsoft pour ces vulnérabilités, les solutions de contournement suivantes peuvent être utiles, selon votre situation

**Désactiver SMBv1** Pour les clients exécutant Windows Vista et versions antérieures Voir l'article 2696547 de la Base de connaissances Microsoft

Étant donné que le service "Explorateur d’ordinateurs" s’appuie sur SMBv1, lorsque le service est désactivé, SMBv1 est désinstallé. (sur le client). Cela signifie que l’explorateur ne peut plus afficher 'les Ordinateurs du réseau" de la même manière qu'autrefois via la méthode d’exploration des partages réseau NetBIOS ou Explorateur de fichiers Windows. L’ordinateur cible devient invisible depuis le parcours du réseau de l’explorateur de fichiers si le service découverte du réseau est désactivé.

D'une part, vous devrez mapper des lecteurs réseaux pour les partages de dossiers et d'imprimantes au lieu de passer par la fonctionnalité "Explorateur d'ordinateurs ou de fichiers". D'autre part les ressources mappées sont plus faciles à localiser et plus sûres à utiliser. Les fonctionnalités SMB versions 2, 3, 3.11 sont toujours entièrement prises en charge et incluses par défaut dans le cadre des binaires SMB v2. Lorsque vous activez SMB v2 sur Windows 7, 8, 8.1, 10 ou Windows Server 2008 à 2012 SMB v3 est également activé. Ce comportement se produit parce que ces protocoles partagent la même pile.

A partir de Windows serveur 2016 la version SMB est la 3.11 et il en est de même pour Windows 10 depuis (version 1607 à 21H2 et superieur) Si vous devez désactiver le protocole SMBv-3 pour des raisons de connectivité entre vos serveurs et vos clients vous devrez re-paramétrer SMB en fonction de la version serveur utilisée. Sachez que pour les clients Windows il convient de souligner que ce contournement protège le "service serveur" SMB et ne nécessite pas nécessairement de redémarrage. En revanche, les clients SMB Lanmanworkstation restent toujours vulnérables.

Lorsque Microsoft fait évoluer le protocole SMB, le but est de renforcer la sécurité, notamment la sécurité des échanges avec des algorithmes de chiffrement plus robustes de bout en bout (AES-128-GCM avec SMB V3.11)

Plusieurs utilisations de SMBv3

SMB 3.0 et 3.11: Stockage des fichiers pour virtualisation (Hyper-V™ sur SMB). La technologie Hyper-V permet de stocker des fichiers d’ordinateur virtuel, par ex une configuration, des fichiers de disque dur virtuel (VHD) et des captures instantanées, dans des partages de fichiers sur le protocole SMB 3.0. Cette méthode peut être employée à la fois pour des serveurs de fichiers autonomes et des serveurs de fichiers en cluster utilisant Hyper-V et conjointement avec un système de stockage de fichiers partagés destiné au cluster.

Microsoft SQL Server sur SMB. SQL Server permet de stocker des fichiers de base de données utilisateur sur des partages de fichiers SMB. Pour l’heure, cette méthode est prise en charge avec SQL Server 2008 R2 pour des serveurs SQL autonomes. Les prochaines versions de SQL Server proposeront une prise en charge des serveurs SQL en cluster et des bases de données système.

Stockage classique pour les données de l’utilisateur final. Le protocole SMB 3.0 apporte des améliorations aux charges de travail des utilisateurs professionnels de l’information (Information Worker ou client). Ces améliorations réduisent notamment les valeurs de latence des applications auxquelles sont confrontés les utilisateurs des filiales lorsqu’ils accèdent à des données sur des réseaux étendus (WAN) et protègent des données contre des tentatives d’écoute clandestine.

Lancez une commande MS-DOS en tant qu'Administrateur pour voir si les ports des partages NetBios 135 puis de 137- 139 et 445 sont ouverts et en connexion avec soit un serveur soit un autre PC: Une intrusion bien connue porte le nom: Intrusion.Win.MS17-010

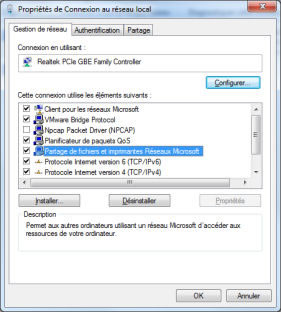

Partage de fichiers et d'imprimantes NetBIOS sur Réseaux Microsoft.

Il est important de prendre en compte le choix du profil du réseau privé ou public et malgré certaines confusions, le réseau déclaré en public est plus sécurisé pour les raisons suivantes : Lorsque vous vous connectez pour la première fois à un réseau Wi-Fi avec un Windows 10-11, le profil réseau est défini comme public par défaut. Il s’agit du paramètre recommandé. Toutefois, vous pouvez le définir comme privé, si vous faites parti d'un réseau local avec plusieurs PC qui partagent des fichiers ou une VM. C'est là que la configuration du protocole SMB prend toute son importance en particulier si votre réseau supporte différentes versions de Windows.

Réseau public (recommandé): Utilisez-la pour les réseaux auxquels vous vous connectez à la maison, au travail ou dans un lieu public. Vous devez l’utiliser dans la plupart des cas. Votre PC sera masqué sur d’autres appareils sur le réseau. Par conséquent, vous ne pouvez pas utiliser votre PC pour le partage de fichiers et d’imprimantes. Ainsi lorsque le profil public est défini, votre PC sera masqué des autres ordinateurs du réseau et vous ne pourrez pas l’utiliser pour le partage de fichiers et d’imprimantes. Les règles de pare-feu Windows associées au profil public sont aussi les plus restrictives.

Réseau privé: Votre PC est détectable sur d’autres appareils sur le réseau, voire même sur internet mais vous pouvez utiliser votre PC pour le partage de fichiers et d’imprimantes. Vous devez connaître et faire confiance aux appareils sur le réseau et activer des règles de filtrage pour toutes les connexions SMB (TCP-UDP) du port 445 qui s'exécutent de l'exterieur de votre réseau.

SECURISER SMB CONTRE LES RANSOMWARES

Avant de commencer, vérifiez la version de Powershell (sur n'importe quels systèmes; Win7, 8, 8.1, 10 ou serveurs 2K8-12-16-19-22)

Ouvrez Powershell ISE en mode Administrateur et entrez "Get-host"

PS>C:\Windows\system32> Get-Host

Name: Windows PowerShell ISE Host

Version: 5.0.10586.117

InstanceId: 0d39bb7-534e-48fa-a505-90ff8df25ba5

UI: System.Management.Automation.Internal.Host.InternalHostUserInterface

CurrentCulture: fr-FR

CurrentUICulture: fr-FR

PrivateData: Microsoft.PowerShell.Host.ISE.ISEOptions

DebuggerEnabled: True

IsRunspacePushed: False

Runspace: System.Management.Automation.Runspaces.LocalRunspace

Si vous avez une version de Windows inférieure à Windows 10 => Voici une procédure de l'université de Genève pour mettre à jour Powershell 5.0 sur Windows 7.

Afin d'éviter les threat SMB, lorsque votre système est inférieur aux versions Win8, 8.1 ou 10. Désactivez manuellement le protocole SMBv1 pour Lanmanworkstation avec WMIC ou Windows Management Instrumentation Command-line:

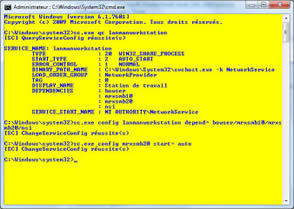

Sur Seven, ouvrez l'invite de commandes MS-DOS en mode administrateur et entrez SC.exe...

SMBv1 sur un client SMB LanmanWorkstation (mettre l'espace après le= espace)

1- Détecter en copiant le code (sélectionner le texte puis insérer le avec un clic droit)

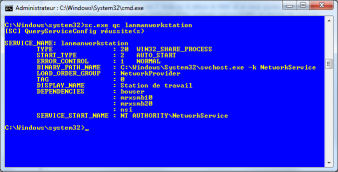

sc.exe qc lanmanworkstation

2- Désactiver SMB v1

sc.exe config mrxsmb10 start= disabled

Activer SMBv2 sur station de travail ou LanmanWorkstation

1-Identifier:

sc.exe qc lanmanworkstation

2-Activez SMBv2:

Pour Lanmanworkstation

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

Puis

sc.exe config mrxsmb20 start= auto

Voici le résultat ci dessus avec le message dans la fenêtre MS-DOS:

C:\Windows\system32>sc.exe config mrxsmb20 start= auto

[SC] ChangeServiceConfig réussite(s)

Exécuter puis:

cmd /k net start >services.log (>redirige le résultat vers le fichier "services.log")

Toujours à partir de l'invite avec les droits d'administrateur pour vérifier les services entrez;

![]()

sc query type= service >C:\services.log

sc query type = service (liste les services > = redirection vers le fichier "C:\services.log")

Ouvrir services.log avec un éditeur de texte comme Notepad.

IMPORTANT:

Après le client LanmanWorkstation, faites de même avec le service serveur "LanmanServer" du serveur de partage. Sur un réseau lorsque les versions SMB sont différentes entre le serveur et le client, vous pouvez rencontrer des codes erreurs.

De plus l’ordinateur cible est invisible depuis le parcours du réseau de l’explorateur de fichiers de Windows.

Pour faire simple:

Si valeur est à 0 de SMBv1 cela signifie que SMB1 est désactivé. En revanche si SMB2-3 à une valeur "DWORD" à 1 c'est que SMBv2 est le protocole de Partage de fichiers à distance utilisé. Le protocole SMB devra avoir la même version sur Lanmanserver (serveur du réseau) que sur Lanmanworkstation (client du réseau).

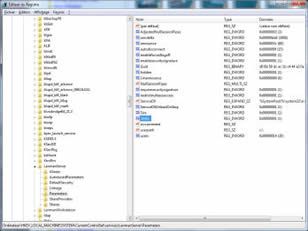

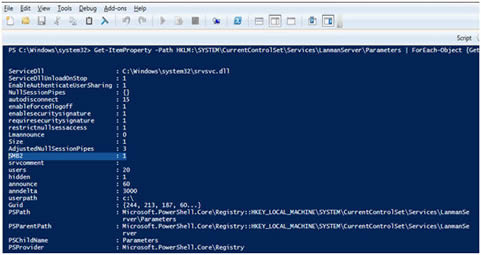

Sur Windows7 et supérieur vous pouvez vérifier LanmanServer (le service serveur du réseau) avec regedit.exe dans : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer

\Parameters

La valeur de SMB2 doit bien être sur 1.

Si le protocole SMB1est mentionné avec la valeur à 1 c'est que le prorocole SMB1 est actif. Désactivez le.

Désactivez SMB1 sur Windows 7 avec Powershell

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters SMB1" -Type DWORD -Value 0 -Force

Activer SMBv2 sur Windows 7 avec Powershell:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Vous devez redémarrer l’ordinateur pour que les modifications prennent effet.

Identifier à nouveau SMB comme protocole de partage:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Voici l'image avec le résultat de la commande çi-dessous

On trouve la valeur 1 correspondante au protocole SMB2

Sur Windows 8.1/10 avec Powershell

Vérifiez les connexions SMB avec Powershell sur Windows avec la commande:

Get-SMBConnection

Pour identifier SMB sur Windows 10 avec Powershell

Get-SmbServerConfiguration | Select EnableSMB2Protocol

de même pour le service client ou lanmanworkstation

PS>C:\WINDOWS\system32> Get-SmbClientConfiguration | Select EnableSMB2Protocol

Puis activer SMB v2-v3 sur les services "serveur et client" de Windows 10

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Set -SmbclientConfiguration -EnableSMB2Protocol $true

Vous pouvez appliquer la commande Powershell pour SMB v3. Lire sur le site de Microsoft:

Comment détecter, activer et désactiver SMBv1, SMBv2 et SMBv3 dans Windows

Redémarrer votre PC un fois les changements effectués.

SMB 1.0 CIFS et le partage des Fichiers

Le protocole Server Message Block (SMB) est un protocole de partage de fichiers réseau qui permet aux applications d'un ordinateur de lire et d'écrire dans des fichiers et de demander des services aux programmes serveur d'un réseau informatique. Le protocole SMB peut être utilisé en plus de son protocole TCP/IP ou d'autres protocoles réseau. En utilisant le protocole SMB, une application (ou l'utilisateur d'une application) peut accéder à des fichiers ou à d'autres ressources sur un serveur distant. Cela permet aux applications de lire, créer et mettre à jour des fichiers sur le serveur distant. Il peut également communiquer avec n'importe quel programme serveur configuré pour recevoir une requête d'un client SMB reconnu. Windows Server 2012 introduit la nouvelle version 3.0 du protocole SMB.

SMB 1 (CIFS)–Windows 2000 – a été introduit dans les versions DOS et s’appelait également CIFS dans sa version ultérieure (pensez à SMB 1.1). Premières versions de Samba 1.x prenant en charge SMB et CIFS

SMB 2–Windows Server 2008 et Windows Vista SP1 – introduit avec Windows Vista et 2008 est pris en charge avec Samba 3.6

SMB 2.1–Windows Server 2008 R2 et Windows 7 – introduit avec Windows 7 et Windows 2008 R2 est pris en charge avec Samba 4.0.0

SMB 3.0–Windows Server 2012 et Windows 8/10

SMB 3.02–Introduit dans Windows 8.1 et Windows 2012 R2 n’est encore supporté par aucune version de Samba.

SMB 3.11–Introduit dans Windows 10 et Windows 2016 n’est encore supporté par aucune version de Samba

METTRE DES DOSSIERS-FICHIERS EN PARTAGE

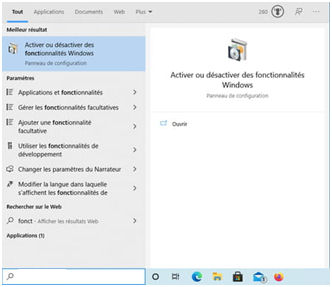

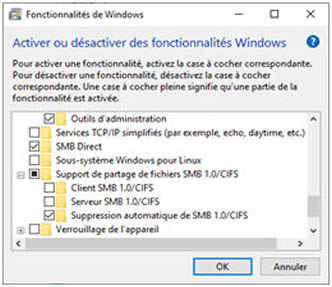

Pour créer un partage SMB avec Windows 10 Pro il va falloir chercher dans les "fonctionnalités du système".

Cliquez dans le champ de recherche Windows et entrez Fonctionnalités. Cliquez sur l'occurrence qui s'affiche : "Activer ou désactiver des fonctionnalités Windows". Vous pouvez atteindre l'item en passant par "Panneau de configuration" puis "Programmes et Fonctionnalités" pour ensuite accéder à "Activer ou désactiver des fonctionnalités Windows".

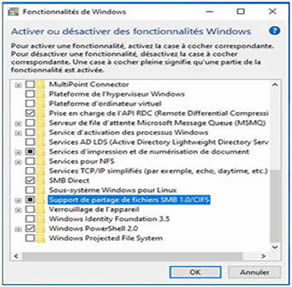

Une fenêtre s'affiche. Faites défiler son contenu jusqu'à l'option Support de partage de fichiers SMB 1.0/CIFS. Cliquez sur le petit bouton + à gauche de cette option pour faire apparaître les éléments concernés.

Cochez ou décochez les cases du "Support de Partage de fichiers SMB1/CIFS en fonction de l'utilité: Client SMB 1.0/CIFS, Serveur SMB 1.0/CIFS si vous utilisez des partages serveurs ou clients. Laissez coché la "suppression automatique de SMB1.0/CIFS".

Dans le cas ou votre PC n'est pas sur un réseau local décochez Serveur et Client SMB 1.0/CIFS.

Cliquez sur OK afin que Windows applique les nouveaux réglages.

Cliquez enfin sur le bouton "Redémarrer maintenant" afin que les paramètres soient pris en compte.

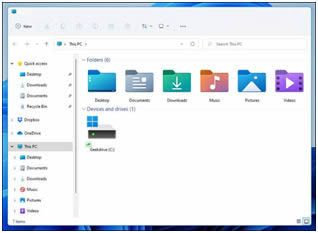

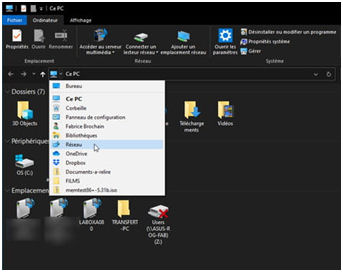

L'explorateur de Windows 10-11

Lorsque le partage de fichiers est activé et opérationnel, il ne reste plus qu'à accéder aux PC et aux péripheriques (imprimantes, serveurs de partages, passerelle Samba, NAS, SAN) à l'aide de mappages réseaux.

Ouvrez l'Explorateur de fichiers avec la commande Explorer. Cliquez sur l'icône du PC à gauche de "Accès rapide" et choisissez Réseau.

Comme çi-dessous

L'Explorateur Windows affiche les machines connectées à votre PC sur le réseau local. L'ordinateur que vous venez de configurer, celui que vous utilisez, mais également votre box, vos imprimantes, les périphériques connectés comme le lecteur Windows Medias, vos smarphones et votre point d'accès WiFi si vous en avez un.

Vous pourrez voir les périphériques connectés sur le"réseau"

Avec Windows 10 et 11 il faut compter sur les lecteurs réseau pour mapper un PC client ou serveur de partage.

Powershell

PS>New-PSDrive -Name "NameOfMappage" -Root "\\SERVER\NameOfShare" -PSProvider FileSystem

PS>New-PSDrive -Name "Share" -Root "\\SRV-PARTAGES\Share" -PSProvider FileSystem

PS>Set-Location -Path "NameOfMappage:"

<#Il est nécessaire d'entrer après le nom du mappage #>

Set-Location -Path "Share:"

Puis

PS>Share:\>dir

Qui fera apparaître le nom du répertoire

\\SRV-PARTAGES\Share

Pour mapper le partage réseau en tant que lecteur réseau entrer la commande ci-dessous :

New-SmbMapping -LocalPath "P:" -RemotePath "\\DC-SHARE\Rep_Partage"

Définition des ports NetBIOS avec SMB

135 - TCP/UDP

Microsoft EPMAP (End Point Mapper)

aussi connu pour DCE-RPC (Distributed Computing Environment et Remote Procedure Call)

utilise TCP pour gérer à distance;

DHCP server,

DNS server et WINS.

Utilise UDP et TCP avec DCOM.

137 - UDP et TCP

NetBIOS Name Service

138 - UDP

NetBIOS Datagram Service

139 -TCP

NetBIOS Session Service

445 -TCP/UDP

Microsoft-DS SMB file sharing

Microsoft-DS Active Directory, Windows shares

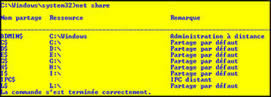

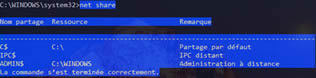

Même commande sur Windows 10 que net share

hôte direct sur TCP/IP Lire sur Microsoft

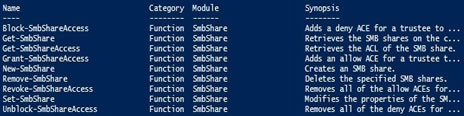

Avec PowerShell cela donne:

PS C:\Users\Administrateur> Get-SmbShare

Name ScopeName Path Description

---- --------- ---- -----------

ADMIN$ * C:\WINDOWS Administration à distance

C$ * C:\ Partage par défaut

D$ * D:\ Partage par défaut

IPC$ * IPC distant

K$ * K:\ Partage par défaut

PS>C:\WINDOWS\system32>smbshare -?

Pour résumer:

La plupart des PC sont sous actuellement sous Windows 10. Certains sont restés sous des versions antérieurs 7,8,8.1. Cependant, Il est primordiale de vérifier les paramètres des partages SMB et de créer des lecteurs réseau que vous soyez en Entreprise ou sur un petit réseau local. Lorsque la valeur de SMBv1 est à 0 ou non présente, cela signifie que SMB1 est désactivé, c'est bien. En revanche si SMBv2 à une valeur à 1 c'est que SMBv2 est le protocole de Partage de fichiers locaux ou à distance. Le protocole doit avoir la même version sur "LanmanServer" que sur "LanmanWorkstation". C'est à dire que si vous avez un serveur Windows 2008, 2012 à 19 les versions du protocole SMB devront être sous la même version sur le client. Si vous bénéficiez d'un serveur de partage, vérifiez sa version SMB. Depuis que NetBios a été abandonné à la suite de grosses failles de sécurité Powershell prend en charge la configuration de SMBv2 et v3 de Windows 10.

Exemple d'Exploit SMB sur Windows

Des commandes communes à tous les Windows peuvent être utilisées comme c'est le cas de sc.exe

Afin d'éviter les tentatives d'accès sur SMB (port 445), quelque soit votre système (Windows 7, 8, 8.1 ou 10). Désactivez manuellement le protocole SMBv1 pour Lanmanworkstation et Lanmanserver avec la commande "SC.exe" ou avec Powershell.

Lire: les ports utiles TCP et UDP pour clients et serveurs Windows

Lire: dépannage des ports alloués aux services sur serveurs Windows

Lire: Ports utilisés dans Configuration Manager

Vider le cache de vos enregistrements DNS

Vérifiez le cache DNS côté Client avec la commande et une redirection "de résultat":

ipconfig /displaydns >C:\displaydns.log

Ouvrez le log DNS sur C:\dns.log

Configuration IP de Windows

www.xxokoriq.cn

----------------------------------------

Nom d'enregistrement. : www.xxokoriq.cn

Type d'enregistrement : 1

Dur‚e de vie . . . . : 86400

Longueur de données . : 4

Section . . . . . . . : Réponse

Enregistrement (hôte) : 127.0.0.1

Lancez la commande MS-DOS à partir du champ Exécuter puis entrez:

ipconfig /flushdns

Utilisez sur Windwos 10, Powershell avec la commande:

Clear-DnsClientCache

Puis redémarrer

Des tentatives d'accès aux partages NetBIOS et SMB sur Windows et versions antérieures, 8,10, sur les ports 135,137-139,445,1110,2869,19780 entre votre PC et un PC ayant utilisé un scan de ports peuvent être facilement exploitées par un utilisateur capable d'augmenter les privilèges d'un compte créé. Il pourrait alors accéder à votre bibliothèque de fichiers et répertoires partagés. En revanche, cela n'est pas aussi simple sur Windows 10, car les versions SMB sont en version v1 et il faut mettre un chiffrement en v2/3.

Filtrer les ports statiques:

(statiques à savoir dédiés à NetBIOS et SMB) 135, 137-139, 445 (le - signifie de 137 à 139 puis sur les ports "dynamiques") 1110, 2869, 19780.

Vous devez créer une règle de ports sur le pare-feu:

TCP -> 135,137-139,445 et éventuellement les ports dynamiques 1110,2869,19780

puis

UDP -> 135,137-139,445,1110,2869,19780 (le "-" indique du port 137 à 139)

Si votre structure est un Réseau d'Entreprise avec des machines sous différents systèmes 7, 8, 10 et que vous bénéficiez d'un ou de plusieurs pare-feux, faites en sorte que les protocoles NetBIOS et SMB pour TCP (connexion) et UDP (transfert de datagrammes) soient déclarées dans une ou plusieurs règles afin d'empêcher toutes tentatives de connexion de l'exterieur par internet par un scan des ports ouverts. Cependant, pour SMB sur un réseau local, vous devrez renseigner les adresses IP des serveurs d'impression "et-ou" des serveurs de partages avec les postes du réseau qui pourront sous Windows 7, 8 et 10 y avoir accès. Créer des régles de filtrage sur TCP et sur les ports indiqués çi-dessus avec les serveurs de partage en SMBv2/3 ainsi que les postes clients, puis renseigner les IP des postes sur le réseau local qui auront la possibilité avec UDP de transférer les datas.

- Désactiver SMBv1,

- Filtrer toutes les versions de SMB sur le réseau LAN en bloquant les ports TCP 445 pour tous les périphériques puis créer des exeptions pour ceux utilisés et identifiés ainsi que les ports 137-138 UDP puis 139 TCP, pour tous les périphériques non identifiés.

Exemple de règles sur un pare-feu applicatif de niveau3 sur les ports 137-139 et 445 pour empêcher toutes tentatives d'accès aux partages du routeur par votre IP publique via le pare-feu personnel:

Filtrage des ports NetBIOS et SMB

Sur un RLE il arrive cependant que l'on filtre sans journalisation les "protocoles Microsoft" ({135,137-139,445} / {tcp,udp}) sur un routeur frontal et que l'on remette la même règle sur le pare-feu qui se trouve directement après le routeur. Cependant, la journalisation permettra de détecter les tentatives de contournement du filtrage par ACL qui pourront être identifiées par le routeur.

Exemple de filtrage NetBIOS-SMB sur un routeur physique avec journalisation.

interface xy

access-group Share in

access-list 4 deny tcp any any eq 135 log

access-list 4 deny udp any any eq 135 log

access-list 4 deny tcp any any range 137 139 log

access-list 4 deny udp any any range 137 139 log

access-list 4 deny tcp any any eq 445 log

access-list 4 deny udp any any eq 445 logaccess-list 4 permit ip any any

Explications:

la règle (exemple 4) bloque toutes les connexions TCP et UDP "des" ports (eq ou equal) à 135, puis de 137 - (à) 139 et 445 avec journalisation pour toutes les connexions tentant de se connecter à ses ports pour transférer des données.

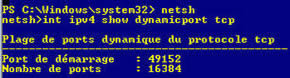

Utilisez NetShell pour connaitre votre plage de ports dynamiques (IPv4):

netsh int ip show dynamicport tcp

Les ports dynamiques à partir de 49152 jusqu'à 65535 (lire les spécificités des ports dynamiques)

Visualiser les ports dynamiques sur votre version

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

netsh int ipv6 show dynamicport tcp

netsh int ipv6 show dynamicport udp

Attribuer d'autre ports dynamiques

netsh int ipv4 set dynamicport tcp start=10000 num=1000

netsh int ipv4 set dynamicport udp start=10000 num=1000

netsh int ipv6 set dynamicport tcp start=10000 num=1000

netsh int ipv6 set dynamicport udp start=10000 num=1000

EXEMPLES D'EXPLOIT DE FAILLES NetBIOS & SMB SUR WINDOWS

NetBIOS And SMB Enumeration - Nbtstat & SMBClient

SMB et Nmap pour l'énumeration des partages

Metasploit sur port SMB d'une machine Windows Seven.

[°*°-Lire:-°*°]

- Comment empêcher le trafic SMB d’avoir des connexions en cours et d’accéder ou de quitter le réseau local ce qui nécessite d'avoir un pare-feu de périmètre.

- Lire partager des fichiers dans l'explorateur de fichiers sur windows 10 en passant par le cloud OneDrive - Quelle est la différence entre CIFS et SMB ?

- Pourquoi vous ne devez pas nécessairement activer le cryptage conforme à la norme FIPS sous Windows - Scénario d’échange de paquets de protocole Microsoft SMB et NetBIOS

- Résolution avancée des problèmes liés au protocole SMB (Server Message Block)

- Comment supprimer de manière appropriée SMB v1 dans Windows 8.1, Win 10, Win 2012 R2 et Server 2016

- Lire: Detecter, activer ou désactiver smbv1-v2-v3

- Lire : Vue d'ensemble du partage de fichiers à l’aide du protocole SMB v3 dans Windows Server - Lire Microsoft corrige une faille critique du SMBv3

- Si vous voulez utiliser le protocole SMB sur une machine distante via Internet et que cela passe par le services de nommage DNS. Lire le support Microsoft.

- Lire l’accès au partage du serveur de fichiers SMB échoue via l’alias CNAME DNS - Désactivez la mise en cache DNS côté Client et éventuellement Serveur (en fonction du rôle)

- Lire sur rdr-it.com WDS et déploiement d'images système

Créer un point de restauration du système

Dans la zone de recherche de la barre des tâches, saisissez Créer un point de restauration, puis sélectionnez-le dans la liste de résultats. Sur l’onglet Protection du système dans la zone Propriétés système, sélectionnez Créer puis OK.

Avec Powershell et la cmdlet :

PS> Checkpoint-Computer

cmdlet Checkpoint-Computer at command pipeline position 1

Mettre la valeur pour les parametres suivant à 1:

Description: 1

VERIFIER L'INTEGRITE ET REPARER WINDOWS AVEC DISM ET SFC

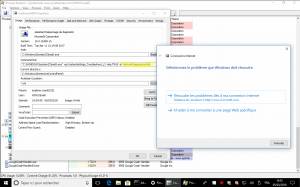

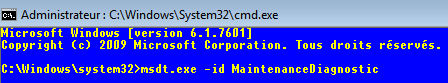

Lorsque vous démarrez l’utilitaire de résolution de problème depuis Windows (accessible depuis les paramètres de Windows 7-8-8.1ou 10 > Mise à jour et sécurité > Résoudre les problèmes), Windows lance l’utilitaire msdt.exe.

Habituellement, lorsque vous devez dépanner une erreur spécifique, pour déterminer pourquoi le périphérique à cessé de démarrer ou résoudre des problèmes de compatibilités, utilisez l'outil de commande "Vérificateur des fichiers système" pour analyser et remplacer les fichiers système manquants ou corrompus à l'aide de l'image de récupération. La mise en garde utilisant cette approche est que si un ou plusieurs fichiers Windows 10 dans l'image sont endommagés, la commande SFC ne fonctionnera pas. Si vous êtes dans ce scénario, vous pouvez utiliser l'image «install.wim» avec DISM pour réparer l'image, puis utiliser l'outil SFC pour corriger l'installation sans avoir à réinstaller Windows à partir de zéro.

MSDT - Utilitaire de résolution

Les paramètres id permettent de choisir les utilitaires de résolution de problème comme le montre la capture ci-dessous où l’id NetworkDiagnosticWeb lance l’utilitaire de résolution de problème de connexion internet.

La capture ci-dessus montre l’ID "NetworkDiagnosticWeb" qui lance l’utilitaire de résolution de problème de connexion internet.

Ainsi, pour lancer directement l’utilitaire souhaité, vous pouvez utiliser:

msdt.exe [puis] -id [puis] <Nom de l'utilitaire de résolution de votre problème>

Description des identifiants de résolution de problèmes;

Voici la liste des identifiants que vous pouvez utiliser avec la commande msdt.exe. Vous pouvez lancer l'utilitaire avec les touches de votre clavier. la Touche Windows + R puis dans le champ "Exécuter" entrez "cmd" avec les droits d'administrateur comme ci-dessous:

Description des commandes msdt.exe avec privilèges élevés:

DeviceDiagnostic = Résolution de problèmes liés au gestionnaire de

périphériques

NetworkDiagnosticsWeb = Utilitaire de résolution de problèmes réseaux ou connexion internet.

NetworkDiagnosticsNetworkAdapter = Problèmes cartes réseaux - lister les interfaces

réseaux.

NetworkDiagnosticsInbound = Problèmes de connexions entrantes et de

pare-feu de Windows.

PerformanceDiagnostic = Problèmes de performances de Windows.

PowerDiagnostic = Problèmes de résolution de batterie.

PCWDiagnostic = Problème de compatibilité avec les anciennes applications.

AudioRecordingDiagnostic = Problème d'enregistre de son et de microphone.

SearchDiagnostic = Problèmes de la recherche

de Windows et indexation de Windows.

NetworkDiagnosticsFileShare = Utilitaire pour règler les problèmes de partage de

fichiers.

MaintenanceDiagnostic = Effacer les raccourcis de fichiers non utilisés.

WindowsMediaPlayerDVDDiagnostic = Problèmes du Windows

Media Player et lecture de DVD.

WindowsMediaPlayerLibraryDiagnostic = Problèmes de bibliothèque

du Windows Media Player.

AudioPlaybackDiagnostic = Utilitaire de résolution de problème liés au son.

PrinterDiagnostic = Résoudre les problèmes d'impression et imprimante

Windows.

AeroDiagnostic = Tous les problèmes d'effets Aero.

HomeGroupDiagnostic = Problème autour des groupes de travail et partages de

fichiers.

WindowsMediaPlayerConfigurationDiagnostic = Réinitialise la configuration du Media Player

WindowsUpdateDiagnostic = Utilitaire de résolution de problème de Windows Update.

Ce repporter aussi à la page : Réparer ou réinitialiser Windows Update

Lancer au prompt un Check du disque système:

C:\WINDOWS\system32>chkdsk /F /R

Vous pouvez le faire avec PowerShell car toutes les commandes MSDOS sont reconnues

PS J:\> CHKDSK /F /R

L'UTILITAIRE DISM

Restaurer une image saine à partir d'une invite

Dism /Online /Cleanup-Image /RestoreHealth

Pour vérifier si une image est réparable

Scannez l’image pour vérifier l’altération. Cette opération prendra plusieurs minutes. Par exemple, à partir d’une invite de commandes, tapez la commande suivante:

Dism /Online /Cleanup-Image /ScanHealth

Vérifiez l’image pour voir si une altération a été détectée. Par exemple, à partir d’une invite de commandes, tapez:

Dism /Online /Cleanup-Image /CheckHealth

L’outil DISM indique si l’image est saine, réparable ou non réparable. Si l’image n’est pas réparable, vous devez ignorer l’image et recommencer. Si l’image est réparable, vous pouvez utiliser l’argument /RestoreHealth pour réparer l’image.

pour reseter ou revenir sur une image pécédente

Dism.exe /online /Cleanup-Image /StartComponentCleanup /ResetBase

ASSOCIER LA SOURCE DE L'IMAGE ISO

if exist X:\sources\install.wim (echo install.wim existe) else if exist X:\sources\install.esd (echo install.esd exist)

DISM /Get-WimInfo /WimFile:install.(wim|esd)

Pour obtenir plus d’informations sur un index :

DISM /Get-WimInfo /WimFile:install.(wim|esd) /Index:1

Indexes et éditions de Windows 10

Le fichier install.wim/install.esd peut contenir plusieurs éditions de Windows 10, identifiées par des indexes :

Vous trouverez tous les indexes disponibles dans le fichier install.wim/install.esd avec la commande :

1 : Windows 10 Famille ;

index 2 : Windows 10 Famille N ;

index 4 : Windows 10 Éducation ;

index 6 : Windows 10 Professionnel…

Vous trouverez tous les indexes disponibles dans le fichier install de l'arborescence de l'image

DISM /Get-WimInfo /WimFile:install.(wim|esd)

Dism /Online /Cleanup-Image /RestoreHealth /Source:wim:E:\sources\install.wim:N /LimitAccess

Ou

C:\WINDOWS\system32>Dism /Online /Cleanup-Image /RestoreHealth /Source:wim:E:\sources\install.wim:1 /LimitAccess

Une fois la réparation de l’image de Windows 10 terminée, lancez la commande sfc /scannow. L’outil Vérificateur des fichiers système (sfc.exe) devrait maintenant réussir à réparer les éventuelles erreurs.

Si tout est OK, vous obtiendrez le message suivant:

Le programme de protection des ressources Windows n'a trouvé aucune violation d'intégrité.

Une fois la commande terminé la commande vous indique le fichier CBS.log. Une fois ouvertil permet de vous avertir lorsque des érreurs ont été trouvés.

- Si sfc.exe ne rencontre aucune erreur, un message indique « Vérification 100 % terminée » saisissez Exit pour quitter.

Sinon après la vérificarion "sfc /scannow" un msg d'erreur indique "la protection des ressources systèmes Windows a trouvé des fichiers endommagés et a pu les réparer".

Les détails sont inclus dans le fichier CBS.Log

![]()

%Windir%\Logs\CBS\

Pour afficher les détails inclus dans le fichier CBS.Log, vous pouvez copier les informations dans le fichier Sfcdetails.txt en utilisant la commande "Findstr" et afficher les détails dans Sfcdetails.txt. Pour cela, procédez comme suit :

Ouvrez une invite de commandes avec élévation en tant que Administrateur.

À l'invite de commandes, tapez la commande suivante, puis appuyez sur Entrée :

findstr /c:"[SR]" %windir%\Logs\CBS\CBS.log > "%userprofile%\Desktop\sfcdetails.txt"

RemarqueLe fichier Sfcdetails.txt contient des détails sur chaque fois que l'outil vérificateur des fichiers système a été exécuté sur l'ordinateur. Le fichier comprend des informations sur les fichiers non réparés par l'outil Vérificateur des fichiers système. Vérifiez les entrées de date et d'heure pour déterminer les fichiers posant problème trouvés lors de la dernière exécution de l'outil Vérificateur des fichiers système.

Ouvrez le fichier:

Commutateurs avec le vérificateur de l'intégrité des fichiers système:

sfc /VERIFYFILE=C:\windows\system32\kernel32.dll

sfc /SCANFILE=C:\windows\system32\kernel32.dll

/OFFBOOTDIR=HIDDEN:\

/OFFWINDIR=C:\windows

sfc /VERIFYONLY

Exemple de logs "sfcdetails.txt":

2019-04-30 23:16:16, Info CBS Starting TrustedInstaller initialization.

2019-04-30 23:16:17, Info CBS Loaded Servicing Stack v6.1.7601.23505 with Core: C:\Windows\winsxs\amd64_microsoft-windows-servicingstack_31bf3856ad364e35_6.1.7601.23505_none_681aa442f6fed7f0\cbscore.dll

2019-04-30 23:16:29, Info CSI 00000001@2019/4/30:21:16:29.422 WcpInitialize (wcp.dll version 0.0.0.6) called (stack @0x7feda7aeb5d @0x7fedaa69b6d @0x7fedaa3358f @0xffa2e97c @0xffa2d799 @0xffa2db2f)

- Lire le résumé sur les commandes SFC

- Lire le résumé sur la commande DISM

- Optimiser et accélérer Windows 10

- Optimiser et accélérer Windows 7

- Lire sur MALEKAL [Réparer Windows 7-10 depuis l'invite de commandes]

- WMI : comment l’activer ou réparer [Tuto WMIC]

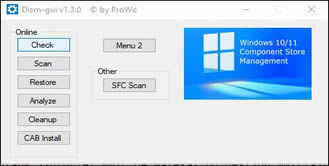

DISM CORRIGER WINDOWS 10-11

DISM énumère, installe, désinstalle, configure et met à jour des fonctionnalités et des packages dans des images Windows. Les commandes qui sont disponibles dépendent de l'image traitée et de ce que l'image est hors connexion ou en cours d'exécution

Vous pouvez utiliser l'utilitaire "DISM" avec Windows 10-11 pour vérifier les composants de Windows (Windows component store) corrompus et les corriger automatiquement. Pour cela, ouvrez à nouveau une invite de commande en mode administrateur.

Saisissez la commande suivante puis appuyez sur la touche Entrer :

Dism /?

Le vérificateur des fichiers système est un utilitaire de Windows 10 qui vérifie les problèmes de fichiers sur votre ordinateur. Pour l’exécuter, procédez comme suit :

- Assurez-vous que les dernières mises à jour pour Windows 10 sont installées et redémarrez votre appareil. Pour en savoir plus, consultez Mise à jour de Windows 10.

- Dans la zone de recherche de la barre des tâches, saisissez Invite de commande, appuyez longuement (ou cliquez avec le bouton droit) sur Invite de commandes (application Bureau) dans la liste des résultats. Sélectionnez Exécuter en tant qu’administrateur, puis Oui.

Pour réparer le Menu démarrer, saisissez dans une invite de commandes:

DISM /Online /Cleanup-image /Restorehealth (notez l'espace entre chaque « / »),

puis appuyez sur Entrée. (Remarque : commande peut prendre plusieurs dizaines de minutes.)

- Pour céer un média bootable pour réinstaller Windows à partir d'une version propre, voir sur le site MALEKAL la procédure => Lire Ici

Nouvelle Application avec Graphique User Interface

- en savoir plus sur lecrabeinfo

REPARER LA BARRE DE RECHERCHE DE WIN 10

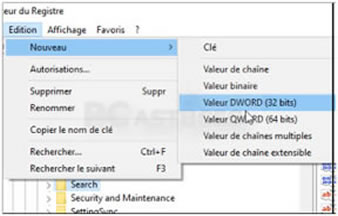

Ouvrir Regedit à partir du champ "Exécuter" puis allez sur la Hive HKEY_CURRENT_USER

Ensuite ouvrez l'entrée de la Hive:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Search

Créer une nouvelle valeur DWORD

Nommez la valeur BingSearchEnabled et double cliquez dessus puis vérifiez que sa valeur est bien sur 0 et enfin validez. Faite la même chose avec CortanaConsent et la valeur à 0.

Ouvrez le champ de recherche symbolisé par la petite loupe en bas à gauche de l'icône Démarrer

![]()

Vos paramètres de recherche seront revenus comme avant.

BASE D'INDEXATION WINDOWS.EDB DE WINDOWS

Si vous avez plusieurs disques sur votre PC, vous pouvez déplacer ce fichier sur un autre disque à partir des options avancées. Cliquez sur "Nouveau" dans la zone "Emplacement de l'index" et indiquez le nouveau chemin. Après avoir modifié le chemin, il est indispensable de redémarrer le service d'indexation.

Commande PowerShell qui permet de réaliser cette opération :

PS>Restart-Service WSearch

Obtenir une taille définie du fichier Windows.edb avec PowerShell (en tant qu'administrateur)

PS>Get-Item $env:programdata'\Microsoft\Search\Data\Applications\Windows\Windows.edb').length/1GB)

RESOUDRE LE PROBLEME DE FIN DES MAJ WIN7

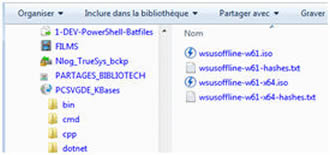

Voici la procédure à suivre, téléchargez WSUSOffline sur le site officiel : wsusoffline.net

Dézipper le package pour Windows 7 Wsusoffline109.zip avec Winrar et placez le dans un répertoire sur un de vos volumes. Il n'est pas nécéssaire qu'il soit sur C:\. Une fois copié lancer l'exécutable "UpdateGenerator.exe". La fenêtre ci dessous s'affiche :

Cliquez sur les cases; Verify downloaded updates, Include Service Packs, etc. Allez dans les options si vous le désirez et cochez "Create ISO image(s)" puis sélectionnez "per selected product and language". Si vous ne selectionnez pas de dossier de copie des correctifs le processus se lance :

Indiquez l'endroit ou vous voulez créer l'image ISO des correctifs. Sous USB medium cochez la case "Copy updates for selected products directory" puis indiquez l'endroit ou tous les correctifs seront compilés soit via une image ISO, par exemple dans D:\PCSVGDE_KBases ou dans le réperptoire par défaut wsusoffline. Vous aurez pour Windows 7 environ 252 Hotfixes. Enfin appuyez sur START. Une fois les correctifs installés vous allez retrouver vos corectifs pour Windows x86 et x64 comme ci dessous:

Dans w61 vous trouvez les correctifs pour processeurs x86 sous W61\glb et ceux pour x64 dans w61-x64\glb. Les images ISO se trouvent dans le répertoire d'installation et leurs noms sont "wsusoffline-w61.iso" et " wsusoffline-w61-x64.iso" dans le dossier ISO.

Si les configurations ainsi que le hardware des postes clients sous Win7 sont les mêmes vous pourrez déployer vos mises à jour en cas de re-installation complète ! Heureusement, il existe d'autres possibilitées ainsi que des utilitaires pour réparer le service Windows Update comme Reset Windows Update Tool ou wu.diagcab mais pour le second il ne faut pas trop s'y fier...

Vous pouvez aussi télécharger les fichiers de MAJ au format .msu sur la page de téléchargement de Microsoft

LISTER LES SERVICES AVEC LA CONSOLE WMIC :

Console WMI* (Windows Management Instrumentation Console): *WMI ou "Windows management interface" est l'implémentation du modèle de données CIM (Common Information Model)

Ce modèle de données à été crée par Microsoft pour pouvoir superviser et créer des requêtes sur la base sur diférents systèmes; PC, serveurs, application et système d'exploitation.

- WMI et CIM permettent d'intéragir avec n'importe quel système de façon standardisé.

- Est apparue avec Windows 2K SP2.

- Est accéssible a partir de Powershell 2.

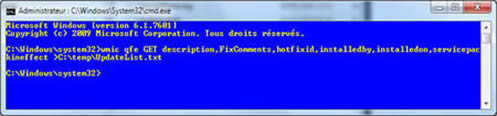

Pour récupérer les détails copiez le script WMI ci-dessous dans l'éditeur notepad et dans un fenêtre MS DOS en Administrateur:

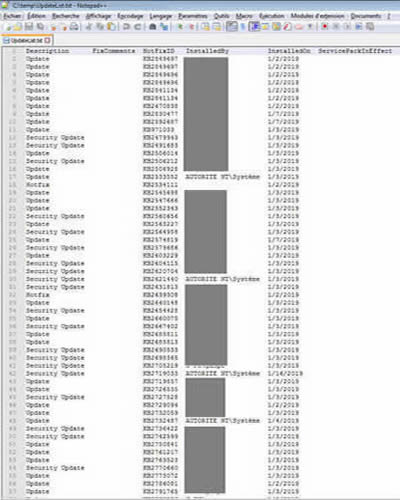

wmic qfe GET description,FixComments,hotfixid,installedby,installedon,servicepackineffect >C:\temp\UpdateList.txt

Le résultat lorsque vous ouvrez le fichier UpdateList.txt apparaît comme ci-dessous ;

En ouvrant une console MS-DOS via Exécuter puis cmd, entrez wmic

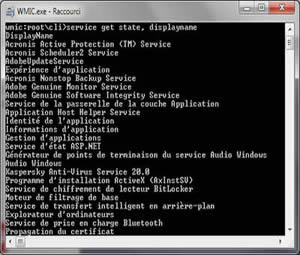

S'ouvre alors le console WMI (WMI C pour console) au prompt si vous entrez :

wmic:root\cli>

Tapez: "services get state,displayname"

wmic:root\cli>services get state,displayname

Avec PowerShell on peut rapidement et plus simplement savoir quels sont les services actifs ou inactifs en utilisant l'interface avec l'autocompletion:

Ci-dessous avec le champ de recherche en entrant: powershell, puis Entrer

![]()

Vous pouvez accéder à l'invite PowerShell par le Menu démarrer via:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Accessories\Windows PowerShell.

Grâce à l'outil "Service Control" accessible via "sc.exe" et natif à Windows, vous pouvez supprimer un service grâce à l'option "delete" :

sc.exe delete "NomDuService"

Avec une console PowerShell, il est à noter que vous devez bien spécifier "sc.exe" qui semble être un alias vers la commande "Set-Content".

A partir de PowerShell 6.0, il y a le cmdlet "Remove-Service" qui vient compléter la famille des commandes dédiées à la gestion des services.

Voici un exemple pour l'utiliser :

PS>Get-Service -Name *Nom*

PS>Remove-Service -Name "NomDuService"

A partir de démarrer puis du champ Exécuter saisir cmd puis sc.exe delete “(nom du service)” que vous aurez identifié en ouvrant la console "services.msc" puis avec un clic droit en le nom courant du service s'affichera, comme ci dessous:

Supprimer le service avec la commande SC

Avec Powershell

A partir de PowerShell version 6.0, il y a le cmdlet "Remove-Service" qui vient compléter la famille des commandes dédiées à la gestion des services. Voici un exemple pour l'utiliser :

Remove-Service -Name "NomDuService"

QUELS SONT LES CORRECTIFS INSTALLES SUR UN ANCIEN WINDOWS

Tout d'abord, vous devez paramétrer vos policies Powershell:

Ensuite créer un répertoire "C:\temp" puis utilisez le script ci-dessous pour lister les KB ou correctifs de la bases de connaissances installées sur votre machine. Passez par l'invite de cmd. "Démarrer" puis "Exécuter" en tant que Administrateur puis créer la redirection vers le dossier C:\temp de manière à récupérer le contenu du fichier C:\temp\UpdateList.txt contenant la liste des correctifs ou KB installées sur votre poste.

+ Simplement à partir des versions > à Vista vous pouvez utiliser la commande systeminfo :

C:\>systeminfo >C:\infosys.log

Chargement des informations de correction...

Avec PowerShell, la commandlet Get-HotFix donne le même résultat.

PS>Get-HotFix | Out-File D:\UpdtHotfixLs20.txt

PS> Get-HotFix | Out-File "D:\UpdtHotfixLs 2023.txt"

Les quotes = "." permettent de combler les chemins qui contiennent un ou plusieurs espaces ex:

"log infos.log"

Si vous ne mettez pas de quotes sur infos retour.log un message d'erreur

apparaitra

PS> Get-HotFix | Out-File D:\log infos.log

Out-File : Cannot validate argument on parameter 'Encoding'. The argument "infos.log" does not belong to the set "unknown;string;unicode;bigendianunicode;utf8;utf7;utf32;ascii;default;oem"

Avec les Quotes le fichier "log infos.log" contient les hotfixes installées.

Lire sur Malekal: SLMGR : commande pour activer, supprimer ou visualiser les licences Windows.

![]() Contact :1foplus(at)techalliance(dot)fr

Contact :1foplus(at)techalliance(dot)fr

![]()

![]() :33975858504

:33975858504

![]() :

33753514880

:

33753514880

![]() : platoon3(at)gmail(dot)com

: platoon3(at)gmail(dot)com