Nous assurons l'installation de votre réseau local d'entreprise (RLE) avec accès distants sécurisés via des connexions VPN. Nous installons vos serveurs web IIS ou Apache avec Pare feu et implémentons les politiques de sécurité, les certificats adaptés et les pare-feux liés à votre activité.

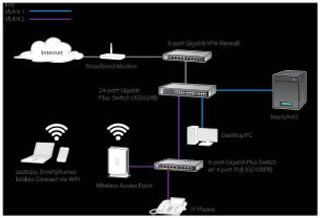

Nous prenons en charge l'installation de vos routeurs, commutateurs Ethernet, Point d'accès ou répéteurs Wifi selon l'étude de vos besoins.

La demande de connexion à Internet, à l'Intranet et maintenant aux espaces de travail collaboratifs à considérablement augmenté. Afin d'éviter les failles de sécurité et de permettre à vos collaborateurs de se connecter aux serveurs de votre entreprise nous effectuons au préalable une étude de vos besoins en terme de sécurité. Dans les années 1990 il fallait se connecter à l'appareil pour établir l'architecture adaptée, achever la configuration et vérifier que tout fonctionne. Cela n'empêchait nullement de créer des graphiques pour décider de l'architecture et des meilleurs emplacements pour le(s) routeur(s) ou les commutateurs et veiller à se que ces composants puissent être tolérant aux pannes, (parfois au détriment de la sécurité) afin d'assurer la continuité des services. Ce n’est que depuis une époque plus récente, que puissance de calcul, mémoire, génie logiciel, et matériel se conjuguent pour rendre possible l’existence d'infrastructures sécurisées. Avec des logiciels de simulation d'architectures ou topologies réseau et les hyperviseurs tels que VMware, les possibilités d'émuler votre topologie avec Packet Tracer ou encore GNS3, devient presque beaucoup plus efficace, car vous pouvez travailler directement sur le matériel pour mettre en oeuvre des topologies réseau complexes... sauf peut être pour les phases indispensables comme la sortie d’un carton et la mise en service des périphériques et composant...

Une étude de votre réseau, (matériel, équipements, periphériques, topologie avec sites distants) permettra de bénéficier d'une vision d'ensemble de votre infrastructure. Un shéma permet d'identifier les connexions avec les priorités de sécurité, relier des sites entre eux de manière statique ou dynamique, avec le Cloud, les SD-WAN, la segmentation du LAN avec VLANs et paramétrer le NAS et le SAN ainsi que les accès distants pour des environnements physiques logique, hybrides afin de s'assurer des sauvegardes ou plans de retour d'activité éfficaces.

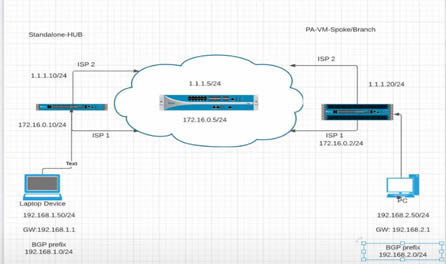

![]() Nous pourrons proposer plusieurs options pour relier vos sites entre eux avec SD-WAN

Nous pourrons proposer plusieurs options pour relier vos sites entre eux avec SD-WAN

![]() installation de pare-feux à états (statefull) avec filtrage multi-couches (2-3) et applicative,

installation de pare-feux à états (statefull) avec filtrage multi-couches (2-3) et applicative,

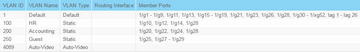

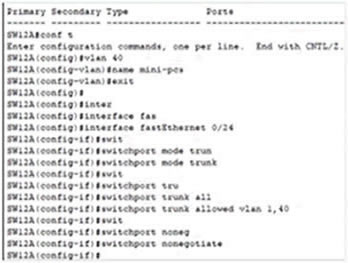

![]() ségmenter le LAN, équilibrer les charges et éviter la saturation à l'aide de configuration STP, VTP, PVST+, etc.

ségmenter le LAN, équilibrer les charges et éviter la saturation à l'aide de configuration STP, VTP, PVST+, etc.

![]() Configuration filtrage, sécurité ACLs, commutateurs de couches 2-3 (Layers 2-3) et routeurs,

Configuration filtrage, sécurité ACLs, commutateurs de couches 2-3 (Layers 2-3) et routeurs,

![]() supervision à l'aide de logiciels d'analyse IDS, pare-feux pour superviser et détecter des intrusions,

supervision à l'aide de logiciels d'analyse IDS, pare-feux pour superviser et détecter des intrusions,

![]() protection des serveurs frontaux, mise en place de leurres (Honeypot).

protection des serveurs frontaux, mise en place de leurres (Honeypot).

Nous sommes disponibles pour étudier ensemble vos besoins et vos priorités, nous vous soumettrons nos propositions et vous conseillerons afin qu'après concertation nous prenions en charge la mise en oeuvre de la solution choisie.

Un résumé des technologies réseaux vous est proposé. Cependant, cette présentation est loin d'être exhaustive. Même si le but se veut pratique pour avoir une vision globale des technologies utilisées de nombreuses technologies sont à renseigner. Certains compléments d'informations seront nécessaires pour détailler l'emploi de technologies. Nous vous remercions d'avance pour votre compréhension.

Modèle OSI

![]() EQUIPEMENTS D'INTERCONNEXION DE VOS RESEAUX

EQUIPEMENTS D'INTERCONNEXION DE VOS RESEAUX

![]() Routeurs et passerelles (Routers ou gateways),

Routeurs et passerelles (Routers ou gateways),

![]() Commutateurs et switchs,

Commutateurs et switchs,

![]() Notez que le hub n'a que le rôle de répéteur mais n'a plus l'utilité qu'on lui donnait car les ports sur les commutateurs sont adaptés à la vitesse de la connexion de votre routeur 1Gb, 100Mb, etc.

Notez que le hub n'a que le rôle de répéteur mais n'a plus l'utilité qu'on lui donnait car les ports sur les commutateurs sont adaptés à la vitesse de la connexion de votre routeur 1Gb, 100Mb, etc.

TCP et UDP

À propos de protocole, TCP/IP utilise le contrôle de transmission. TCP est un protocole orienté connexion, il nécessite une négociation pour établir des communications de bout en bout. Ce n'est que lorsqu'une connexion est établie que les données de l'utilisateur peuvent être envoyées dans les deux sens. TCP garanti la livraison des paquets de données sur par exemple le port 1840 dans le même ordre dans lequel ils ont été envoyés. La communication est "guarantie" sur le port TCP 1840. C'est la principale différence entre TCP et UDP. Le port UDP ne garantit pas la communication comme TCP mais plutôt le transfert des datagrammes. UDP fournit un service peu fiable d'evoi réception des datagrammes. UDP ne vérifie ni ne corrige les erreurs, évitant ainsi la surcharge au niveau de l'interface réseau. UDP (User Datagram Protocol) est un protocole de la couche transport «minimal» orienté message (le protocole est documenté dans IETF RFC 768). Exemples d'applications qui utilisent souvent UDP: La VoIP ou voix sur IP, les médias streamés ou jeux multi-joueurs en temps réel. La plupart des applications Web utilisent UDP, par exemple le DNS (Domain Name System), le RIP (Routing Information Protocol), le DHCP (Dynamic Host Configuration Protocol), le SNMP (Simple Network Management Protocol).

![]() Liste des ports réseau assignés aux services

Liste des ports réseau assignés aux services

![]() Protocoles et ports TCP-UDP statiques assignés aux applications

Protocoles et ports TCP-UDP statiques assignés aux applications

PROTOCOLES (NIVEAUX 2-3) ET SOUS RESEAUX

CALCUL DE SOUS RESEAUX

NIVEAU2: ADRESSAGE MAC, PROTOCOLE ARP-NIV 3: ADRESSES IP...

IP PUBLIQUE PRIVE IPv4-v6, ARP, NAT-PAT, DHCP

MULTIPROTOCOLE LABEL SWITCHING ou (MPLS)

LE MPLS ( Multi-Protocole Label Switching)

La création d'une connexion distante (Wide Area Network) pouvait auparavant se révéler complexe car cela nécessitait des lignes louées à grande vitesse et en terme de routage une mise en oeuvre complexe pour de nombreuses succursales. Cela devenait compliquer à gérer car cette approche n'éliminait pas les coûts de démarrage liés de la mise en oeuvre (ex: RNIS) et son cortège de routeurs, associés aux réseaux privés virtuels. Le fournisseur d'accès Internet pouvait créer un lien vers le(s) WAN, moyennant des frais mensuels fixes. L'association d'une connexion Internet permanente dédiée, avec PPTP (Point-to-Point Tunneling Protocol) ou RRAS (Routing and Remote Access services) pour relier de nombreux sites pouvait en terme de gestion devenir vite compliqué. C'est pourquoi on utilisait une solution logicielle qui permettait de centraliser la gestion du réseau comme Tivoli NetView. Depuis avec la virtualisation des serveurs, des composants réseau et du SDN, les utilisateurs mobiles peuvent avoir accès à des sites tout en bénéficiant d'une connectivité sécurisée (SSH) presque instantanée. Ce secteur en évolution constante propose depuis des topologies d'accès basés sur une couche applicative et une interface web pour SDN Software Define Network. L'utilisation de l'accès commuté traditionnel à faible vitesse est peu à peu abandonné pour le protocole MPLS qui devient démodé face au SDN.

Sous réseaux ou VLAN ? (en anglais).

Introduction aux VLAN

Mode trunk avec tags de trames pour relier plusieurs switchs avec 802.1Q

SPANNING TREE PROTOCOL OU PVST+ PERMET DE RENFORCER LA SECURITE, LA FLEXIBLE ET L'EQUILIBRAGE DE CHARGES.

Comprendre le protocole Spanning tree et trunk

Le protocole Spanning Tree (STP) (IEEE 802.1D) est principalement utilisé pour empêcher les effets indésirables des boucles réseau, en plaçant certains ports dans un état de blocage. Lorsque la diffusions de trame ethernet est trop importante on s'assure que le broadcast ne risque pas de bloquer le réseau et les VLAN. Le spanning Tree Protocol est principalement installé pour relier deux ou plusieurs Switch entre eux avec un lien trunk et ainsi permettre de relier les VLAN's qui pourront se connecter entre eux afin de faire transiter les données d'un VLAN à un autre mais sans broadacst sur l'ensemble de la topologie.

Un VLAN est un réseau virtuel ou Virtual LAN, incrémenté par le protocole STP sur un commutateur de niveau 2-3 et qui permet de ségmenter ou de compartimenter le réseau pour assurer un équilibrage des charges réseaux et une redondance entre les VLANs. Avec le Per Vlan Spanning Tree PLus l'élection d'un Root Bridge s'éffectue pour savoir quel port du commutateur deviendra le port Bridge via son BID qui signifie "Bridge Identifier". L'élection du port Bridge s'effectue avec l'échange de trames en quelques secondes et permet aux switches de garder une trace des changements sur le réseau afin d’activer ou de désactiver les ports requis. STP utilise des BPDU ou "Bridge Protocol Data Unit" pour communiquer avec les autres VLANs et forcer certains ports à entrer dans un état bloqué. Cela est indispensable afin qu’il n'existe pas plusieurs chemins d’un point à un autre ce qui génererait des conflits de ports. Si un problème apparaît sur l’un des segments du réseau, alors le protocole STP réactive le port bloqué, pour que les paquets puissent passer par un nouveau chemin unique via un nouveau port à l'aide du bridge ID ou BID soit un Identifiant de Pont.

Élection du commutateur racine :

Une topologie sans boucle ressemble à un arbre avec ses racines, nommé à juste titre "roots". Dans un réseau commuté, le root bridge, qui signifie commutateur racine, est élu. Chaque switch possède une adresse MAC et un numéro de priorité qu’on peut paramétrer. Ces deux nombres constituant l’identifiant de pont, plus connu sous le nom de BID pour bridge identifier. et l'adresse MAC. Le commutateur avec la priorité la plus basse l’emporte et en cas d’égalité, c’est l’adresse MAC la plus basse qui l’emporte. Noter que ce processus est automatique, en cas de défaillance il conviendra d'analyser le trafic et de "troubleshooter" voir "déboguer" ou restaurer le Switch (mais dans le cas d'une restauration cela ne résoudra pas le problème) Donc sachez analyser et reproduire un shéma de la topologie avec Packet Tracer ou GNS3.

Avec le PVST

- Les BPDU vont permettre de découvrir la topologie et d’élire le Root Bridge.

- Le Root Bridge est en "quelque sorte" l'architecte de la topologie Spanning Tree.

- Une fois le Root Bridge élu via un port Bridge, les switchs vont rechercher le meilleur chemin à l'aide de celui çi.

- Le principe de PVST est que le Root Bridge

qui peut subir des re-élections.

Le PVST+ (802.1Q le plus utilisé actuellement) identifie les paquets transmis par chaque VLAN pour échanger des données avec un tag sur les trames Ethernet. On ajoute alors sur un port prédéfinit un identifiant lié au Vlan, pour savoir quel appareil peut transmettre le trafic et l'attibuer à tel ou tel Vlan. Par le biais d’un seul et même port de Switch et d’un seul et même câble réseau on peut faire transiter des trames Ethernet appartenant à plusieurs VLANs reliés entre eux. On ajoute un identifiant PVID pour le port connecté au VLAN ID. Le VLAN20 afin de faire correspondre via le port émetteur une trame taggé qui communiquera avec les autres VLANs qui auront le même SSID et qui pourront être situés sur d'autres secteurs géographique de l'entreprise. Ce scénario est utile pour ségmenter le réseau en VLAN, pour les cameras sur IP en PoE, la VoIP. Il permet à un port Switch relié à d'autres switchs d'optimiser la VoIP avec un Vlan dédié réparti sur plusieurs étages. Tout ce qui transitera par le port de ce VLAN se verra attibuer le même SSID. Le mode trunk en Dot1Q ou 802.1Q pour le PVST+ pourra relier les switch entre eux, sur un port relié qui permet l'election du Root Bridge. En mode trunk il existe différents mode de communication par port: Access, dynamic, auto, desirable. Cependant, sous IOS un port Access est un port qui appartient à un seul VLAN. On peut activer “spanning-tree portfast” qui fait passer le port directement à l’état de “forwarding” pour connecter des périphériques de terminaison.

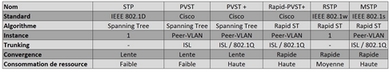

Il en existe cependant plusieurs protocoles créés avec l'évolution technique des besoins.

- Le RSTP, qui signifie Rapid Spanning Tree. C’est l’évolution du STP qui offre une convergence plus rapide. Il redéfinit également les rôles des ports et les coûts de liaison.

- Le PVST et PVST+ , qui signifie, "Per Vlan Spanning tree" et "Per Vlan Spanning Tree Plus" permettent de mettre en place un spanning

tree différent par vlan.

Le principe est simple : il y a un Root Bridge par VLAN.

Ce qui fait que tous les liens seront utilisés, mais pas par les mêmes VLAN ce qui fait que la charge est mieux répartie.

- Le Rapid-PVST+ est une amélioration de ceux vus précédemment.

- Le MSTP, qui signifie Multiple Spanning Tree Protocol, qui est une extension du Rapid spanning tree dans laquelle une instance de celui-ci existe par groupe de VLAN. Par défaut sur les switchs Cisco, PVST+ est activé sur tous les ports. Même s’il a une convergence beaucoup plus lente, après un changement de topologie, le Rapid PVST nécessite moins de CPU et de ressources mémoires pour calculer le chemin le plus court accordé à chaque VLAN.

Actuellement et sur les commutateurs récents c'est le PVST + ou "Per VLAN Spanning Tree Plus" le plus courament utilisé. Il comprend plusieurs arborescences couvrant le réseau (une par VLAN). Ce qui permet un partage des charges efficace avec un Root Bridge élu dynamiquement sur les VLANs suivant le BDPU et l'adresse MAC. Pour simplifier en cas de difficulté la selection du Root Bridge s'exécutera en dynamique en fonction de l'adresse Mac la plus basse. De cette façon, le réseau est encore plus redondant et équilibré qu'avec Spanning Tree classique. Un champ, comporte l’identifiant du vlan qui vient s’ajouter au bridge id (BID) calculé entre la priorité du BDPU et l'adresse MAC la plus basse. De cette façon, sur le switch à chaque port du VLAN peut être assigné un "Tag". S’il s’agit du vlan 2, un chiffre 2 sera attribué au port système ID du Vlan équivalent matériel au PVID sur un commutateur relié en Ethernet ou en PoE à un routeur WIFI avec un port taggé qui permettra de relier les VLANs avec un meileur redondance. Les ports sur lesquels le trafic de plusieurs VLAN est transmis vers ou depuis d'autres périphériques compatibles doivent être étiquetés (T) ou "tagged". Cela permet de créer des liens Trunk à l'aide de ports.

Comment le spanning-tree travaille t'il ?

Fonctionnement de Spanning Tree Protocole

Per vlan spanning tree plus (PVST+) STP: History, Modes and Standards

Intro inter VLANs 802.1Q et configuration des ports

Création des VLANs et affectation des ports trunk

Par défaut, un port physique d’un commutateur Cisco est un “switchport”, un port de commutation. Il est configuré par défaut comme un lien trunk dans le mode “dynamic auto”. En revanche en mode opérationnel est en mode “Access”. Il est associé au VLAN1 (le Vlan par défaut). S’il devait être monté en trunk, le VLAN natif serait le VLAN1 et l’encapsulation “Trunk” serait négociée par DTP. Un port dynamique est un port en mode “Access” ou qui se montera en port “trunk”. En fonction des messages Dynamic Trunk Protocol (DTP, protocole propriétaire à Cisco) reçus par l’interface. A noter que les ports sur lesquels le trafic de plusieurs VLAN est transmis vers ou depuis d'autres périphériques compatibles 802.1Q lorsqu'ils sont étiquetés par un tag "T", sont associés à des ports trunk.

Routage Inter-VLAN

Il existe principalement ISL et 802.1Q pour créer un lien Trunk: Le protocole ISL pour "Inter-Switch Link" propriétaire à Cisco est remplacé avec le temps par le protocole 802.1Q normalisé IEEE pour créer et uniformiser les liaisons trunk.

DTP (Dynamic Trunking Protocol)

DTP ou Dynamic Trunking Protocol

est comme ISL se sont des protocoles propriétaires à Cisco.

Il permet de configurer dynamiquement les deux ports d’une liaison trunk (ISL ou 802.1Q)

Mettre un port en mode dynamic :

Switch(config-if)# switchport mode dynamic [ auto | desirable ]

Si le port d’en face est configuré en mode manuel, il va se mettre dans le même mode.

Il existe deux modes dynamic :

1. Auto : Le port va se mettre en mode trunk si l’autre port de la liaison lui demande.

Si le port d’en face est en mode trunk ou "dynamic desirable", les deux ports de cette liaison seront en mode

trunk.

Dans le cas contraire, les deux ports seront en mode "Access", soit :

2. Desirable : Le port va essayer activement de mettre cette liaison en mode trunk.

Si le port d’en face est en mode trunk , dynamic auto ou dynamic desirable, les deux ports de cette liaison

seront en mode trunk.

Dans le cas contraire, les deux ports devront être en mode Access !

DTP est configuré sur le mode Trunk par défaut en “dynamic auto” mais il est en mode opérationnel en “access” et reste associé au VLAN1 (défaut). S’il devait être monté en trunk, le VLAN natif serait le VLAN1 et l’encapsulation du mode “trunk” serait négociée par DTP. Un port dynamique est un port qui restera un port “access” ou qui montera en port “trunk” en fonction des messages Dynamic Trunk Protocol (DTP, protocole propriétaire Cisco) reçus par l’interface du port.

Il est donc fortement conseillé de désactiver le DTP et de forcer le lien Trunk entre les 2 switchs.

Vous allez penser "alors pourquoi avoir créé ce protocole ?". Il est relativement ancien mais doit tout de même être compris pour préparer le CCNA. Mon conseil reste le forcage en statique d’une configuration Trunk entre 2 switchs dont voici la configuration :

Switch_A(config)# interface fastethernet 0/1

Switch_A(config-if)# shutdown

Switch_A(config-if)# switchport mode trunk

Switch_A(config-if)# switchport nonegociate

Switch_A(config-if)# no shutdown

Idem sur le switch B, avec ces commandes, vous forcez le trunk (mode trunk) de part et d’autre et vous désactivez l’envoi d’invitation au voisin (nonegociate), donc vous désactivez le DTP. Au moins, vous maitrisez votre réseau et son comportement !

Rétablir la négociation de l’encapsulation sur le “trunk”

Pour rétablir la négociation de l’encapsulation (via DTP) : Il peut être utile de paramétrer VTP ou "Virtual Trunking Protocol" qui est propriétaire à Cisco si vous voulez maintenir la base de données des VLANs sur plusieurs commutateurs ou switch de même facture et de manière cohérente. Attention à ne pas configurer VTP dans un environnement de production car cela nécessite de flasher la base des VLANs et ne permet pas de configurer les ports de manière centralisée !

Pratiques de sécurité (à prendre en compte):

- Faire tomber tous les ports inutilisés.

- Déplacer tous les ports du VLAN 1 le VLAN par défaut vers un autre VLAN.

- Changer l’ID du VLAN natif dans un autre VLAN que le SSID du VLAN 1.

- Séparer le trafic de gestion de celui des utilisateurs.

- S’assurer que seuls les périphériques du VLAN de gestion peuvent se connecter aux commutateurs.

- Connexion distante aux commutateurs uniquement en SSH.

- Désactiver l’Auto negociation sur les ports Trunk.

- Ne pas utiliser les modes DTP (Dynamique Trunking Proto) en mode “dynamic desirable” ou “dynamic auto”.

- Désactiver VTP

Comprendre VTP ou Virtual Trunking Protocol

Sur les appareils Cisco, VTP (VLAN Trunking Protocol) est un protocole propriétaire à Cisco à l'instar de DTP. Il maintient la cohérence de la configuration des VLAN sur un seul réseau de couche 2. VTP utilise des trames de couche 2 (basées sur les adresses MAC) pour gérer l'ajout, la suppression et le renommage des VLAN en mode VTP. VTP assure entre autre la synchronisation des informations entre VLAN et réduit le besoin de configurer les mêmes informations sur chaque ports des commutateurs. Ce qui réduit la possibilité d'incohérences de configuration qui surviennent lorsque des modifications sont apportées.

VTP offre les avantages suivants :

Cohérence de la configuration VLAN sur le réseau de couche 2

Distribution dynamique des VLAN ajoutés sur le réseau

Configuration plug-and-play lors de l'ajout de nouveaux VLAN

Par défaut, la trame Ethernet fait 1518 octets. Lorsque cette même trame passe sur un lien 802.1Q, elle fait 1522 octets du fait de l’ajout de tag; la trame est taguée" pour les VLANs qui appartiennent au même segment. Il est possible depuis quelques années d’utiliser des trames Ethernet dites jumbo, des trames ayant une taille de 9k soit l’équivalent de 6 trames Ethernet traditionnelles. Dans la mesure où le réseau le supporte, et peut gérer la congestion que cela peut provoquer, activer le jumbo frames sur le stockage permet d’augmenter de manière significative la bande passante. Les performances sont augmentées de 10 à 20 %. Mais cela dépend de votre architecture réseau et de la compatibilité des configurations et des matériels. Changer la taille des trames signifie de bien connaitre l'architecture et les composants réseaux utilisés, sinon un phénomène de congestion risque d'apparaître et vous ne pourrez plus vous connecter aux principaux équipements, voir ne plus vous connectez du tout. Prenez la décision le changer MTU soit 1500 (Maximun Transfert Unit ou la taille de paquet maximale en octets transmise sur les réseaux sous-jacent. Voyez avec votre Admin réseau pour changer la taille au dessous ou au delà de 1500 sur une carte réseau et faite le que si on vous le recommande...

MODE TRUNK PVST+ 802.1Q

Permet de:

- Segmenter le réseau sur votre domaine pour relier Vlans et les services entre eux,

- S'assurer que seuls les VLAN qui émettent communiquent entre

Vlans homologues et choisis, puisque taggés:

Vlan10 vers Vlan10, Vlan12-> Vlan12, VLan20-> VLan20, Vlan10 taggé -> Vlan10-> Vlan20 taggé, etc.

- Sécurise votre réseau en répartissant les connexions par services internes de l'entreprise

Pour que différents VLANs communiquent entre eux sur différents sites, le routage Inter-Vlan's est nécessaire.

Le routage peut

être assuré par un routeur ou un commutateur de niveau 3.

Le mode trunk 802.1Q

Fonctionnent du Per Vlan Spanning-Tree + (PVST+)

Configuration de Peer Vlan Spanning-Tree Plus (PVST+)

VLANs 802.1Q et ports taggés (tagged ports)

Optimisation de Spanning Tree Protocole PVST Plus ou "Per Vlan Spanning Tree Plus"

Exemple pour réseau d'entreprise et domotique

Configuration de la fonction "Router-on-A-Stick"

Sécurisation des switchs STP type de port Access

Interface virtuelle de gestion commutateur avec SVI et Inter-VLANs

La convergence des réseaux informatiques est contrôlée à la fois par les routeurs et les commutateurs du réseau. L'objectif fondamental de la création d'un réseau informatique est de partager des ressources et d'offrir une communication entre les hôtes. Le Switch Virtual Interface ou SVI représente une interface logique entre les fonctions de "bridging ou ponts", de Vlans et de routage. Le commutateur doit être de couche 3 pour que la configuration soit possible. Avec SVI des membres pourront avoir accès via des ports physiques; direct port channels ou virtuel port channels. Une interface SVI est une interface virtuelle configurée dans un commutateur multicouche à savoir de niveaux 2 et 3. Une interface SVI peut être créée pour chaque VLAN existant sur le commutateur. Une interface SVI est considérée comme virtuelle, car aucun port physique n'est dédié à l'interface. Elle peut assurer les mêmes fonctions pour le VLAN qu'une interface de routeur et peut être configurée à peu près de la même manière (adresse IP, listes de contrôle d'accès d'entrée et de sortie, etc.). L'interface SVI du VLAN assure le traitement de couche 3 des paquets vers ou depuis tous les ports de commutateur associés à ce VLAN.

L’interface VLAN de gestion et de commutation (SVI) correspond aux interfaces physiques appartenant à ce VLAN pour le joindre en IPv4 à des fins de raccord et de gestion (SSH, HTTPS, SNMP). Comme tout périphérique joignable sur le réseau, le commutateur doit posséder une adresse IPv4, un masque de sous réseau correspondant et une IP de passerelle.

fonction sur un VLAN à partir d'un périphérique.

L'exemple de configuration présenté ci-dessous suppose que vous savez déjà comment effectuer la configuration de base du commutateur, comme la modification des noms d'hôte, le passage en mode de configuration globale, le mode de configuration d'interface et l'attribution d'une adresse IP sur une interface.

VLAN 10

SWITCH(config)#vlan 10 <- créez d'abord le VLAN 10 (Layer2-IPv4)

SWITCH(config)#interface vlan 10 <- créez maintenant le SVI pour le VLAN 10

SWITCH(config-if)#description Postes de Travail <- préférable mais non indispensable

SWITCH(config-if)#adresse IP 10.0.0.1 255.255.255.0 <- attribuer une adresse IP au SVI

La première ligne de l'exemple ci-dessus crée le VLAN 10 de couche 2. La ligne suivante crée un SVI pour le VLAN 10 (c'est-à-dire l'interface de couche 3). Bien que la troisième ligne soit facultatrice, il est recommandé d'ajouter une description de l'interface. Cela aidera à comprendre l'objectif du SVI. La dernière ligne attribue une adresse IP sur le SVI créé pour le VLAN 10.

2 accès SVI sont créés pour les postes de travail et les VLAN de serveur, comme indiqué dans l'exemple de configuration.

Raccorder les VLAN sur le coeur du réseau, afin que le commutateur se comporte comme un routeur pour la fonction Inter VLAN. Cela rend les VLANs plus flexibles pour les environnements réseaux complexes avec l'utilisation de l'interface SVI. Les switchs peuvent alors acheminer les paquets de données entre les VLAN sur plusieurs sites sans nécessiter l'utilisation d'un routeur physique ce qui simplifie la topologie du réseau et permet d'économiser les coûts associés à l'achat de routeurs afin de raccorder les VLANs entre un site principal vers des sites distants.

Switch Virtual Interface (SVI)-Gestion d'un commutateur Layer 3 pour le gestion et les connexions entre Vlans

Fonctionnement et configuration de la commutation de couche 3 => Lire sur le site de Cisco

SECURISER LES ACCES AUX SWITCHS

Recupérer la sauvegarde de la configuration d'un switch et flasher l'iOS

Utiliser TFTP serveur pour sauvegarder d'IOS et transferer la config.dat

LES NOUVELLES TECHNOLOGIES

Nouvelle génération de Wan avec Cisco Secure SD-WAN

Virtualisation de WIN10 sur VMware VSPhere ESXi 7

SDN OU SOFTWARE DEFINE NETWORKING

Explications de Software Define Networking part-1

Partie-2

Le SD-WAN permet à l'aide d'une interface GUI d'équilibrer les charges réseau, de créer des jobs de sauvegarde en planifiant les tâches au moment ou le réseau est le moins sollicité ou d'utiliser un "noeud" dédié à l'aide de votre serveur de management (contrôle des connexions et des cibles avec le pare-feu). Ce contrôleur permet de basculer les accès aux sites distants, de monitorer des tâches de supervision, de sécurité ou de sauvegarder en sélectionnant au choix, l'accès au FAI réseau dont dépendera le niveau de débit (ex: 1Gbps et 100Mbs) tout en préservant la sécurité avec votre pare-feu "FortiGate, ASA, Palo alto", etc.. Cela afin d'assurer une redondance, avec en cas de saturation ou même d'arrêt du service, de basculer d'un Fournisseur à l'autre. Cela vous permettra de "dispatcher" les besoins en bande passante en fonction de la demande à l'aide de la GUI (Graphical User Interface) contrairement au CLI (Command Line Interface). La question comme c'etait le cas de Citrix d'utiliser auparavant un agent ou comme actuellement, d'utiliser une couche logicielle établie via une API avec une connexion SSH permet de gérer le réseau et ses composant sur VPS via une interface web et d'accéder au contrôleurs pour gérer les données qui "simulent" votre topologie.

LA VIRTUALISATION DE SERVEURS D'APPLICATION ET CLIENTS LEGERS

VMware vSphere ESXi et Citrix Virtual Apps

La virtualisation est une couche d'abstraction qui découple le matériel physique du système d'exploitation pour permettre une meilleure utilisation des ressources informatiques, une plus grande souplesse, tout en limitant les coûts et les risques liés à un sinistre majeur (tolérance aux pannes et haute disponiblité). Plusieurs Machines Virtuelles dotées de systèmes d'exploitation hétérogènes peuvent fonctionner de façon indépendante, côte à côte, sur un même machine physique puissante. Chaque Machine Virtuelle possède son propre ensemble de "matériels" (SDRAM, coeurs processeur, cartes réseaux, etc.) à partir duquel sont chargés le(s) système(s) d'exploitation et les applications. Le système d'exploitation visualise un ensemble de matériel homogène et normalisé quels que soient la puissance des composants matériels physiques, réels. Les Machines Virtuelles sont encapsulées dans des fichiers qui simulent des disques (VMDK pour Vmware avec les extensions de configuration) ce qui permet d'enregistrer, de copier et de provisionner rapidement des instantannés (snapshot). De fait des systèmes complets (systèmes d'exploitation, applications configurées et réseau) peuvent être transférés en quelques secondes d'un serveur physique à l'autre pour une maintenance sans interruption de services pour consolider en continu la charge de travail.

LE CLOUD ET SES SERVICES

Lire: Clouds publics, privés et hybrides pour services IaaS, PaaS, SaaS?

Sauvegarder et restaurer VMWare ESXi sur une nouvelle machine hôte

Créer un snapshot (instantané) avec VMWare

Lire : Déployer Citrix sur Azure VMware

Voir sur Software Define Access et DNA Center de Cisco

Nouvelle génération de Wan avec Cisco Secure SD-WAN

Agent ou API Web

Le réseau virtuel

SD WAN comprend et fournit une sélection de chemins dynamiques en plus de la sécurité que certains firewall fournissent déjà. La mise en œuvre d'un SD-WAN :

• La gestion centralisée de la configuration

• La créaton et la gestion "automatique" de la topologie réseau, des droits et des accès

• Répartition du trafic

• Surveillance et dépannage

SD-WAN Fortigate

Fortinet secure SD-WAN 7.0

Installer un Lab SD-WAN avec Pare-feux Palo Alto Network

SD-WAN et noeuds de secours ISP-1 et 2 pour sous réseaux privés

PROTECTION DE L'INFRASTRUCTURE AVEC EQUILIBRAGE DE CHARGE PAR REPARTITION DE ROLES

Mirroring de port, VLAN, STP, SDN

Ce chapitre porte sur la protection de l'infrastructure réseau, la sécurisation des équipements (routeurs, commutateurs) ainsi que les différents protocoles utilisés dans des environnements tels que les réseaux locaux d'entreprises, qu'ils soient fermés ou connectés à Internet. Ce paragraphe aborde la sécurisation des routeurs et des commutateurs, permet de décrire à quoi servent les différents types d'ACL (Access Control List) et comment s'en servir pour filtrer le trafic, comment déclarer des utilisateurs et configurer l'administration à distance (via SNMP, SSH, telnet, etc.) et finalement comment construire un outil de vérification de l'intégrité de la configuration. Les exemples apportés ne sont que des modèles. N'oubliez pas maintenant que de très nombreuses informations sont accéssibles sur internet, évitez le copier/coller en direct du code pour l'insérer dans une fenêtre de terminal. Certaines commandes, ACLs pour la gestion des IP utilisateurs et des accès doivent se faire en direct sur le terminal. Vous pouvez aussi pré-configurer sur un éditeur de texte au format txt vos paramètres de configuration pour les coller, mais ne copier-coller pas d'exemples de configuration d'internet sur votre terminal ! Vous risquez de vous voir dans l'impossibilité de vous connecter et contraint de réinitialiser le mot de passe, voire tout l'équipement.

Sécurisation des équipements

Les routeurs ainsi que les commutateurs "switchs" sont composés d'une partie matérielle (châssis, carte mère, cartes d'E/S, etc) et d'une partie logicielle (iOS, CatOS). Comme beaucoup de systèmes d'exploitation, ceux des routeurs et des commutateurs sont configurés par défaut pour faciliter leur déploiement et leur utilisation: beaucoup de services sont démarrés "par défaut" et doivent donc être arrêtés ou reconfigurés. Ceux que l'administrateur active (SNMP et telnet par exemple) doivent être paramètrés correctement pour éviter une exposition trop importante afin d'empêcher les tentatives d'intrusions, à l'aide des méthodes utilisées; MiTM (Man in The Middle), dissimulation (obfuscation), inondation (DoS), etc.

Le protocole Spanning Tree (STP) est un protocole de gestion de liaison de couches 2-3.

- La couche 2 utilise les adresses Mac, les tables ARP, l'utilisation et la déclaration des ports.- La couche 3, les adresses IP, les plages d'adresses du réseau, des sous réseaux, les liens et règles filtrages. Le STP permet de bénéficier d'une redondance de chemin afin de limiter le domaine de broadcast entre les équipements du réseau et éviter de saturer celui çi.

Pour qu'un réseau Ethernet fonctionne correctement, un chemin actif peut exister entre plusieurs équipements. Dans le cas ou plusieurs chemins sont actifs parmis les stations d'extrémité cela peut provoquer un excès d'émissions de trames (non taguées) qui créeront une saturation des commutateurs (broadcast) avec des flux qui risquent de créer des boucles donc un excès de broacasting. Cela entraine une chute des performances voir un réseau instable. Le fonctionnement de spanning-tree est alors transparent pour les stations d'extrémités, mais elles ne peuvent pas détecter si elles sont connectées à un seul segment LAN ou à un LAN commuté de plusieurs segments.

MISE EN OEUVRE DE SOUS RESEAUX OU DE VLAN CISCO AVEC REPARTITION & EQUILIBRAGE DE CHARGE

Les modes d'accès entre 2 switch pour VLANs

802.1Q succède à ISL (propriétaire à Cisco). Normalisé par IEEE 802.1Q, le dot1Q définit le contenu des balises des VLANs en taguant l'en-tête des trames Ethernet (VLAN tag).

Switch_A(config)# interface fastethernet 0/1

Switch_A(config-if)# shutdown

Switch_A(config-if)# switchport mode trunk

Switch_A(config-if)# switchport nonegociate

Switch_A(config-if)# no shutdown

Exemple de VLAN

Autre exemple

Fonctionnement de Spanning Tree Protocole

Création des VLAN's et affection des ports du mode "access" au mode "trunk"

Comprendre les méthodes de routage inter-VLAN

1- VLANs et Trunks pour débutants

2 - VLANs et Trunk VTP

3 - VLANs et trunks

Commutation-routage de Niveau 3

VTP en mode transparent

Configuration de PVST+

STP avec PVST+

Optimiser STP

PVST+ et 802.1Q Per VLAN's Spanning tree

Le protocole LACP permet la mise en place d’agrégat de liens à savoir plusieurs liens physiques en un seul lien logique et ainsi améliorer les performances en termes de bande-passante, de disponibilité et de répartition de charge. L’agrégation de liens est également appelé NIC Teaming ou encore Port teaming. LACP signifie Link Aggregation Control Protocol est un protocole de niveau 2 qui a pour référence IEEE 802.3ad En ce qui concerne la répartition de la charge sur les différents noeuds physiques, le protocole s’appuie sur un hash "OU Exclusif" qui utilisent trois éléments : adresses MAC, adresses IP et le port de destination applicatif.

LACP sur Commutateur HP (Etherchannel Cisco) LACP (Link Aggregation Control Protocol de niveau 2) en référence à "IEEE 802.3ad".

Interface virtuelle de commutateur de niv3 avec SVI

La convergence des réseaux informatiques est contrôlée à la fois par les routeurs et les commutateurs du réseau. L'objectif fondamental de la création d'un réseau informatique est de partager des ressources et d'offrir une communication entre les hôtes.

Le Switch Virtual Interface ou SVI représente une interface logique entre les fonctions de "bridging" Vlans et de routage. Gardez à l’esprit que le commutateur doit être un commutateur de couche 3 pour que cela soit possible.

fonction sur un VLAN à partir d'un périphérique.

Avec SVI des membres pourront avoir accès via des ports physiques, direct port channels, ou virtuel port channels.

L'exemple de configuration présenté ci-dessous suppose que vous savez déjà comment effectuer la configuration de base du commutateur, comme la modification des noms d'hôte, le passage en mode de configuration globale, le mode de configuration d'interface et l'attribution d'une adresse IP sur une interface.

VLAN 10

SWITCH(config)#vlan 10 <- créez d'abord le VLAN Layer2 10

SWITCH(config)#interface vlan 10 <- créez maintenant le SVI pour le VLAN 10

SWITCH(config-if)#description POSTES DE TRAVAIL

SWITCH(config-if)#adresse IP 10.0.0.1 255.255.255.0 <- attribuer une adresse IP au SVI

La première ligne de l'exemple ci-dessus crée le VLAN 10 de couche 2. La ligne suivante crée un SVI pour le VLAN 10 (c'est-à-dire l'interface de couche 3). Bien que la troisième ligne soit FACULTATRICE, il est recommandé d'ajouter une description de l'interface, qui aidera à comprendre l'objectif du SVI. La dernière ligne attribue une adresse IP sur le SVI créé pour le VLAN 10 – dans ce cas. Deux SVI sont créés pour les postes de travail et les VLAN de serveur, comme indiqué dans l'exemple de configuration.

Switch Virtual Interface (SVI)-Gestion d'un commutateur de niveau 3

Sécuriser les accès aux switchs

TFTP pour copier vos sauvegardes aux formats .dat ou .bin sur un serveur

Configuration de Syslog sur Linux ou Windows

Mise en oeuvre d'un serveur Raduis pour renforcer l'authentification

Infrastructure de routage et commutation + Wireless Linksys WRT300N

Architecture "Router On a Stick"

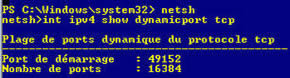

![]() Description de l'utilisation des ports TCP et UDP

Description de l'utilisation des ports TCP et UDP

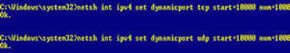

Entrez la commande suivante pour identifier vos ports IPv4 liés à IPv6 sur les ports dynamiques:

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

La plage de ports dynamiques commence à partir du port 49152 jusqu'àu dernier port 65535 utilisable soit près de 16383 ports (mais il faut déduire ceux alloués aux applications. Ceci est un autre sujet)

Depuis WS2K8 la plage des ports allouée a changé:

netsh int ipv4 set dynamicport tcp start=10000 num=1000

netsh int ipv4 set dynamicport udp start=10000 num=1000

netsh int ipv6 set dynamicport tcp start=10000 num=1000

netsh int ipv6 set dynamicport udp start=10000 num=1000

![]() Port utiles sur Windows serveur

Port utiles sur Windows serveur

![]() Ports utilisés dans Configuration Manager

Ports utilisés dans Configuration Manager

Jumbo frames:

par défaut, la trame Ethernet fait 1518 octets. Lorsque cette même trame passe sur un lien 802.1, elle fait 1522 octets du fait de l’adjonction du Tag du VLAN auquel elle appartient. Il est possible depuis quelques années d’utiliser des trames Ethernet dites jumbo, des trames ayant une taille de 9k soit l’équivalent de 6 trames Ethernet traditionnelles. Dans la mesure où le réseau le supporte, et peut gérer la congestion que cela peut provoquer, activer le jumbo frames sur le stockage permet d’augmenter drastiquement la bande passante. Les performances sont augmentées de 10 à 20 % Cependant lorsque 2 commutateurs sont connectés en mode VTP il est possible pour préserver de la bande passante de désactiver DTP. (Dynamic trunk protocol) Mais cela dépend de votre architecture réseau. Changer la taille des trames signifie de bien connaitre l'architecture réseau utilisée, sinon un phénomène de congestion risque d'apparaître et vous ne pourrez plus vous connecter aux principaux équipements. Prenez la décision le changer MTU (Maximun Transfert Unit ou la taille de paquet maximale en octets que le transport transmet sur le réseau sous-jacent. Au dessous ou au delà de 1500 que si un responsable réseau vous le recommande...

Pour vérifier le MTU sur Windows 10 avec PowerShell et TCP/IP

netsh interface ipv4 show subinterface

Le MTU est à 1500 octets.

Si vous voulez creuser un peu le sujet je vous suggère de visiter la base du site :

Knowledge base de Palo Alto

Pour vous connecter à votre FAI ou ISP un "socket sécurisé" ou canal sécurisé est nécéssaire. Ce canal chiffré initie une connexion entre votre Box et votre FAI ou encore entre votre poste de travail et le serveur d'authentification du réseau de votre entreprise.

Les sockets sont utiles dans au moins trois contextes de communication :

- Modèles client/serveur

- Scénarios d’égal à égal, tels que les applications de Messagerie. (Attention à recréer la connexion)

- Pour éffectuer des appels de procédure distante (RPC) en demandant à l’application réceptrice d’interpréter un message comme un appel de fonction.

La spécification Windows Sockets définit une interface de programmation réseau compatible binaire pour Microsoft Windows. Les sockets Windows sont basés sur l’implémentation de sockets UNIX dans berkeley Software Distribution (BSD, version 4.3) de l’Université de Californie à Berkeley. La spécification inclut à la fois des routines de socket de style BSD et des extensions spécifiques à Windows. L’utilisation de Windows Sockets permet à votre application de communiquer sur n’importe quel réseau conforme à l’API Windows Sockets. Les sockets Windows assurent la sécurité des threads.

En cas de doute si vous pensez que votre système a été corrompu, voici comment réintialiser la pile TCP ou le(s) socket de Windows (winsock) avec Powershell ?

Via Powershell avec les droits Administrateur

netsh winsock reset C:\resetwinsock.log

Vous trouverez sur C:\ le fichier log avec si vous l'éditez avec notepad, ce contenu :

Le catalogue Winsock a été réinitialisé‚ correctement.

Vous devez redémarrer l'ordinateur afin de finaliser la réinitialisation.

Entrez dans le prompt shell netsh int ipv4 reset et valider par Entrer. la commande est la même avec IPv6: netsh int ipv6 reset (netshell interface ipv6 reset)

Redémarrez et connectez internet après avoir de préférence vérifié votre IP (si vous utilisez un DHCP ou une IP fixe)

La CLI (Command line interface) de IOS

Désactivez DTP " Dynamic trunk protocol " sur les ports Access en mode auto negociate ou desirable avec la CLI (Command Line Interface)

2924 (config-if)#switchport nonegociate

2924 (config-if)#show dtp

2924 (config-if)#exit

Exemple de configuration d'un routeur en client VTP (Vlan Trunking Protocol)

Interface CLI (ne pas mettre les guillemets ou quotes)

Routeur# (configurer le terminal) "conf t"

Routeur(config)# "client mode vtp"

Routeur(config)# "exit"

Exemple suivant montre comment configurer le commutateur comme VTP transparent :

Routeur# configurer le terminal "conf t"

Routeur(config)#"mode vtp transparent"

Routeur# exit

Exemple de configuration de 2 VLANs avec VTP (Virtual Trunking Protocol)

!-- Configuring VTP (VLAN Trunking Protocol)

2924(vlan)#vtp password cisco

2924#vlan database

2924(vlan)#vtp domain "domain-name"

!--Cfg VTP server mode trunk ou paramétrer le commutateur en VTP

2924(vlan)#vtp server

!--Paramétrer le commutateur en mode transparant

2924(vlan)#vtp mode-transparant

!-- Adding VLAN

2924(vlan)#vlan 2

VLAN 2# Name VLAN02

VLAN 2#exit

!-- Permettre le mode trunk sur l'interface FastEthernet 0/2 connectée au switch

2924(config)#interface fastEthernet 0/2

2924(config-if)#switchport mode trunk

!-- Permettre l'encapsulation du mode trunk en 802.1Q

2924 (config-if)#switchport trunk

2924 (config-if)#Encapsulation dot1q

!-- Appliquer un port trunk à tous les VLANs

2924(config-if)#switchport trunk allowed vlan "all"

2924(config-if)#exit

> Lire: Configurer les ports de commutation Ethernet

Outil de vérification de l'intégrité de la configuration

Il est relativement simple de construire un système de vérification de l'intégrité de la configuration. Certains des outils décrits dans la section suivante intègrent ce type de fonctionnalité que l'on retrouve également dans des outils commerciaux (CiscoWorks et Tripwire pour IOS par exemple). Contrairement à un système d'exploitation où il est possible d'utiliser soit des outils livrés en standard, soit d'installer les programmes dont on a généralement besoin, cela n'est pas permis avec Cat(I)OS/IOS. Par exemple il n'existe aucune commande équivalente à md5sum et qui permet d'obtenir un condensat MD5 (« hash MD5 ») de la configuration ou des images installées, et ceci bien que cet algorithme soit implémenté et utilisé à divers endroits (IPsec et Kerberos, par exemple). Un pare-feu PIX, par contre, affiche un « cryptochecksum » de la configuration.

Un pré requis est que l'on fasse confiance, comme dans le cadre d'un système d'exploitation générique, à l'environnement (noyau, processus, mémoire, etc) qui est en train de s'exécuter sur l'équipement, mais aussi au mécanisme de transport (tftp, rcp, scp) ainsi qu'au réseau qui relie l'équipement au serveur en charge de la vérification de l'intégrité. Pour modérer le risque lié au transport et au réseau, une connexion « out-of-band », soit via un réseau d'administration dédié ou via le port console ou série est souvent considérée comme plus sûre. Enfin, il existe une approche semi-manuelle (en fonction des équipements) qui consiste à placer une copie des images et des fichiers de configuration (startup-config qui est la configuration que le routeur va utiliser lors du démarrage et running-config qui est la configuration qui se trouve actuellemt en mémoire et est "éxécutée") sur la carte flash, de l'extraire de l'équipement et de la relire via un slot PCMCIA sur un PC.

Les mécanismes pour récupérer la configuration sont divers :

• un script simulant une connexion telnet ou SSH (en perl avec Net::Telnet::Cisco ou en expect par exemple)

• tftp et rcp : ces deux protocoles sont les plus courants, mais aussi les moins sûrs (tftp repose sur UDP et aucun des deux ne chiffre les données).

• scp : scp (copie de fichiers via SSH) remplace avantageusement les protocoles cités ci-dessus.

Une copie de la configuration depuis l'équipement en TFTP s'effectue de la façon suivante :

IOS CatOS copy startup-config tftp: copy config tftp: all

Cette copie peut être lancée sans se connecter manuellement sur l'équipement (via un script par exemple) ou en demandant à l'équipement de télécharger la configuration en lui envoyant un message SNMP. Cette deuxième méthode nécessite une communauté en lecture-écriture: snmpset -c {communauté} {routeur} .1.3.6.1.4.1.9.2.1.55.{serveur TFTP} s {nom du fichier}

L'exemple ci-dessous active le service SNMP avec une communauté en lecture seule, configure la remontée d'alerte et limite la partie de la MIB que l'on désire exposer :

IOS-CatOS

no snmp community public

no snmp community private

no snmp system-shutdown

snmp-server community {communauté} view {nom} RO {ACL}

snmp-server trap-source loopback0

snmp-server trap-authentication

snmp-server enable traps config

snmp-server enable traps envmon

snmp-server enable traps bgp

snmp-server enable traps syslog

snmp-server host {IP} {communauté}

snmp-server source loopback0

snmp-server view {nom} {OID} excluded

snmp-server tftp-server-list {ACL} set snmp community read-only {communauté}

set snmp community read-write

set snmp community read-write-all

set snmp trap enable auth

set snmp trap enable ippermit

set snmp trap enable config

set snmp trap enable syslog

set snmp trap {IP} {communauté}

set ip permit {IP} {masque} snmp

set snmp view {nom} {OID}

La vérification de l'intégrité peut être déclenchée sur différents événements :

• automatiquement à partir d'une tâche en mode bash ou batch (cron/at)

• quand certaines entrées apparaissent dans les journaux comme "configuration changed" ou "router reload" par exemple.

• quand certains messages SNMP sont reçus manuellement

Une fois les fichiers téléchargés sur le serveur central il reste encore à les comparer aux versions "originales" et de rapporter les éventuelles différences.

Les tableaux ci-dessous listent l'ensemble des options à désactiver ou à activer :

IOS (global) Effet

no service tcp-small-servers et

no service udp-small-servers: Désactive les services TCP et UDP echo, discard, daytime et chargen

no ip bootp server : Désactive le service BOOTP

no service dhcp : Désactive le service DHCP

no ip identd : Désactive le service identd

no service finger: Désactive le service finger

no ip finger: Désactive la réponse de l'IP à finger

no cdp run : Désactive CDP (Cisco Discovery Protocol)

no ip http server : Désactive le serveur HTTP d'administration

no ip source-route : Interdit les paquets (avec le drapeau) routés depuis/par la source

no snmp-server : Désactive le service SNMP

no boot network

no service config : Désactive le démarrage en téléchargeant de la configuration via le réseau

no service pad : Désactive PAD (X.25 Packet Assembly and Disassembly)

service nagle : Active l'algorithme Nagle pour TCP (agrégation de caractères pour éviter le phénomène « 1 échange par caractère tapé »)

service timestamps {log | debug} datetime msec show-timezone localtime: Active l'horodatage détaillé des informations journalisées

service tcp-keepalives-in : Contrôle si les connexions (telnet ou SSH par exemples) sont encore actives pour éviter de bloquer tous les VTY (TTY virtuels) disponibles avec des connexions orphelines qui pourraient être « récupérées »

no ip domain-lookup : Désactive les requêtes DNS

enable secret : <mot de passe chiffré>

enable password: Active un mot de passe (MD5, type 5) pour passer en mode « enable » (aussi appelé « privileged EXEC »)

service password-encryption: Active l'encodage (« l'obfuscation ») des mots de passe (non-MD5, type 7) en utilisant l'algorithme Vigenere

IOS (interface) Effet

no ip source-route: Interdit les paquets routés depuis/par la source

no ip directed-broadcast: Ne réagit pas aux paquets reçus sur une interface et adressés à l'adresse de diffusion du réseau

no ip proxy-arp: Désactive le relayage de messages ARP

no ip redirects: Désactive l'envoi de messages ICMP Redirect

no ip unreachables: Désactive l'envoi de messages ICMP Destination Unreachable

ip accounting access-violations: Active la comptabilisation des datagrammes IP qui violent les ACLs

no ip mask-reply: Désactive les réponses aux messages ICMP Mask Reply

no cdp enable: Désactive CDP (Cisco Discovery Protocol)

CatOS Effet

set cdp disable: Désactive CDP (Cisco Discovery Protocol)

set ip redirect disable: Désactive l'envoi de messages ICMP Redirect

set ip unreachable disable: Désactive l'envoi de messages ICMP Destination Unreachable

set ip dns disable: Désactive les requêtes DNS

set ip http server disable: Désactive le serveur HTTP d'administration

set password <password>: Active un mot de passe de connexion

set enablepass <password>: Active un mot de passe (MD5, type 5) pour passer en mode « enable » (aussi appelé « privileged EXEC »)

Les différents types d'ACL et comment les utiliser

Les ACLs (Access Control Lists ou access-list) sont une liste ordonnée d'ACEs (Access Control Entries). L'ACL elle-même n'assure pas le filtrage mais correspond uniquement à une suite de règles qui doit être, par exemple, appliquée à une interface ou utilisée comme mécanisme de contrôle d'accès à un service. Le « filtrage par ACL » est un abus de langage.

Le filtrage de paquets n'est pas un mécanisme de sécurité, il permet tout au plus de limiter ce qu'un pare-feu qui se trouverait après le routeur serait obligé de traiter et journaliser. Le filtrage de paquet ne maintient aucune information d'état et n'est donc aucunement « stateful » : le mot clé established correspond uniquement aux drapeaux ACK (Acknowledgement) et/ou RST (Reset) placés. Jusqu'à des versions très récentes il n'était également pas possible de traiter explicitement les paquets fragmentés : le mot clé fragment change ce comportement (qui dépend directement des autres ACEs de niveau réseau ou transport déclarées dans la même ACL).

C'est pourquoi ce mécanisme ne doit pas être considéré ni comme une protection contre la recherche d'information avec des outils du type nmap ou hping (audit avec certains drapeaux placés ou depuis un port source « connu »), firewalk (permet de découvrir les ACLs installées sur un équipement) ou encore xprobe (identification de système grâce à des messages ICMP), ni une solution de filtrage viable surtout pour des protocoles « complexes » comme FTP ou H.323. Le « feature set » IOS Firewall dispose de mécanismes de sécurité plus complets comme, par exemple, CBAC (Context-Based Access Control) ainsi que des relais applicatifs (« helpers »)

Dans le cadre d'une ACL permissive (« permit »), le rejet (« deny ») est implicite si aucune ACE ne correspond (« match »). Le rejet explicite n'est nécessaire que si une journalisation est attendue. La directive log ou log-input (journalise également l'interface ainsi que l'adresse MAC de la source) active la journalisation si le paquet correspond à l'ACE. Dans l'exemple ci-dessous tout est rejeté avec une journalisation explicite (y compris des ports source et destination) :

access-list 100 deny tcp any range 0 65535 any range 0 65535 log-input

access-list 100 deny udp any range 0 65535 any range 0 65535 log-input

access-list 100 deny ip any any log-input

Il n'est pas possible d'éditer une ACL directement sur l'équipement : il est vivement recommandé de copier l'ACL dans un éditeur de texte et de la modifier, puis de l'effacer sur le routeur (no access-list {numéro}) et enfin de copier/coller l'ACL sur le routeur pour réduire au maximum la fenêtre où l'ACL n'est plus appliquée. Les ACLs nommées (ip access-list {nom}) simplifient la lecture et peuvent être modifiées (l'étape de suppression-création n'est pas nécessaire)

Les ACLs standards, étendues et nommées

Ces ACLs sont les plus courantes, les ACLs standards ne portent que sur l'adresse source :

access-list {numéro (1-99/1300-1999)} {deny | permit} {source} [masque inverse]

alors que les ACLs étendues portent sur le protocole, la source, la destination et des informations en fonction du protocole (ports TCP et UDP, message pour ICMP, etc) ainsi que les fragments :

access-list {numéro (100-199/2000-2699)} {deny | permit} {protocole}

{source} {masque inverse} [port] {destination} {masque inverse}

[port] [log | log-input] [fragments] [established]

Pour indiquer un hôte et non un (sous-)réseau, il est possible de remplacer {source} {masque inverse} par host {source} (et ne pas utiliser un masque inverse de /32). Le masque inverse correspond au complément à 255 pour chaque octect (c'est-à-dire au non logique pour chaque bit), par exemple : un /26 en notation CIDR (Classless Inter-Domain Routing) correspond à un masque de réseau de 255.255.255.192 et à un masque inverse de 0.0.0.63.

Il peut arriver qu'on filtre sans journalisation les "protocoles Microsoft" ({135,137-139,445}/{tcp,udp}) sur un routeur frontal et que l'on remette la même règle sur le pare-feu qui se trouve directement après ce router, mais avec journalisation pour détecter les tentatives de contournement du filtrage par ACL :

A titre d'exemple

interface xy

access-group 10 in

access-list 10 deny tcp any any eq 135 log

access-list 10 deny udp any any eq 135 log

access-list 10 deny tcp any any range 137 139 log

access-list 10 deny udp any any range 137 139 log

access-list 10 deny tcp any any eq 445 log

access-list 10 deny udp any any eq 445 log

access-list 10 permit ip any any

Les autres types d'ACLs

Il existe d'autres types d'ACLs que standard ou étendues moins courantes mais qui disposent de fonctionnalités de filtrage intéressantes : par type de protocole (GRE Generic Routing Encapsulation) et AH/ESP (Authentication Header/Encapsulating Security Payload) dans le cadre d'IPsec par exemple), par « pseudo » session en utilisant une ACL réflexive (evaluate/reflect), dynamique (aussi appelée « lock and key ») où l'utilisateur s'authentifie d'abord auprès du routeur pour activer certaines règles (access-enable, deny, permit) et enfin en fonction du temps (time-range).

Les Turbo ACLs

Le temps de passage dans l'ACL est directement proportionnel aux nombres d'ACEs, plus l'ACL est longue, plus le temps de traitement requis est grand et l'impact important. Les Turbo ACLs, aussi appelées ACLs compilées (access-list compiled), changent ce comportent et réduisent le temps processeur nécessaire pour le rendre constant après la phase de compilation : cinq opérations sont nécessaires par datagramme IP qui traverse l'ACL

Les ACLs sur les commutateurs

Les commutateurs, suivant les modèles, et quelque soit les modules installés (un module de routage IP, comme une MSFC n'est pas nécessaire) supporte les ACLs de niveau liaison , réseau et transport ou ACL étendues. Comme dans le cadre des Turbo ACLs elles sont compilées, transférées puis traitées par des ASICs (Application-Specific Integrated Circuit) qui sont des circuits intégrés programmés pour effectuer des tâches spécifiques. L'impact sur les performances du commutateur est quasi nul, quelque soit la taille des ACLs.

set security acl ip {nom} {permit | deny} [protocole] {source}

{masque} [port] {destination} {masque} [port]

[established] [fragment] [log]

commit security acl {nom}

ACL simplifiées, standards, étendues

Administration à distance

Il existe plusieurs méthodes pour se connecter sur un équipement : il est possible de passer soit directement par le port console (connexion série), soit par le port AUX, soit en se connectant en réseau : via l'interface loopback, une interface physique, ou une interface dédiée à l'administration dite « out-of-band ». Dans l'exemple ci-dessous, les connexions via le port console (con) sont autorisées et le mode « privileged exec » est quitté après 5 minutes d'inactivité. Les connexions via le port AUX sont interdites. Chaque connexion à distance utilise un VTY (Virtual TTY), nous en réservons un au cas ou les quatre premiers sont bloqués ou affectés à des connexions légitimes. Les connexions sortantes, c'est-à-dire initiée sur le routeur, sont interdites pour éviter que le routeur soit utilisé pour rebondir vers d'autres équipements. L'access-class repose sur une ACL pour restreindre l'accès via telnet et SSH. Comme dans le cadre du protocole SNMP l'ACL est utilisée uniquement comme mécanisme de contrôle d'accès à l'application et non comme mécanisme de filtrage IP : il est vivement recommandé de créer une ACL interdisant par défaut toutes les communications avec le routeur (celles qui lui sont destinées et celles qu'ils pourraient initier) et d'appliquer cette ACL aux différentes interfaces (pour le trafic entrant access-group in {numéro} et/ou sortant access-group out {numéro})

IOS & CatOS

line con 0

exec-timeout 5 0

transport input none

line aux 0

no exec

transport input none

line vty 0 3

access-class {numéro} in

exec-timeout 5 0

line vty 4

access-class {numéro} in

exec-timeout 5 0

transport input telnet ssh

tranport output none

transport preferred none

banner login ^c

<message>^c set ip permit enable

set ip permit {réseau} {masque} telnet

set ip permit {réseau} {masque} ssh

set logout 5

set banner motd ^c

<message>^c

Il est de plus en plus souvent recommandé d'activer IPsec ou SSH (malgré les failles publiées ces derniers temps : crc32, analyse statistique des mots de passes, SSHow) pour chiffrer les connexions administratives, mais tous les « feature set » ne disposent pas d'IPsec/SSH : il convient de choisir une image supportant DES (Data Encryption Standard) ou 3DES (Triple DES). Rijndael, l'algorithme AES (Advanced Encryption Standard) remplaçant officiel de DES, sera sans doute supporté dans un futur plus ou moins proche.

L'exemple ci-dessous porte sur la configuration et l'activation de SSHv1, seule version supportée. L'authentification par clés (au lieu du traditionnel mot de passe) n'est pas disponible et le serveur ne peut contraindre le client à utiliser 3DES.

IOS CatOS

hostname {nom}

ip domain-name {domaine}

crypto key generate rsa

ip ssh timeout 60

ip ssh authentication-retries 3

ip scp server enable set crypto key rsa 1024

set ip permit enable ssh

Il est possible de créer des utilisateurs localement sur chaque routeur ou de se servir de systèmes avec une base de compte centralisée : RADIUS (Remote Authentication Dial In User Service), TACACS+ (Terminal Access Controller Access Control System) ou encore Kerberos.

RADIUS est un protocole que l'on retrouve dans les infrastructures de dial-up pour authentifier les utilisateurs et fournir une journalisation. Authentification et autorisation ne font qu'un ce qui dans certaines situations engendre un manque de flexibilité. RADIUS utilise UDP comme mécanisme de transport et ne chiffre que le mot de passe (à partir d'un secret commun).

TACACS+ est plus orienté contrôle d'accès et les trois phases (authentification, autorisation et journalisation) sont séparées. TACACS+ utilise TCP comme mécanisme de transport et supporte le chiffrement des informations échangées.

Kerberos est un protocole plus complexe et plus difficile à mettre en oeuvre. Kerberos existe depuis longtemps mais n'était vraiment utilisé que dans des réseaux d'universités nord-américaines. Avec l'arrivée de Windows 2000 qui supporte et utilise Kerberos V (dans une version légèrement modifiée) ce protocole est revenu à la mode. L'avantage de Kerberos, s'il est utilisé correctement, est que le mot de passe ne circule jamais sur le réseau : l'administrateur s'identifie d'abord auprès d'un KDC (Key Distribution Center) et obtient un TGT (Ticket Granting Ticket) limité dans le temps qu'il utilise pour obtenir un ST (Service Ticket) pour enfin se connecter sur l'équipement. Tous ces échanges sont chiffrés (DES ou 3DES). Kerberos repose également sur UDP, ne fournit aucun mécanisme d'autorisation mais utilise un système de clé privée/clé publique pour identifier les parties (fichier keytab, nommé SRVTAB chez Cisco). L'identité d'un utilisateur (appelé "principal") à un format spécifique :

nom/instance@domaineauthentifie

L'instance peut se comparer à une notion de groupe et le domaineauthentifie est le domaine d'authentification, par exemple :

nico/engineering@COLT.CH

Aucun de ces protocoles n'assure le chiffrement des données de la session, ce mécanisme doit être mis à disposition par le protocole dont on se sert pour se connecter sur l'équipement (telnet chiffré ou SSH par exemple).

Bien que les trois protocoles soient disponibles sur quasiment tous les équipements, TACACS+ est clairement celui qui est privilégié : intégration avec d'autres produits, fonctionnalités, etc.

Le mot de passe d'un utilisateur est généralement stocké au format « type 7 » qui est réversible, les versions récentes d'IOS supportent également des mots de passe au format MD5 « type 5 ». Chaque utilisateur peut également être affecté directement à un niveau de privilège :

username {nom} password 7 {mot de passe} [privilege {niveau}]

username {nom} secret 5 {mot de passe}

Il existe deux niveaux de privilèges par défaut : User Exec (niveau 1) et Priviledge Exec (niveau 15), ce dernier est aussi appelé mode « enable ». Les commandes sont réparties entre ces deux niveaux mais peuvent être déplacées d'un niveau à l'autre (par exemple les commandes comme telnet, show access-list ou show logging ne devraient pas être accessibles à tous les utilisateurs) :

privilege exec level 15 telnet

privilege exec level 15 show ip access-lists

privilege exec level 15 show access-lists

privilege exec level 15 show logging

Les utilisateurs ne peuvent voir que les commandes qui sont disponibles dans leur niveau de privilèges, le fichier de configuration risque donc de sembler incomplet à ces derniers. L'exemple ci-dessous repose sur TACACS+. Il est possible d'arriver quasiment à la même solution avec RADIUS mais avec quelques limitations : la journalisation et l'autorisation de commandes n'est pas supporté.

IOS CatOS

aaa new-model

aaa authentication login default group tacacs+ enable

aaa authentication enable default group tacacs+ enable

aaa authorization commands 15 default group tacacs+ local

aaa accounting exec default start-stop group tacacs+

aaa accounting commands 15 default stop-only group tacacs+

tacacs-server host {IP}

tacacs-server key {clé}

ip tacacs source-interface loopback0 set authentication login tacacs enable

set authentication enable tacacs enable

set authorization commands enable config tacacs none both

set authorization exec enable tacacs none both

set accounting commands enable all start-stop tacacs

set accounting system enable start-stop tacacs

set accounting connect enable start-stop tacacs

set accounting exec enable start-stop tacacs

set tacacs key {clé}

set tacacs server {IP}

L'exemple ci-dessous présente Kerberos V, l'instance est utilisée pour assigner le niveau de privilège à l'utilisateur :

IOS CatOS

aaa authentication login default krb5-telnet local

aaa authorization exec default krb5-instance

kerberos local-realm {royaume}

kerberos srvtab entry {keytab}

kerberos server {royaume} {kdc}

kerberos instance map engineering 15

kerberos instance map support 3

kerberos credentials forward set kerberos local-realm {royaume}

set kerberos clients mandatory

set kerberos credentials forward

set kerberos server {royaume} {kdc}

set kerberos srvtab entry {keytab}

set authentication login kerberos enable telnet primary

set authentication enable kerberos enable telnet primary

Journalisation et horodatage

L'équipement ne conserve qu'une quantité très limitée d'informations dans un tampon local volatile. Il est donc extrêmement important d'envoyer les messages vers un système déporté. Les équipements supportent syslog et il est donc envisageable d'exporter les messages soit vers un serveur sous Unix, soit vers un serveur sous Microsoft Windows. Sous Unix le syslog standard peut être remplacé avantageusement par syslog-ng qui permet de classer les événements reçus en fonction entre autres de la source et de règles, ou msyslog qui supporte outre des mécanismes de chiffrement, également plusieurs bases de données comme MySQL ou Postgres. Il existe également des serveurs syslog (commerciaux pour la plupart) pour Windows.

IOS CatOS

no logging console

logging on

logging buffered 16384 debugging

logging trap debugging

logging console critical

logging facility local5

logging source-interface loopback0

logging {IP} set logging console disable

set logging server enable

set logging server {IP}

set logging session enable

set logging timestamp enable

set logging server facility local5

set logging server severity 5

set logging buffer 16384

set logging history 16384

Pour faciliter les corrélations lors de recherche il est important que tous les équipements réseaux, comme les serveurs, soient synchronisés au niveau de leur horloge : xntpd, Time (Unix), ou Windows Time Service (Windows) permettent de récupérer l'heure depuis un serveur de strate 2 ou 3 et de la remettre à disposition des autres équipements. L'exemple ci-dessous montre comment mettre en oeuvre la synchronisation via NTP en mode authentifié.

clock timezone GMT +1

ntp authentication-key {id} md5 {clé}

ntp authenticate

ntp trusted-key {id}

ntp update-calendar

ntp server {IP}

ntp source loopback0 set ntp client enable

set ntp authentication enable

set ntp key {id} trusted md5 {clé}

set ntp server {IP} key {id}

set summertime enable

set timezone GMT +1

Il est également possible de faire télécharger automatiquement en cas de crash et à des fins d'analyse, une copie de la mémoire (et donc des différents processus actifs au moment du crash et leur état). Dans l'exemple ci-dessous un fichier "core" est copié via ftp sur un serveur.

ip tftp source-interface loopback0

ip ftp source-interface loopback0

ip ftp username {utilisateur}

ip ftp password 7 {mot de passe}

exception core-file {nom du fichier}

exception protocol ftp

exception dump {IP} set system core-dump enable

Les interfaces virtuelles

Il est généralement recommandé de configurer une interface virtuelle loopback0 qui est toujours active, quelque soit l'état des interfaces physiques et de l'utiliser comme interface source pour toutes les connexions initiées par le routeur et les informations qu'il génère : cela facilite entre autre, la recherche d'informations dans les journaux en cas de problème et simplifie l'écriture de filtres. L'interface null0 est l'équivalent du fichier /dev/null sous UNIX, les datagrammes IP dont le prochain saut (« next-hop ») est Null0 sont détruits. Cette méthode est beaucoup plus rapide et d'un impact moindre que des ACLs pour effectuer du filtrage si une journalisation n'est pas nécessaire.

IOS CatOS

interface loopback0

ip address {IP} {masque}

interface null0

no ip unreachables

ip route {réseau} {masque} null0 set interface sc0 {vlan} {IP}/{masque}

SNMP

SNMP est une source d'information (supervision de réseaux et d'équipements), mais aussi une source de risques importante. Un accès en lecture seule permet déjà de récupérer beaucoup d'informations sur l'équipement, sa configuration et son environnement. Il est vivement déconseillé d'activer une communauté (groupement logique d'équipements d'un même domaine) en lecture écriture si cela n'est pas un élément critique pour le déploiement ou la gestion de l'équipement. SNMPv1 ne fournit aucun mécanisme de sécurité et la seule connaissance de la communauté donne accès aux informations. SNMPv2 a introduit des mécanismes de sécurité ainsi que la notion d'entités ("party") correspondant à une configuration distincte pour chaque relation "équipement-serveur". Malheureusment ceci n'est plus supporté dans les versions récentes d'IOS/CatOS et a été remplacé par SNMPv3, qui est une évolution de la v2 intégrant entre autres l'authentification des utilisateurs, le chiffrement et la vérification d'intégrité.

L'exemple ci-dessous active le service SNMP avec une communauté en lecture seule, configure la remontée d'alerte et limite la partie de la MIB que l'on désire exposer :

IOS CatOS

no snmp community public

no snmp community private

no snmp system-shutdown

snmp-server community {communauté} view {nom} RO {ACL}

snmp-server trap-source loopback0

snmp-server trap-authentication

snmp-server enable traps config

snmp-server enable traps envmon

snmp-server enable traps bgp

snmp-server enable traps syslog

snmp-server host {IP} {communauté}

snmp-server source loopback0

snmp-server view {nom} {OID} excluded

snmp-server tftp-server-list {ACL} set snmp community read-only {communauté}

set snmp community read-write

set snmp community read-write-all

set snmp trap enable auth

set snmp trap enable ippermit

set snmp trap enable config

set snmp trap enable syslog

set snmp trap {IP} {communauté}

set ip permit {IP} {masque} snmp

set snmp view {nom} {OID}

Les mécanismes pour récupérer la configuration :

• un script simulant une connexion telnet ou SSH (en perl avec Net::Telnet::Cisco ou en expect par exemple)

• tftp et rcp : ces deux protocoles sont les plus courants, mais aussi les moins sûrs (tftp repose sur UDP et aucun des deux ne chiffre les données).

• scp : scp (copie de fichiers via SSH) remplace avantageusement les protocoles cités ci-dessus.

Une copie de la configuration depuis l'équipement en TFTP s'effectue de la façon suivante :

IOS CatOS

copy startup-config tftp: copy config tftp: all

Cette copie peut être lancée sans se connecter manuellement sur l'équipement (via un script par exemple) ou en demandant à l'équipement de télécharger la configuration en lui envoyant un message SNMP. Cette deuxième méthode nécessite une communauté en lecture-écriture :

snmpset -c {communauté} {routeur} .1.3.6.1.4.1.9.2.1.55.{serveur TFTP} s {nom du fichier}

La vérification de l'intégrité peut être déclenchée sur différents événements :

• automatiquement à partir d'une tâche en mode batch (cron/at)

• quand certaines entrées apparaissent dans les journaux (« configuration changed » ou « router reload » par exemple)

• quand certains messages SNMP sont reçus

• manuellement

Une fois les fichiers téléchargés sur le serveur central il reste encore à les comparer aux versions "originales" et de rapporter les éventuelles différences.

* Outils utiles *

La liste ci-dessous, bien qu'elle date un peu, n'est pas, et de loin exhaustive, elle présente succinctement quelques outils et documents généralement utilisés par les Administrateurs ou par les FAI (Fournisseurs d'Accès Internet).

• Advanced IP scanner / NetscanTools

• nmap : http://www.insecure.org/nmap/

• hping : http://www.hping.org/

• firewalk : http://www.packetfactory.net/projects/firewalk/

• xprobe : http://www.sys-security.com/html/projects/X.html

• syslog-ng : http://www.balabit.hu/en/downloads/syslog-ng/

• msyslog : http://www.core-sdi.com/download/download1.html

• UCD-SNMP : http://ucd-snmp.ucdavis.edu/

• Wireshark : https://www.wireshark.org/download.html

• NCAT (Network Config Audit Tool) : http://ncat.sourceforge.net/

Certains outils pour simuler ou émuler une architecture virtuelle (qui ne sont toutefois pas récents) vous permettent de valider la configuration de vos équipements par rapport à un modèle. Un fichier contenant les règles (basées sur les documents de la NSA, de Rob Thomas et de Cisco – voir ci-dessous).

• Outils de simulation ou d'émulation: https://www.cisconetsolutions.com/ccna-200-301-lab-training-simulator-or-emulator

• Packet tracer en français: https://www.netacad.com/fr/courses/packet-tracer

• Open GNS3: https://docs.gns3.com/docs (permet de configurer vos routeurs, Switch, serveurs avec services et dans un environnement réseau vos VLANs)

Il s’agit d’un standard ouvert qui est devenu très populaire récemment avec l’avènement de la virtualisation. L'un des avantages de la virtualisation est d'exécuter une image logicielle sur votre ordinateur portable. GNS3 est un logiciel gratuit et standard ouvert qui émule le matériel du routeur Cisco avec Dynamips. Si vous souhaitez ajouter des commutateurs, la seule option consiste à ajouter un module de commutation à un routeur virtuel. Des images de commutateur Cisco 1000V sont désormais disponibles, mais elles sont basées uniquement sur la plate-forme de commutation cloud Nexus.

GNS3 est basé sur client/serveur, vous installez donc une machine virtuelle de serveur et y accédez avec une application client virtuelle. Ils peuvent être installés et exécutés simultanément sur le même ordinateur portable. Il existe des problèmes de licence associés aux logiciels GNS3 et Cisco IOS. GNS3 ne fournit aucune image logicielle Cisco IOS et Cisco n'autorise pas l'utilisation sans licence . Préparez-vous également à apprendre la virtualisation, même si ce n'est pas une mauvaise idée étant donné qu'elle est plus répandue maintenant.

La question est de savoir si vous voulez jouer avec tout cela dans le cadre de votre programme de formation CCNA. L'installation est souvent difficile et les performances sont pires que PT, en fonction du matériel de votre ordinateur portable. Il existe des problèmes techniques et des problèmes avec GNS3 qui sont courants avec les logiciels ouverts. Il est facile à utiliser une fois les laboratoires opérationnels, mais ce n'est pas une solution de formation optimale pour l'examen CCNA.

• Cricket: http://cricket.sourceforge.net/

Cricket utilise RRDtool ( http://www.rrdtool.org/) pour stocker et afficher des statistiques collectées via SNMP.

• Prime infrastructure de Cisco: https://www.cisco.com

Permet de sauvegarder vos configurations IOS sur un serveur.

LIRE

Lire sur le site Cisco; Configuration de la migration de Spanning Tree de PVST+ vers MST

Lab Spanning Tree et Rapid Spanning Tree de Cisco

Préparer le Certification CCNA sur le site Formip

Voir le site cisco.goffinet.org et reprendre les connaissances de la certification CCNA

Voir: lab de la config initiale d'un commutateur sur goffinet.org

Etudier en ligne la certification réseau Cisco CCNA 200-301