Nous assurons l'installation de votre réseau local d'entreprise (RLE) avec accès distants sécurisés hébergement de services sur CLOUD public, hybrides, privé. Nous installons vos serveurs web IIS ou Apache avec les politiques de sécurité et les certificats adaptés à votre activité. Nous prenons en charge l'installation des routeurs et commutateurs après une étude de vos besoins.

Préparation :

![]() Modélisation pour améliorer votre architecture,

Modélisation pour améliorer votre architecture,

![]() Mise en oeuvre de la topologie

Mise en oeuvre de la topologie

![]() Prévision des matériels,

Prévision des matériels,

![]() Sécurisation du réseau et des protocoles (DNS, RADIUS, etc.)

Sécurisation du réseau et des protocoles (DNS, RADIUS, etc.)

La demande de connexions à Internet, aux Intranet et RLE à considérablement augmenté. Afin d'éviter les failles de sécurité et de permettre à vos collaborateurs de se connecter aux serveurs de votre entreprise nous effectuons au préalable une étude de vos besoins.

![]() ETUDE DES BESOINS

ETUDE DES BESOINS

Une étude de votre réseau, (typologies, topologie, sites distants) permettra de bénéficier d'une vision d'ensemble de votre infrastructure. Un shéma permettra d'identifier vos priorités ; relier les sites entre eux, sécuriser votre réseau et paramétrer les accès distants.

![]() Nous pourrons proposer plusieurs options pour relier vos sites entre eux,

Nous pourrons proposer plusieurs options pour relier vos sites entre eux,

![]() installation d'un pare-feu applicatif garantissant un filtrage multicouches,

installation d'un pare-feu applicatif garantissant un filtrage multicouches,

![]() Implémentation des stratégies de sécurité appropriées à votre activité,

Implémentation des stratégies de sécurité appropriées à votre activité,

![]() supervision des échanges à l'aide de logiciels d'analyse et de détection d'intrusion,

supervision des échanges à l'aide de logiciels d'analyse et de détection d'intrusion,

![]() protection de serveurs frontaux et mise en place de leurres tels que Honeypot.

protection de serveurs frontaux et mise en place de leurres tels que Honeypot.

Nous sommes disponibles pour étudier ensemble vos besoins et vos priorités, nous vous soumettrons nos propositions et vous conseillerons afin qu'après concertation nous prenions en charge la mise en oeuvre de la solution choisie.

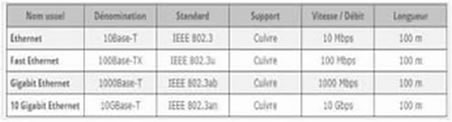

Un résumé des technologies réseaux vous est proposé ici. Cependant cette présentation n'est pas exhaustive. La concision se veut pratique afin d'avoir une vision globale des technologies actuellement utilisées. Certains compléments d'informations concernant le Giga Ethernet entre autre, seront nécessaires. Nous vous remercions d'avance pour votre compréhension.

Modèle OSI

Au début des années 80, le modèle OSI a suscité de grands espoirs. La plupart des constructeurs

avaient entrepris des travaux de migration de leur architecture propriétaire vers l’architecture OSI.

Mais devant la lenteur des travaux de normalisation, la complexité des solutions adoptées et la nonconformité

aux exigences des nouvelles applications, le modèle de référence n’a jamais fait l’objet

de véritables implémentations complètes. Cependant, le modèle OSI, en structurant les fonctions,

décrit tous les concepts et les mécanismes nécessaires au développement d’une architecture de communication

; il demeure et restera une référence pour les autres architectures et un parfait modèle

pédagogique.

LES RESEAUX

![]() PAN (Personal Area Networks) Réseau personnel au domicile.

PAN (Personal Area Networks) Réseau personnel au domicile.

![]() LAN (Local Area Networks) L'ensemble des matériels d'un réseau local.

LAN (Local Area Networks) L'ensemble des matériels d'un réseau local.

![]() MAN (Metropolitan Area Networks) Un réseau métropolitain connecte des machines sur des dizaines de kilomètres.

MAN (Metropolitan Area Networks) Un réseau métropolitain connecte des machines sur des dizaines de kilomètres.

![]() WAN (Wide Area Networks) Un réseau étendu peut couvrir la planète.

WAN (Wide Area Networks) Un réseau étendu peut couvrir la planète.

![]() La suite avec la gestion de SDN ou SD-WAN

La suite avec la gestion de SDN ou SD-WAN

![]() EQUIPEMENTS D'INTERCONNEXION DES RESEAUX

EQUIPEMENTS D'INTERCONNEXION DES RESEAUX

![]() Répéteurs (Hub),

Répéteurs (Hub),

![]() Commutateur (Switch),

Commutateur (Switch),

![]() Routeur, pont, passerelle et réseaux locaux virtuels (VLAN)

Routeur, pont, passerelle et réseaux locaux virtuels (VLAN)

LES TOPOLOGIES RESEAUX

La topologie en étoiles est la plus couramment utilisée.

On sépare distinctement les noeuds (nodes): routeurs, passerelles, hubs-répéteurs, commutateurs, multiplexeurs...

Des lignes : Lignes spécialisées, lignes téléphoniques, câbles, fibre optique, onde hertzienne...

Parmi les noeuds, l'ordinateur hôte ou serveur (host/serveur-localhost) est à distinguer : Le serveur (ou hôte) est l'ordinateur qui héberge les logiciels applicatifs et qui les exécute pour servir les données à l'ordinateur client de l'utilisateur final. Le Client est l'ordinateur qui utilise les données émises par le serveur. Un ordinateur sous XP peut être simultanément, client et serveur à la fois, selon les applications : logiciels serveurs applicatifs ou logiciels P2P.

Le principe d'une architecture distribuée décentralisée correspond au Pair à Pair ou Peer to Peer avec clients qui jouent le rôle de client et serveur à la fois.

![]() 3 infrastructures réseau: centralisées, décentralisées ou distribuées maillé

3 infrastructures réseau: centralisées, décentralisées ou distribuées maillé

les réseaux en étoiles sont majoritaires (centralisé ou décentralisés) Ils utilisent principalement Ethernet pour fonctionner.

![]() LES DEBITS DES LIGNES DE TRANSMISSIONS

LES DEBITS DES LIGNES DE TRANSMISSIONS

Les liaisons sur l'Internet se font de manière transparente pour l'utilisateur malgré la grande diversité des "tuyaux" employés. Néanmoins ces liaisons ont toutes une caractéristique essentielle, leur débit exprimé en bits par seconde. (bps, Kbps, Mbps et Gbps) : [1 octet = 8 bits (binary digits)], [1 Kilo-octet (Ko) = 1024 bits]

![]() LES OFFRES

LES OFFRES

![]() RTC (Réseau Téléphonique Commuté)

RTC (Réseau Téléphonique Commuté)

![]() xDSL (Digital Subscriber Line)

xDSL (Digital Subscriber Line)

![]() RNIS (Réseau Numérique à Intégration de service) ex: Numéris avec débits de 64 à 2 Mbps.

RNIS (Réseau Numérique à Intégration de service) ex: Numéris avec débits de 64 à 2 Mbps.

![]() MPLS

MPLS

![]() actuellement SD-WAN

actuellement SD-WAN

![]() LES LIAISONS SPECIALISEES RNIS

LES LIAISONS SPECIALISEES RNIS

(Dedicated vs Leased-dédiées vs louées)

Une ligne peut être dédiée (dedicated) ou louée (leased) au transporteur : une ligne dediée est utilisable en permanence, payée selon la distance et le débit garanti. Une ligne louée intermittente est facturée selon la distance et le temps d'utilisation. Les lignes spécialisées sont souvent utilisées dans des domaines sécurisés (banque, site à site), pour l'échanges de données informatiques utilisées par les entités situées à chaque extrémité de la ligne. Elles garantissent une connexion de bout en bout. Le coût d'une ligne spécialisée est plus important que celle d'une ligne xDSL mais procure des avantages en termes de connexion. En effet, celles ci permettent des transmissions synchrones et les lignes RNIS (Réseau Numérique à Intégration de Services) qui en font partie, sont destinées à véhiculer la parole, les données et l'image. Les connexions grâce à des lignes louées ou à intégration de services sont des solutions qui garantissent un débit symétrique. Les débits disponibles pour les lignes louées varient entre 64 kbps et 34 Mbps voir plus. Il s'agit en revanche d'une connexion permanente louée.

Les avantages :

![]() La garantie de qualité de service

La garantie de qualité de service

![]() Disponibilité de la ligne

Disponibilité de la ligne

![]() Délai d'intervention en cas de panne

Délai d'intervention en cas de panne

![]() Monitoring de la ligne, etc.

Monitoring de la ligne, etc.

![]() Les lignes louées, et notamment la fibre optique (réservées aux besoins importants des entreprises),

Les lignes louées, et notamment la fibre optique (réservées aux besoins importants des entreprises),

Le coût d'une ligne louée peut être très élevé du fait de la qualité du service. Cela rend cette solution bien souent inaccessible aux PME qui préfèrent l'ADSL.

![]() TECHNOLOGIES DSL (Digital Subscriber Line)

TECHNOLOGIES DSL (Digital Subscriber Line)

DSL (Digital Subscriber Line) ou ligne d'abonné numérique. Permet le transport sans contrainte d'information vidéo, audio et de données à des débits de plusieurs mégabits par seconde sur le réseau d'accès téléphonique existant. En fait de 8 à 18 Mbits/s aujourd'hui. Les technologies DSL ont des caractéristiques communes particulières :

![]() Utilisation du raccordement téléphonique fixe de l'abonné,

Utilisation du raccordement téléphonique fixe de l'abonné,

![]() Utilisation de la portion de bande passante libre due aux transmissions téléphoniques classiques, peu gourmandes,

Utilisation de la portion de bande passante libre due aux transmissions téléphoniques classiques, peu gourmandes,

![]() Distance exploitable limitée (1 à 2 km maximum entre la prise de l'abonné et le central)

Distance exploitable limitée (1 à 2 km maximum entre la prise de l'abonné et le central)

![]() Faible coût d'usage, principalement en raison de l'utilisation du raccordement de l'abonné déjà existant.

Faible coût d'usage, principalement en raison de l'utilisation du raccordement de l'abonné déjà existant.

Il existe plusieurs standards répondant aux critères DSL:

ADSL, SDSL, HDSL, VDSL pour les principales. On les désigne donc souvent sous le terme générique xDSL. En France, la bonne qualité du réseau téléphonique et la présence d'un opérateur unique puissant jusque-là font de l'ADSL et des xDSL un moyen privilégié de connecter simplement particuliers et entreprises à l'Internet.

La famille xDSL :

![]() ADSL 2 640 Kbps à 9 Mbps 4 km LAN INTERNET

ADSL 2 640 Kbps à 9 Mbps 4 km LAN INTERNET

![]() ADSL 16 Kbps à 1,5 Mbps 6 km LAN INTERNET

ADSL 16 Kbps à 1,5 Mbps 6 km LAN INTERNET

![]() SDSL 1,544 à 2,048 Mbps 3 km LAN

SDSL 1,544 à 2,048 Mbps 3 km LAN

![]() HDSL 1,544 à 2,048 Mbps 5 km PABX LAN

HDSL 1,544 à 2,048 Mbps 5 km PABX LAN

![]() VDSL 1,5 à 2,3 Mbps 5 km MULTIMEDIA

VDSL 1,5 à 2,3 Mbps 5 km MULTIMEDIA

![]() VDSL 2 13 à 52 Mbps 5 km MULTIMEDIA

VDSL 2 13 à 52 Mbps 5 km MULTIMEDIA

![]() ADSL boucle locale : A = asymetric,

ADSL boucle locale : A = asymetric,

![]() VDSL V = (Very high speed),

VDSL V = (Very high speed),

![]() HDSL H (High data-rate),

HDSL H (High data-rate),

![]() SDSL S (Single Line)

SDSL S (Single Line)

L'ADSL: Plusieurs flux sur une même ligne : 4 Khz = voix et fax (Plain Old Telephone Service) De 25 KHz à 1,1 MHz = 256 canaux de 4.3 KHz, 32 canaux en voie montante, 220 canaux en voie descendante.

Les limites de l'ADSL : La distance splitter / commutateur

>> moins de 2.700 m = 8,5 Mbps

>> jusqu'à 3.700 m = 6,1 Mbps

>> jusqu'à 4.600 m = 2 Mbps

>> jusqu'à 5.500 m = 1,5 Mbps

Exemple de réseau ADSL en étoile avec possibilité de segmenter le réseau

SDSL, SHDSL, XHDSL et le DSL symétrique. Les technologies de DSL symétrique offrent un même débit en entrée qu'en sortie. Contrairement à l'ADSL asymétrique qui offre un débit très différent dans le sens descendant et montant.

Leurs utilisations sont multiples :

![]() Liaisons entre sites distants,

Liaisons entre sites distants,

![]() Raccordement de serveurs Internet,

Raccordement de serveurs Internet,

![]() Remplacement économique de lignes louées ou lease lines,

Remplacement économique de lignes louées ou lease lines,

![]() Lignes de secours ou "spare"

Lignes de secours ou "spare"

L’ADSL 2+ est l'évolution de la technologie ADSL, elle exploite plus de fréquences porteuses pour les données (jusqu'à 2,2 MHz). Cela se traduit par une augmentation du débit (Un débit permet de mesurer le flux d'une quantité relative à une unité de temps au travers d'une surface quelconque.) maximal possible. La norme ADSL 2+ permet, dans des conditions optimales, d'atteindre des débits ATM théoriques de 25 Mbit/s (limité à 12 Mbits/s en ADSL 2) en réception et 1 Mbit/s en émission dans son utilisation la plus courante. Il est important de noter que les offres « 20 Mégas » sont exprimées en débit ATM ce qui correspond à un débit réel maximum en IP (le protocole exploitable par la majorité des systèmes d'exploitation) de 16 Mbit/s. De plus, ce n'est qu'un débit maximal, qui n'est que peu souvent atteint en pratique. Cela s'explique par la distance relative du foyer connecté par rapport au DSLAM (DSLAM est un acronyme anglais qui signifie « Digital Subscriber Line Access Multiplexer»). Plus celle-ci est grande, plus le débit est faible.

Le SDSL (Symmetric DSL) désigne plusieurs technologies symétriques propriétaires dont les débits varient de 128 kbps à 2,32 Mbps. Elles sont mises en place par les opérateurs dans leurs offres WAN.

Le SHDSL (Symmetric High bitrate DSL) correspond à la norme internationale UIT G.991.2 de DSL symétrique à haut débit (192 kbps à 2,3 Mbps) et devrait remplacer les SDSL. Contrairement à l'ADSL, le SHDSL ne réserve pas une partie de la bande passante pour le transport de la voix téléphonique. Aussi les transmissions de voix par ligne SHDSL doivent se faire au moyen de ToDSL (Telephony over DSL).

![]() Les transmissions DSL pour LAN :

Les transmissions DSL pour LAN :

![]() Le câble Ethernet

Le câble Ethernet

![]() Le CPL (Courant Porteur en Ligne).

Le CPL (Courant Porteur en Ligne).

![]() Les transmissions par Micro ondes (WiFi).

Les transmissions par Micro ondes (WiFi).

![]() LE CABLAGE

LE CABLAGE

Les réseaux Ethernet avec câble droit ou croisé.

Parmi les différences structurelles des câbles Ethernet, il y a d'abord une différence entre un câble monobrin et un câble multibrin, entre le droit et le croisé. Il s'avère qu'actuellement nous utilisons tous des brins de câble Ethernet croisés. Pour relier un switch Ethernet et un ordinateur ou pour raccoder une prise murale RJ45 sur un switch, un commutateur ou un répéteur réseau.Avant il était convenu pour relier deux périphériques par exemple 1 répéteur avec 1 routeur d'utiliser un câble droit mais l'évolution des technologies en à voulu autrement et pour simplifier la câble croisé fait l'unanimité.

Le câblage RJ45 est à la portée de tout le monde. Par exemple, il faut absolument savoir qu’un réseau informatique est en étoile, ce qui veut dire que toutes les prises de la maison sont directement raccordées au tableau de communication, pas de repiquage ou dérivation possible comme avec l’électricité ou le téléphone.

Le débit de l'Ethernet va de 100Mb/s à 10 Gigabytes si votre immeuble est équipé de la fibre optique.

Catégorie |

Fréquence / bande passante |

Chaîne de liaison |

Débit |

CAT5e |

100 Mhz |

Classe D |

10/100 Mbps et 1000 Mbps |

CAT6 |

250 Mhz |

Classe E |

10/100/1000 Mbps |

CAT6a |

500 Mhz |

Classe E-a |

100/1000/10000 Mbps |

CAT7 |

600 Mhz |

Classe F |

100/1000/10000 Mbps |

CAT7a |

1000 Mhz |

Classe F-a |

100/1000/10000 Mbps |

La Fibre Optique

De 25 Mbps à x Gbps : Depuis 1998, les Américains ont installé des lignes en fibre optique (Optical Cable) à raison de 6.000 km/an. Les réseaux en fil de cuivre devraient être totalement remplacés à ce jour. Cette technologie s'installe petit à petit en France.

Le CPL

Le principe des CPL consiste à superposer au courant électrique de 50 ou 60Hz un signal à plus haute fréquence et de faible énergie. Ce deuxième signal se propage sur l'installation électrique et peut être reçu et décodé à distance. Ainsi le signal CPL est reçu par tout récepteur ou boitiers CPL qui se trouvent sur le même réseau électrique. On classe traditionnellement les CPL en deux catégories en fonction du débit offert. Les CPL à haut débit utilisent des modulations multiporteuses de type OFDM dans la bande (bande 1,6 à 30MHz). Les CPL à bas débit utilisent des techniques de modulations assez simples, par exemple quelques porteuses (mais une seule à la fois) en modulation de fréquence. Les bandes des fréquences utilisées sont comprises entre 9 et 150kHz en Europe. Un coupleur intégré en entrée des récepteurs CPL élimine les composantes basses fréquences avant le traitement du signal. Le modem ou l'adaptateur transforme un flux de bits en signal analogique pour l'émission et inversement en réception, celui-ci inclut les fonctions d'ajout de la redondance et de reconstitution du flux de bit original ou correction d'erreur.

![]() Les avantages de cette technologie sont importants puisqu'elle profite d'un support existant (le câble électrique) qui est très généralisé et à forte capillarité, pour véhiculer de manière fiable des données informatiques. Le CPL est à ce jour principalement utilisé sur le réseau électrique privé, où il permet de s'affranchir de la pose d'un câblage réseau ainsi que des obstacles divers tels les murs épais.

Pour un particulier l'utilisation du CPL en bas débit donne accès à des applications de type domotique (contrôle du chauffage, de l'éclairage, etc.) et en haut débit il pourra faciliter la mise en place d'un réseau local informatique (LAN) de partage de fichiers ou d'accès Internet. En remplacement d'un câblage Ethernet ou d'un réseau Wi-Fi au sein d'un appartement, d'une maison, le réseau électrique distribue facilement et rapidement les données multimédias sur chaque prise de courant. Pour des établissements à fortes contraintes tels les monuments historiques, les courants porteurs en ligne permettent le déploiement d'une infrastructure télécom (données + voix) respectueuse du site. Son utilisation est d'ailleurs aujourd'hui largement répandue depuis plus de cinq ans dans les hôtels, les résidences étudiantes, les établissements scolaires ou de santé. Bénéficiant d'une forte flexibilité, un réseau CPL peut évoluer en fonction des besoins en points de connexion au sein de la zone desservie. Dans un réseau de type Homeplug, bien que les débits annoncés par les fabricants soient inférieurs en pratique (c'est aussi le cas pour le WI-FI), ils restent suffisants pour satisfaire la plupart des besoins. De plus le CPL étant une technologie filaire, il offre les faibles temps de réponse nécessaires à certaines applications comme la télévision haute définition (TVHD) et la voix sur IP (VoIP), et assure également avec certains standards une qualité de service (QoS) de bout en bout. Les autres avantages d'un réseau CPL haut débit sont la sécurité contre les intrusions (média difficile d'accès), la réduction du coût de l'infrastructure télécom et du délai de sa réalisation. Par ailleurs, les dernières solutions basées sur cette technologie intègrent des mécanismes de filtrage de fréquences (notch) qui évitent de perturber (et d'être perturbé) par les autres signaux qui pourraient être présents au voisinage sur la même bande de fréquence (ondes courtes). Grâce aux modes d'économie d'énergie présents sur certains produits, l'activité sur le réseau électrique et donc la consommation des équipements est réduite au minimum lorsqu'il n'y a pas de trafic.

Les avantages de cette technologie sont importants puisqu'elle profite d'un support existant (le câble électrique) qui est très généralisé et à forte capillarité, pour véhiculer de manière fiable des données informatiques. Le CPL est à ce jour principalement utilisé sur le réseau électrique privé, où il permet de s'affranchir de la pose d'un câblage réseau ainsi que des obstacles divers tels les murs épais.

Pour un particulier l'utilisation du CPL en bas débit donne accès à des applications de type domotique (contrôle du chauffage, de l'éclairage, etc.) et en haut débit il pourra faciliter la mise en place d'un réseau local informatique (LAN) de partage de fichiers ou d'accès Internet. En remplacement d'un câblage Ethernet ou d'un réseau Wi-Fi au sein d'un appartement, d'une maison, le réseau électrique distribue facilement et rapidement les données multimédias sur chaque prise de courant. Pour des établissements à fortes contraintes tels les monuments historiques, les courants porteurs en ligne permettent le déploiement d'une infrastructure télécom (données + voix) respectueuse du site. Son utilisation est d'ailleurs aujourd'hui largement répandue depuis plus de cinq ans dans les hôtels, les résidences étudiantes, les établissements scolaires ou de santé. Bénéficiant d'une forte flexibilité, un réseau CPL peut évoluer en fonction des besoins en points de connexion au sein de la zone desservie. Dans un réseau de type Homeplug, bien que les débits annoncés par les fabricants soient inférieurs en pratique (c'est aussi le cas pour le WI-FI), ils restent suffisants pour satisfaire la plupart des besoins. De plus le CPL étant une technologie filaire, il offre les faibles temps de réponse nécessaires à certaines applications comme la télévision haute définition (TVHD) et la voix sur IP (VoIP), et assure également avec certains standards une qualité de service (QoS) de bout en bout. Les autres avantages d'un réseau CPL haut débit sont la sécurité contre les intrusions (média difficile d'accès), la réduction du coût de l'infrastructure télécom et du délai de sa réalisation. Par ailleurs, les dernières solutions basées sur cette technologie intègrent des mécanismes de filtrage de fréquences (notch) qui évitent de perturber (et d'être perturbé) par les autres signaux qui pourraient être présents au voisinage sur la même bande de fréquence (ondes courtes). Grâce aux modes d'économie d'énergie présents sur certains produits, l'activité sur le réseau électrique et donc la consommation des équipements est réduite au minimum lorsqu'il n'y a pas de trafic.

![]() LES RESEAUX CELLULAIRES ET LA TELEPHONIE

LES RESEAUX CELLULAIRES ET LA TELEPHONIE

Technologies dédiées aux Opérateurs

WiMAX: Technologie WiMAX 802.16a Worldwide Interoperability for Microwave Access. Bande de fréquence des 2 à 11 Ghz, portée de 50 km, débit maximum de 75 Mbps en théorie. 20 km et 10 Mbps en pratique.

Technologie WiMAX 802.16e Bande de fréquence des 2 à 6 Ghz, portée de 100 km et débit de 15 Mbps en pratique.

WMAN: Réseaux métropolitains sans fil (WMAN) Le réseau métropolitain sans fil (WMAN pour Wireless Metropolitan Area Network) est connu sous le nom de Boucle Locale Radio (BLR). Les WMAN sont basés sur la norme IEEE 802.16. La boucle locale radio offre un débit utile de 1 à 10 Mbit/s pour une portée de 4 à 10 kilomètres, ce qui destine principalement cette technologie aux opérateurs de télécommunication.

![]() LES LIAISONS SANS FIL

LES LIAISONS SANS FIL

MMDS est un procédé de diffusion analogique ou numérique par microondes ou hyperfréquences. Le MMDS est idéal Lorsque la construction d'un réseau câblé est trop chère ou en cas une zone d'ombre pour le satellite. Le MMDS est un système de diffusion de la télévision. Par ce procédé, les programmes télévisuels sont diffusés par un émetteur terrestre qui fonctionne dans des bandes de fréquences micro-ondes de 2.5 et 3.5 GHz (bande S et C).

Deux technologies différentes :

Modulation d'amplitude (TDF)

Modulation de fréquence (MDS international)

MMDS (Multipoint Microwave Distibution System) Débit numérique de 2,5 à 34 Mbps par voie hertzienne (2,4,8 ou 15 Mbps en pratique).

Nécessité d'une antenne de 50 cm pour 50 km et voie montante via le RTC (unidirectionnel).

![]() LES RESEAUX SANS FIL

LES RESEAUX SANS FIL

![]() WPAN (Wireless Personal Area Network)

WPAN (Wireless Personal Area Network)

![]() WLAN (Wireless Local Area Network)

WLAN (Wireless Local Area Network)

![]() WMAN (Wireless Metropolitan Area Network)

WMAN (Wireless Metropolitan Area Network)

WPAN : Technologie 802.15.1 Bluetooth Bande de fréquence des 2,4 Ghz, portée de 10 mètres, débit maximum de 1 Mbps.

WLAN : Wireless Fidelity

-Technologie WiFi 802.11.

Bande de fréquence des 2,4 Ghz, portée de 300 mètres, débit maximum entre 2 et 3 Mbps.

-Technologie WiFi 802.11b Débit maximum de 11 Mbps.

-Technologie WiFi 802.11g. Débit maximum de 54 Mbps, la plus répandue.

Lorsque vous paramétré votre Point d'accès en pont (bridge) ou point d'accès (Access Point) cela vous permettra de relayer votre débit WiFi sans déperdition de signal. Vous augmenterez le signal en passant d'une fréquence à 2.4GHz en 5GHz, vous pourrez ainsi augmenter les transferts de données !

Les avantages d’un nouveau point d’accès par rapport à un répéteur wifi :

- un point d’accès wifi peut être placé à l’endroit optimum pour une meilleure couverture, (en générale sur un point assez haut et en testant vous verrez que votre signal part ves le haut) alors qu’un répéteur doit être placé là où il capte encore le signal initial.

- Vous n'avez pas de perte de débit, voire un gain selon la qualité du votre matériel ou de votre émetteur.

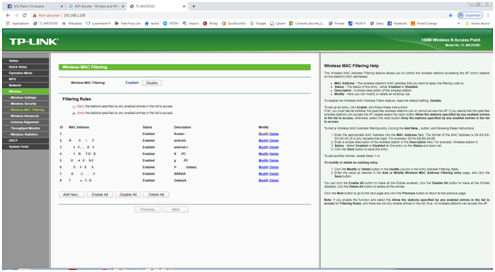

- C'est une installation qui peut être réalisée à moindre coût avec un routeur wifi relié à votre réseau cablé ainsi que votre Point d'accès "manageable". Il servira à amméliorer votre signal ou si vous utilisez un Pont (Bridge) à ségmenter votre réseau WiFi. En fonction de la surface sur laquelle il devra émettre (si la surface est immense, genre entrepôt) vous pourrez ségmenter par activités vos réseaux WiFi. Ainsi à l'aide d'un périphérique manageable vous pourrez sécuriser les échanges entre tous les objets connectés (Smartphones pour suivre l'activité, écrans, caméras, poste de travail) en gagnant en bande passante et vous pourrez bénéficier si vous savez paramétrer le filtrage des noms (à l'aide des DNS; principal et secondaire) des adresses IP et des adresses MAC ("Medium Access Control", adresse de l’interface dans les réseaux locaux) un maximum de connectivité beaucoup plus élévée qu'avec de simples boitiers répéteurs non "manageables".

À propos des ports TCP / UDP Le port TCP 1840 utilise le protocole de contrôle de transmission.TCP est l'un des principaux protocoles des réseaux TCP/IP. TCP est un protocole orienté connexion, il nécessite une négociation pour établir des communications de bout en bout. Ce n'est que lorsqu'une connexion est établie que les données de l'utilisateur peuvent être envoyées dans les deux sens via la connexion. Attention TCP garanti la livraison des paquets de données sur par exemple le port 1840 dans le même ordre dans lequel ils ont été envoyés. La communication garantie sur le port TCP 1840 est la principale différence entre TCP et UDP. Le port UDP 1840 ne garanti pas la communication comme TCP mais plutôt le transfert des datagrammes. UDP fournit un service peu fiable et les datagrammes peuvent arriver dupliqués, hors service ou manquants sans préavis. UDP pense que la vérification et la correction des erreurs ne sont ni nécessaires ni effectuées dans l'application, évitant ainsi la surcharge au niveau de l'interface réseau. UDP (User Datagram Protocol) est un protocole de la couche transport « minimal » orienté message (le protocole est documenté dans IETF RFC 768). Exemples d'applications qui utilisent souvent UDP: voix sur IP (VoIP), média en streaming et jeux multi-joueurs en temps réel. La plupart des applications Web utilisent UDP, par exemple le DNS (Domain Name System), le RIP (Routing Information Protocol), le DHCP (Dynamic Host Configuration Protocol), le SNMP (Simple Network Management Protocol).

Résumé rapide de TCP-et-UDP

- TCP: fiable, ordonné, lourd mais orienté connexion;

- UDP: datagrammes moins fiables, non ordonnés, légers, orienté transfert.

Voir: les ports utiles TCP et UDP pour clients et serveurs Windows

Lire: dépannage des ports alloués aux services sur serveurs Windows

Lire: Ports utilisés dans Configuration Manager

Il existe cependant des inconvénients :

- La nécessité de câbler votre maison ou votre entrepôt de prise réseau Ethernet ou fibre et faire appel à un éléctricien et cela même si vous utilisez le PoE - Paramétrage du routeur, point d'accès ou Pont(s) pour plusieurs sous réseau et mettre en oeuvre la sécurité des équipements WiFi par exemple doit être effectués par un technicien réseau pour la création de VLAN si vous avez au moins 1 ou 2 commutateur L2-3 connecté en RJ45 ou PoE. Vous pourrez optimiser le signal en créant des Vlans par services pour la norme 802.1Q et sécuriser votre réseau Wifi.

EXEMPLE D'ACCESS POINT-PONT WIFI-VLAN

Sous réseaux contre VLAN explications avancées (en anglais)

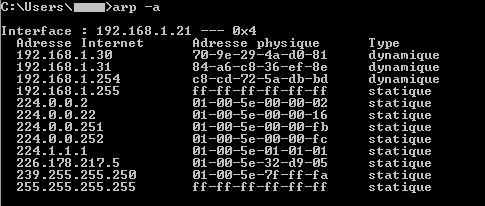

Table ARP et filtrage par adresses Mac Nv2 (adressage physique unique des cartes réseaux)

Pour trouver à quelle adresse IP correspond une adresse Ethernet, on peut recourir à la cmd arp suivi

de l’adresse IP dont on souhaite connaitre la correspondance :

Exemple : pour l’adresse interne 192.168.1.5

arp –a 192.168.1.5

Interface : 192.168.1.5 --- 0x5

Adresse Internet Adresse Physique Type

192.168.1.5 00:54:BC:17:14:6E dynamique

Pour voir votre table ARP en ligne de commandes

C:\Windows\system32\arp -a

On peut utiliser l'option "-N" sous Windows pour observer la connexion sur l'adresse IP précisée dans la requête:

arp -a -N 172.16.1.50

Pour vider le cache de la table ARP

arp -d

Quelques outils à tester et documents à lire

La liste ci-dessous, qui n'est pas, et de loin exhaustive, présente succinctement quelques outils et documents généralement utilisés par les FAI (Fournisseurs d'Accès Internet).

•nmap : http://www.insecure.org/nmap/

•hping : http://www.hping.org/

•firewalk : http://www.packetfactory.net/projects/firewalk/

•xprobe : http://www.sys-security.com/html/projects/X.html

•syslog-ng : http://www.balabit.hu/en/downloads/syslog-ng/

•msyslog : http://www.core-sdi.com/download/download1.html

•UCD-SNMP : http://ucd-snmp.ucdavis.edu/

•NCAT (Network Config Audit Tool) et RAT (Router Audit Tool) : http://ncat.sourceforge.net/

Ces deux outils vous permettent de valider la configuration de vos équipements par rapport à un modèle. Un fichier contenant les règles (basées sur les documents de la NSA, de Rob Thomas et de Cisco – voir ci-dessous) est également livré.

• Rancid (Really Awesome New Cisco confIg Differ) : http://www.shrubbery.net/rancid/

Rancid utilise CVS (http://www.cvshome.org/) et permet de stocker de manière centralisée les configurations logicielles et matérielles des équipements ainsi que d'automatiser certaines tâches administratives.

• Pancho : http://pancho.lunarmedia.net/

Pancho permet d'effectuer des modifications sur un ensemble d'équipements et de stocker leur configuration de façon centralisée.

• Cisco Flash Reader : ftp://ftp.bbc.co.uk/pub/ciscoflash/

Ciscoflash permet de lire les cartes Flash contenant un système de fichier au format Cisco depuis un PC disposant d'un port PCMCIA.

• Cricket : http://cricket.sourceforge.net/

Cricket utilise RRDtool ( http://www.rrdtool.org/) pour stocker et afficher des statistiques collectées via SNMP.

Conclusion

Un routeur ou un commutateur sont des équipements proches d'un serveur équipés d'un système d'exploitation. Il convient donc de le sécuriser et de le gérer de façon plus ou moins identique. De plus il n'est pas possible de contrôler tout ce qu'il se passe sur l'équipement car il n'est pas possible d'installer d'autres programmes ou d'intervenir sur son fonctionnement interne.

La fonction principale d'un équipement de type routeur ou commutateur est de « router » et de « faire suivre » (« forwarder » ou « switcher ») le trafic aussi rapidement que possible, en évitant pertes, congestions et gigue. Filtrer le trafic (filtrage par ACLs, TCP Intercept, NBAR (Network Based Application Recognition)) est une fonctionnalité additionnelle qui détourne l'équipement de sa vocation première, qui répond à certains besoins, mais engendre malheureusement souvent un faux sentiment de sécurité.

La virtualisation par analogie correspond à une "couche d'abstraction logicielle" capable décupler le matériel physique d'un serveur puissant pour "émuler" de nouveau composants virtuels. Cela assure une meilleure utilisation par répartition des ressources et une plus grande souplesse avec le load balancing en limitant les coûts d'exploitation. Plusieurs Machines Virtuelles dotées de systèmes d'exploitation hétérogènes peuvent fonctionner sur gros un serveur virtuel hôte doté de ressources importantes, de manière indépendante, "côte à côte". Les Machines Virtuelles sont "encapsulées" dans des fichiers de configuration avec des disques durs ayant comme extension VMDK, VHD, etc. (.vmdk est le format historique VMWare, .vdi est le format utilisé par Oracle, .vhd est le format historique de Microsoft).Chaque Machine Virtuelle possède son propre "sous-ensemble matériel" réparti par l'hyperviseur. Le système hôte (serveur privé virtuel) alloue un ensemble de matériel homogène et normalisé en fonction de la puissance des composants matériels. L'hyperviseur permet d'allouer dynamiquement des ressources en fonction des besoins. Cela permet d'enregistrer, de copier et de provisionner rapidement des instantannés (snapshots). De fait, des systèmes complets peuvent être transférés d'une VM vers une autre pour une maintenance sans interruption de services. Les clusters de serveurs virtuels externalisés dans le Cloud peuvent être dotés pour l'exemple de 256Go de mémoire vive et de disques SATA de grandes capacités et permettre d'assurer l'équilibrage de charges (load balancing), de répartir les serveurs (Serveur Web, AD DS, DNS, etc.), de consolider en continu votre infrastructure et de faire face à un arrêt de service instantané avec la restauration à chaud.

VMware VSphere ESXi

Installation de VMware ESXi 6.7

La virtualisation des serveurs associé à l'offre des services Cloud permettent de créer des infrastructures externalisées et d'émuler la topologie réseau pour contrôler le transfert des données pour des environnements complexes et assurer le transfert des flux entre "periphériques" réseau. Avec le SDN vous pouvez gérer votre réseau, allouer de la passante, répartir et équilibrer la charge réseau, relier vos sites distants, créer un noeud de secours, assurer vos sauvegardes ou faire face à un arrêt de services avec des services redondants ou restaurer vos serveurs physiques et virtuels avec un logiciel Bare Metal. Les liens vers un fournisseur de service Internet (ISP ou FAI) et l'interface de gestion permettent de béneficier de plusieurs fonctionnalités comme par exemple ; l'accès à un des serveurs, au réseau avec le SDN, l'accés à vos sites et succursales distantes. A l'instar de MPLS, ces possibilités ne sont pas nouvelles, mais depuis plus de 15 ans et l'apparition du SDN et SD-WAN avec l'API sur laquelle est construite l'application d'interface; du contrôleur et données de routage et de commutation aux transferts des flux, il ne s'agit plus d'innovation, mais d'une métamorphose du secteur des réseaux et télécommunications.

La virtualisation des fonctions réseau avec NFV (Network Fonctionnig Virtualisation) désigne le remplacement du matériel des "appliances" réseaux par des machines virtuelles qui exécutent des logiciels et des processus sous le contrôle d’un hyperviseur. Le (Software Define Networking) ou SDN est un réseau défini par logiciel consistant à séparer la couche de gestion des flux de la couche des données transmise au réseau. L'objectif de cette dissociation est de créer un réseau centralisé et programmable. Ces implémentations utilisent des plate-formes virtuelles de gestion basées sur un logiciel pour le multi-Cloud (VMware NSX) afin d'assurer la sécurité ainsi que les flux de fonctionnement entre vos sites locaux et distants chez plusieurs fournisseurs d'accès.

SDN et NFV

Ces deux approches (NFV et SDN) reposent sur la virtualisation et l'abstraction du réseau. En revanche, leur manière de séparer les fonctions et de dissocier les ressources diffère. La SDN sépare les fonctions de mise en réseau des fonctions de contrôle du réseau, dans le but de centraliser la gestion et la programmation du réseau. La NFV permet de dissocier les fonctions réseau du matériel. Elle fournit l'infrastructure sur laquelle la SDN s'exécute. "Fabriques Ethernet" sous entend des réseaux soumis à la technologie Ethernet, composé d'un ensemble de câbles RJ45 de catégories récente, d'un routeur et d'un ou plusieur switch en fonction de vos objectifs. Vous pouvez associer NFV et SDN sur du matériel standard. Avec ces deux approches, vous pourrez créer une architecture réseau flexible et programmable, qui utilise les ressources plus éfficacement, voire automatiquement.

L' approche matérielle et logicielle intégrés (Cisco ACI) permet d'être utilisée dans les datacenters pour les clients qui veulent des solutions réseaux plus flexibles et plus facilement securisées que des architectures réseaux traditionnelles. Le SDN peut également se décliner en sous-catégories, LAN pour Réseau local comme le réseau étendu WAN (Wide Area Network) défini par logiciel. Le SDN avec d'autres approches telles que NFV ou NSX peuvent également servir à segmenter le trafic pour accroître la sécurité.

Lire : Mise en réseau logicielle (SDN) et virtualisation des fonctions réseau (NFV)

Lire: F5 exploite les API des clouds pour connecter les différents réseaux

Avec la virtualisation des systèmes, des applications pour terminaux mobiles et les services Cloud: Software as a Service, Platform as a Service, Infrastructure as a Service vous pouvez bénéficier de possibilités bien plus étendues que par le passé. Démontrer l'intêret du Cloud est largement abordé sur Internet. Nous pouvons citer; la virtualisation du stockage, la gestion des services, l'accès aux applications dédiées, IDE, workflow, Middleware, groupware, partages. Comme avec le VDI qui assure un déport d'affichage avec ou sans agent qui permet d'utiliser un VPN pour l'accès à distance à votre PC en passant par une connexion IPSec encryptée pour travailler comme çi vous étiez au bureau. La concurrence ne manque pas dans ces domaines comme pour les protocoles de déport d’affichage. La plupart des utilisateurs du VDI ont recours à ICA ou HDX de Citrix, à RDP ou RemoteFX de Microsoft, ou encore à Blast Extreme de VMware, voire à PCoIP.

Une entreprise qui souscrit un abonnement auprès d’Amazon (AWS), avec l'exemple de services qui stockent et gèrent vos données personnelles en SaaS ne paie "en principe" que les fonctionalités et la consommation réelle. Un engagement à nuancer... Si vous êtes en quête d'une solutions plus accéssible, vous aurez plutôt intérêt à privilégier les offres de "brokers" moins chers financièrement. L'analyse des coûts avec un Retour sur Investissement avantageux offre plus de souplesse sur une offre SaaS. La facturation des VM, du stockage, de la charge processeurs, des scripts avec les temps d'utilisation, ou des échanges de données réseau imposent de bien comprendre la manière dont sont facturés les servives Cloud.

Les offres comme celle de Palo Alto propose un SD-WAN avec l'accès à une interface permettant de bénéficier d'un tableau de bord afin de vérifier la santé des terminaux, applications, réseaux et politiques de sécurité. Grâce à cette interface et aux possibilités de requêtes sur les périphériques réseau, les administrateurs peuvent isoler les problèmes plus rapidement et l'intégration native avec les principales solutions de gestion des services IT (IT Service Management, ITSM) pour automatiser le processus de gestion des incidents de bout en bout.

Il est donc particulièrement utile de bien comprendre la manière dont sont facturés les servives Cloud. Vous devez respecter les codes de bonnes pratiques et quant à votre fournisseur Cloud, il s'engage contractuellement à respecter le RGPD.

Lire sur L'usine digitale: Bonnes pratiques pour optimiser vos coûts associés au cloud

Maitrise des "vrais couts" du cloud public: Un enjeu important pour les entreprises

Consommation d’un data center :tout ce qu’il faut savoir pour limiter les dépenses

Cela, afin de mieux comprendre la métamorphose actuelle et les enjeux futurs avec le numérique, plus sécurisé, basé sur des connexions privés virtuelles et des interfaces applicatives, l'exécution du SD-WAN dans des centres de colocation permet au personnel de succursales d'accéder en toute transparence et en toute sécurité aux applications et aux données résidant sur les plates-formes Cloud telles que AWS, Azure, Google, etc. Nombreuses se tournent vers de nouvelles solutions pour continuer à répondre aux exigences imposées par les avancées technologiques et optimiser le retour sur investissement. A l'instar du MPLS le marché du SD-WAN n'est pas plus difficile à aborder. En revanche il simplifie la vision et la gestion de votre réseau pour mieux s'adapter à vos besoins et aux attentes de vos clients.

LE STOCKAGE ET L'ENCADREMENT DES FOURNISSEURS

Avec les années 90, le prix du stockage a tellement baissé qu'aujourd’hui, le coût du Go sur des disques durs "traditionnels ou mécaniques" de types SATA (seuls les contrôleurs et la connectique changent) se situe en fonction de la marque à quelques centimes d'Euros le Go. C'est plus cher pour le SCSI, mais cela met le prix d'un disque dur SATA de bonne facture de 18To à moins de 30€ le To. Comme exemple: un disque dur Western Digital Gold SATA de 18To, en 3.5 pouces, avec 6Gb/s (vitesse de bande passante d'interface), 512MB (mémoire EEPROM) à 549,38€. Un disque dur SATA pour particulier de plus petite capacité par exemple un Seagate Exos 7E8 de 3.5' (pouces) de 8To avec une vitesse de rotation du plateau à 7200RPM (rotation minute), 6Gb/s de transfert (bande passante d'interface) et 256MB (mémoire EEPROM) à moins de 200€. En revanche, le prix du Gigaoctet pour les disques SSD S-ATA 3, avait reculé d'environ 30 % entre 2014 et 2016. Sur quatre ans, la baisse avait atteint environ 54%. Actuellement le prix du Go d'un disque SSD Samsung de 500Go est descendu à presque la moitié, soit plus près des 30cts que des 70cts d'euro le Go, cela malgré d'importantes disparités en fonction de la capacité, du modèle et de la marque. La baisse des prix du stockage bénéficie surtout aux fournisseurs ainsi qu'aux offres de stockage et de services. Le Cloud a un coût et celui-ci se chiffre autant en terme de consommation d'énergie qu'en terme de prix de stockage et de gestion-traitement des données même si ce dernier est largement optimisé avec les hyperviseurs. Lire sur 45secondes.fr

En 2022, les disques durs des datacenters peuvent gérer jusqu'à 26 TB (soit 26 000 GB) de données. Entre 2021 et 2022, les dispositifs de stockage se sont mis à gérer 6 000 GB de plus soit 32TB. Avec ce volume de stockage plus conséquent, les entreprises comme les utilisateurs pourront stocker davantage d'informations. Ceci engendrera une transmission de données encore plus importante pour la fibre et les antennes 5G

L'inventivité et l'ingéniosité ne sont pas en restedans ce domaine. Pour donner un exemple dans le cadre du stockage des données, certains chercheurs abordent une nouvelle façon de stocker des données à partir d’ADN synthétisé de façon chimique pour lequel les scientifiques construisent des séquences qui ne comportent pas de gène car nous ne sommes pas sur de la biologie du vivant, mais sur de la synthèse chimique. Pour la conservation, on insère l’ADN dans une mini capsule métallique, (développée actuellement par la société Imagene.) Ces mini capsules peuvent stocker des millions de brins d’ADN (donc de données) car celui-ci est très compact. En théorie, une seule de ces capsules pourrait contenir l’équivalent d’un data center. On peut donc imaginer les gains énergétiques, mais également d’espace sur le territoire que ce type de recherche pourrait apporter.

Avec des engagements de baisse des coûts.

Dans un contexte de tiraillement entre,

![]() La nécessité d'être innovant pour anticiper les besoins et déployer des services,

La nécessité d'être innovant pour anticiper les besoins et déployer des services,

![]() La nécessité d'évoluer tout en assurant la conformité des systèmes,

La nécessité d'évoluer tout en assurant la conformité des systèmes,

![]() La nécessité d'optimiser les coûts...

La nécessité d'optimiser les coûts...

Une amélioration de la productivité.

![]() En optimisant les services d'administration, de support, de supervision avec le Cloud

En optimisant les services d'administration, de support, de supervision avec le Cloud

![]() En fournissant un service de retour d'expérience et de qualité (workflow, groupware),

En fournissant un service de retour d'expérience et de qualité (workflow, groupware),

![]() En sécurisant votre réseau avec la segmentation et accès sécurisés (VLAN, VPN, IPSec, SSL-SSH, IDS, SD-WAN)

En sécurisant votre réseau avec la segmentation et accès sécurisés (VLAN, VPN, IPSec, SSL-SSH, IDS, SD-WAN)

![]() En assurant la mise en oeuvre d'un Plan de Retour d'Activité éprouvé (sur serveur avec solution locale et sur serveurs virtuels en mode hybride).

En assurant la mise en oeuvre d'un Plan de Retour d'Activité éprouvé (sur serveur avec solution locale et sur serveurs virtuels en mode hybride).

LA CONSOMMATION D'ENERGIE ET LE NUMERIQUE

Une étude de l'Union française de l'électricité (UFE), montrait que la consommation des Centres de Données s'élevait à environ 3TWh en 2015... Soit l'équivalent de la consommation électrique d'une ville comme Lyon. En 2021, la capacité de stockage des centres de données devait être multipliée par 4, selon une Étude de Cisco. Un centre de données "hyperscale" qui dépend souvent d’une architecture de serveurs virtuels doté de plusieurs centaines de m² d'armoires de baies avec disques rackés, est passé de 338 fin 2016 à 628 en 2021 soit près du double en 6 ans. Mais cela correspond seulement à 53% du nombre total des centres de données. Nous sommes tous concernés par ce problème d'énergie qui va augmentant, même s'il cela reste difficile à concretiser pour le commun des mortels. Lire sur le site "fournisseur-energie.com", comment réduire la pollution numérique. Alors qu'on associe bien souvent le Cloud à des engagements de baisse des coûts...

Cependant les critiques du Cloud avancent, "semble t-il", deux arguments de poids; La consommation d'énergie et la facturation de l'usage attribué aux services "hébergés" (avec un risque très faible de perdre "accidentiellement" la gouvernance et la pérénité du traitement de vos données). Raisons pour lesquelles les prestataires insistent pour que vous appliquiez "Les codes de bonnes pratiques et de bonnes conduites". Le choix du prestataire est donc déterminant. Lire le document de la CNIL: Recommandations pour les entreprises qui envisagent de souscrire à des services de Cloud computing.

La dépendance en énergie, phénomène exponentiel et les coûts fixes attribués par les "fournisseurs" dans le Cloud font que le traitement des données pour des applications comme avec SaaS sont facturées à l’usage. Une entreprise qui souscrit un abonnement auprès de fournisseurs tels que Amazon (AWS), Microsoft (Azure), Google (GCP), n'appliquent en théorie une facturation que pour la consommation réelle. L'hébergement personnalisé sur mesure, permet de facturer uniquement ce que vous utilisez. Vous n'avez pas besoin de payer pour des ressources supplémentaires, tant que cette nécessité s'impose au bon fonctionnement des services alloués. Cela est une promesse qui reste à nuancer au quotidien.

Il convient donc aux entreprises de bien étudier les offres, de bien lire les contrats et de s'en remettre aux fournisseurs pour avoir le plus d'informations techniques et tarifaires, tant pour ce qui concerne les VPS, que les services, ou encore des solutions SD-WAN pour équilibrer les charges réseau. Même si la conccurence est forte il convient de bien étudier les offres de services. Si vous êtes en quête d'une solutions plus personnalisée, d’un accompagnement dans votre projet, vous aurez plutôt intérêt à privilégier un prestataire qui pourra vous faire bénéficier d'un support éfficace. Concernant les offres de "brokers", leurs missions est de proposer les mêmes offres de services plus accéssibles "financièrement". Pour chaques modes de Cloud "public, privé ou hybride" un environnement hybride correspondra à une approche plus pragmatique car les entreprises ont investis dans leur infrastructure serveurs. Utiliser un Cloud hybride ou privé pour les applications et services indispensables au bon fonctionnement de la société apportera une solution semble t'il plus adapté.

LA VIRTUALISATION DE SERVEURS AVEC CLIENTS LEGERS

VMware vSphere ESX, ThinApp et Citrix Virtual Apps

VMware ThinApp, Citrix Virtual Apps proposent aux entreprises des méthodes de déploiements rapides, d'utilisation à distance et de migration simplifiée d’applications.

Installer Windows server 2022 avec SysPrep et Powershell

Créer des packages applicatifs portables avec WMware Thin

Tentez de comparer l'expérience utilisateur Citrix XenApp vs VMware Horizon View

Citrix installation storefront version 2203 sur DaaS

![]() Lire: VMware Horizon View et Citrix Receiver du client léger Wyse Windows Embedded ou "Embarqué"

Lire: VMware Horizon View et Citrix Receiver du client léger Wyse Windows Embedded ou "Embarqué"

![]() Lire Déployer Citrix sur Azure VMware

Lire Déployer Citrix sur Azure VMware

![]() Lire sur Microsoft les spécificités d'un profil itinérant ou roaming profil

Lire sur Microsoft les spécificités d'un profil itinérant ou roaming profil

Des réponses aux besoins en constante évolution

Avec un bon suivi, associé à la redondance, à l'équilibrage ou aux fermes de serveurs (datacenter ou centres de données), à la virtualisation et aux accès réseau SDN, il devient possible d'optimiser la disponibilité, même pour les services les plus exposés. L'évolution des disques SCSI, SATA, du réseau et des connexions plus rapides du type Giga Ethernet, Fibre channel, sans oublier la virtualisation de serveurs, les instantanés effectués à partir d'un système virtualisé ou VPS sont plus faciles à exécuter. Le processus d'équilibrage et de répartition des charges devient plus souple à éffectuer. Il en va de même pour la volumétrie du stockage avec la fibre et le iSCSI plus abordable. Les PRA (Plans de Reprise d'Activité) ne représentent plus un défi. Donc, à moins de bénéficier d'une infrastructure redondante, partiellement ou totalement virtualisée et de basculer d'une unité (groupement de baies) à une autre dans un environnement hybride, la répartition des charges est optimisée. Les procédures de sauvegarde-restauration deviennent avec le bare metal et la virtualisation plus efficaces sur le Cloud et si votre choix se porte aussi sur un serveur de sauvegarde local à chaud ou effectuer une sauvegarde effectué dans le cloud.

Le Cloud avec les évolutions des services permet avec le Desktop as a Service de déporter les applicatifs avec un accès sécurisé vers votre bureau. Citrix utilise "Receiver" qui est un plugin permettant de se connecter à l'interface du serveur Web qui intègre les applications ou il est possible de se connecter via l'agent Citrix actuel "Secure Access" (historiquement agent ICA) pour un accès direct au profil itinérant de l'utilisateur. Il devient alors possible dans la mesure ou la sécurité est bien respectée, de se partager le travail à l'aide d'un Groupe de travail. Vous pouvez implémenter un Groupware Microsoft SharePoint sur IIS et SQL serveur qui permettra de mettre à disposition des utilisateurs une plateforme applicative pour collaborer avec Office 360 et travailler à distance (en mode connecté ou déconnecté). Vous devrez choisir le "mode" de Cloud à utiliser (hybride, public ou privé). Comme avec le VDI, vos applicatifs sont accéssibles à distance sans être installées sur votre PC. Microsoft a déjà commencé à déployer son service Office 365, qui propose des ordinateurs personnels virtuels fonctionnant sous Windows 10-11 et leurs couches de virtualisation. Le service vous donne accès à un ordinateur Windows en cloud qui fonctionne exactement comme un ordinateur physique. L'ordinateur virtuel peut être diffusé sur le périphérique de votre choix. En tant que client ou machine virtuelle vous accédez aux applications qui par analogie sont "streamées" sur votre PC. Lorsque vous ouvrez Sharepoint pour collaborer avec Office 365 ou toutes autres applications vous le ferez à partir du serveur virtuel distant et vous pourrez travailler à plusieurs sur un planning ou un ordonnanceur. Avec le Software Define Networking, les serveurs, mais aussi composants ou périphériques réseaux sont externalisés sur une couche applicative et cela donne une vision nouvelle du réseau avec un GUI et le Cisco DNA Center qui peut s'avérer très riche en informations et apparaître bien plus complet. Les lignes de commandes ou command line interface restent cependant importantes, voire éssentielles à connaitre...

Cependant, vous devrez comme tous bons techniciens, aborder les nouveautés et subtilités des réseaux et leur évolution (Routage, réseau commuté, pare-feux, ACL's, virtualisation, VLAN, VPN, SDN ou SD-WAN) et redoubler d'efforts pour se mettre à la page afin de comprendre les technologies qui se développent plus ou moins rapidement.

Comment installer Citrix Secure Private Access service pour le Cloud Citrix

VMWare et réseau virtuel

VSwitch et VSphere 6.7

Le réseau virtuel

Voir sur Software Define Access et DNA Center de Cisco

Nouvelle génération de Wan avec Cisco Secure SD-WAN

Déploiement ou installation de VMware SD-WAN Orchestrator dans l'environnement vSphere

Agent et API (Programing Interface) ?

Introduction à Ansible

AWS automation avec Ansible en 3 parties (part1)

Déployer le loadbalancer F5 sur AWS en utilisant Terraform et VAULT

Manager Vault avec Terrraform

Du on-premise conçu pour l'hybride

De plus en plus, les systèmes "on-premise" sont conçus pour le cloud hybride (Infrastructure hébergée et maintenue par l'informatique de l'entreprise avec des services "sensibles" externalisés sur le Cloud). SQL Server 2016 construit un cloud directement dans le serveur, et un nombre croissant de services "d'orchestration" font au plus simple pour migrer les machines virtuelles dans le cloud quand vous avez besoin de plus de capacité.

Si vous utilisez l'appliance de stockage StorSimple de Microsoft, vous obtenez un réseau de zone de stockage "infini". Il ressemble à un SAN pour votre infrastructure sur site, mais de la même manière que la déduplication, la compression et la hiérarchisation de vos données, il sauvegarde automatiquement les clichés et les données froides sur le cloud de votre choix (Azure, Amazon S3 ou OpenStack). Les données sont cryptées et vous pouvez vous connecter à l'aide d'ExpressRoute, mais vous déplacez des données vers le cloud sans intervention humaine. Cette automatisation et cette connexion transparente rendent faciles le déplacement des données et des charges de travail vers et à partir du cloud sans que personne ne prenne une décision spécifique à chaque fois. Et cela signifie que vous devez avoir votre politique de sécurité clairement définie à l'avance, et appliquée automatiquement.

StorSimple - Présentation de la migration

LE CLOUD ET SES SERVICES

Lire: Que sont les clouds publics, privés et hybrides pour services IaaS, PaaS, SaaS?

Sauvegarder et restaurer VMWare ESXi sur une nouvelle machine hôte

Créer un snapshot (instantané) avec VMWare

GESTION DES CONFIGURATIONS DES IOS

Il est également possible de faire télécharger automatiquement en cas de crash et à des fins d'analyse, une copie de la mémoire (et donc des différents processus actifs au moment du crash et de leur état). Dans l'exemple ci-dessous un fichier "core" est copié via FTP ou TFTP sur un serveur.

Sauvegarder la configuration du routeur ou commutateur

Utiliser la commande de la CLI

#copy running-config startup-config

Utilisation de Telnet et SSH pour configuration IOS