sabotage du réseau Internet en France Lire sur 20minutes

ChatGPT est basé sur un modèle de LLM (Large Language Model), une sorte de réseau de neurones spécifique au traitement du langage naturel qui est capable de digérer des sommes astronomiques de contenus et de produire des contenus par association et prédiction.

Les modèles sont entraînés et renforcés par les retours d’utilisateurs. Le cœur de ChatGPT n’est pas basé sur une base de données. Il n’y a pas de base de données qui stockerait toutes les informations

- Côté software : ChatGPT repose sur des frameworks d’apprentissage (deep learning) comme PyTorch ou TensorFlow. Ces outils permettent de monter et déployer les modèles IA classiques. Des composants supplémentaires pour entraîner les modèles et générer des textes viennent en surcouche.

- Côté hardware back : Dans la tambouille interne de ChatGPT, OpenAI utiliser des clusters de serveurs avec des processeurs et des processeurs spécialisés (GPU / TPU) dont l’architecture convient parfaitement pour exécuter rapidement les algorithmes d’IA. Les données sont stockées sur des NAS et des disques durs SSD à accès rapide.

- Côté hardware front : Pour délivrer les résultats en quasi temps-réel aux utilisateurs, ChatGPT se repose sur des serveurs et un environnement cloud permettant la montée en charge.

[23-05-24] Bing, le moteur de recherche de Microsoft a dysfonctionné pendant plusieurs heures, jeudi en Europe. Il était impossible d'effectuer des recherches. Cela a également affecté l'API de Bing, laissant sous entendre que d'autres services qui dépendent de l'API pourraient ne pas fonctionner correctement (A suivre...).

Histoire de plomber l'ambiance, l'ancien PDG de Google Eric Schmidt, annonce une "catastrophe planétaire" à cause de l'IA et de son évolution...La concurrence fait rage. Lire sur Numérama. Plus inquiétant lire sur Slate

Après le rachat de Computer Associates c'est au tour de VMware d'être racheté par Broadcom qui avec son PDG "Hock Tan" tranche dans les effectifs, avec des mesures drastriques. Lire sur Lemondeinformatique

La police peut identifier les téléphones et les IP sur Telegram. Lire sur Zataz

Le 18 septembre 2023- Un problème est survenu sur LinkedIn qui est en panne...

Le tribunal judiciaire de Paris a ordonné aux FAI de bloquer plusieurs adresses liées à Uptobox pendant dix-huit mois. La majorité des films et séries accessibles depuis cet hébergeur renverrait à des œuvres piratées ou diffusées sans autorisation. Lire sur 01net.com

Les attaques contre VMware Aria Operations for Network se multiplient: Lire sur réseaux et télecoms

Google corrige la nouvelle faille zero-day de Chrome (Un Exploit de plus dans les limbes du web)

Les white-box sont-elles l'avenir de la commutation réseau ? Lire le dossier

Des pirates s’attaquent à la Cour Internationale de Justice : lire sur Zataz

La prise en charge de Windows 8.1 prendra fin le 10 janvier 2023: Lire sur Microsoft

Attention aux vols de comptes WhatsApp avec l'application YoWhatsApp non officielle...Lire sur ITconnect

Le site de Tor est bloqué en Russie, la lutte contre le navigateur anonyme continue. Lire sur Numerama

Le site cybermalveillance.gouv.fr permet de vérifier les actualités dans ce domaine.

[06-12-21] - VPN gratuits : doit-on se méfier et quelles alternatives adopter ? Lire CNET

[06-10-21] - Le Barreau de Charleroi piraté avec menaces de revente des données-Lire sur Zataz

[30-09-21] - Sécuriser son VPN selon la NSA - Lire

Le firewall Chinois chargé de censurer internet avec ses 311.000 sites bloqués. Lire sur numerama

Microsoft publie le 06-07-21 un correctif d'urgence- PrintNightmare Lire sur M$ traduit de l'anglais

10 millions en Ethers sur une clef USB – Faites-vous partie des victimes de cette escroquerie crypto britannique ? Lire sur le JournalduCoin

Le firewall Chinois chargé de censurer internet avec plus de 300.000 sites bloqués. Lire sur numerama

Microsoft publie le 06-07-21 un correctif d'urgence- PrintNightmare Lire sur M$ traduit de l'anglais

Microsoft dévoile son système d’exploitation Windows 11. Lire

John McAfee, retrouvé mort en prison. Lire sur Libération

Windows 10 maintenant installé sur plus de 1,3 milliard d'appareils, rien que ça ;-). Softpedia

Pourquoi est-ce vraiment grave de réutiliser votre mot de passe sur plusieurs comptes. Numerama

OVH subit un nouvel incendie sur son data center de Strasbourg Le prestataire d'accès a dû interrompre provisoirement ses opérations de remise en route et couper l'alimentation électrique de son data center. Un dégagement de fumée avait été repéré. Lire sur Numerama

Le site de l’entreprise OVH à Strasbourg touché par un "important" incendie.Lire

Au Cameroun, le boom des « WhatsApp » locaux. Lire

Comment savoir si un site relève vos empreintes digitales (du navigateur) Kaspersky

Flash player a disparu en un clin d'oeil: lire sur le site Kaspersky

Adobe a décidé de mettre un terme à Flash Player et choisi le 31 décembre 2020. Lire sur Adobe

FireEye compromis dans une attaque parrainée par l'État Numerama

Le sous-système Windows pour Linux WSL s'accompagne du support des interfaces graphiques d'applications et apporte l'accès aux systèmes de fichiers Linux non pris en charge nativement par Windows. Lire sur développez.com

L'opération DirupTor a été menée. Elle a permis l'arrestation de 179 personnes sur le Dark Web. Lire sur GNT

Déploiement de la 5G en France et dans le monde : aspects techniques et sanitaires. Lire et télécharger le document en pdf

Le future de le 5G dans le monde (version anglaise de juillet 2020)

Windows 10 et Flash Player. Notification d’alerte débarque pour Edge et Iexplorer

Le 17-09-2020 - Le cycle perpétuel des patchs continu... déployement d'une nouvelle mise à jour cumulative qui corrige "de nombreux bugs"... Lire sur Frandroid

Prix du Bitcoin: 41 000$ en 2020 ? 100 000$ en 2021 ? Qui peut prédire. Lire sur cryptonews.com

44 intellectuels pour penser le numérique -remise en perspective. Lire sur France Culture

Le 04-09-2020-Au Royaume-Uni, une enquête révèle l’ampleur des "faux avis" sur Amazon. lire

Sido 2020 c'est à Lyon => ICI

Orange s'allie à Google Cloud pour développer des services d'edge computing Lire sur Usine digitale

Le Conseil Départemental d'Eure-et-Loir victime d'une "cyberattaque" Lire sur Usine-digitale

Microsoft ajoute l'intégration de l'explorateur de fichiers au sous-système Windows pour Linux

PowerShell Windows-terminal-preview-v0-9-release

Juin 2020 iOS 14: Apple dévoile ses fonctionnalités de domotique pour la maison ! Lire sur mcetv.fr

Super site de météo pour Paris => www.meteo-paris.com

Ransomware : la Métropole Aix-Marseille victime d'une cyber-attaque par ransomware

Lire sur 20minutes

Compresser de manière transparente vos fichiers sous Windows pour gagner de la place mais aussi de la performance ! Lire

Sur Google, on trouve en un clic des milliers de numéros français liés à WhatsApp. Google, Bing et d'autres moteurs de recherche indexent des liens d'invitation publique de la messagerie chiffrée WhatsApp, qui permettent à n'importe qui de rejoindre de nombreuses conversations et d'avoir ainsi accès à des milliers de numéros de téléphone. Numerama a pu retrouver l'identité de plusieurs personnalités publiques. Depuis le rachat par Facebook les métiers interfèrent dans la bonne tenue de la sécurité ! A moins que Google l'indexeur des contenus soit à la manoeuvre... Lire sur Numerama, ainsi que sur futura-sciences.com

L'inventeur du copier-coller, Larry Tesler, est mort. Lire

Contrôler les données récoltées et partagées par Facebook. Mis à jour le 11 fev 2020.

Lire sur le site CCM

Windows Terminal Preview v0.9 Release La version v0.9 du terminal Windows est arrivée ! Il s'agit de la dernière version du Terminal qui inclura de nouvelles fonctionnalités avant la sortie de la v1. Vous pouvez télécharger le terminal Windows à partir du Microsoft Store ou de la page des versions de GitHub . Plongeons dans les nouveautés!

Journée de la Protection des Données. Ce 28 janvier 2020, c’est la Journée de la Protection des Données, une journée de sensibilisation à l’importance de la protection des informations personnelles en ligne. Nous profitons de l’occasion pour examiner ce qu’est la confidentialité des données, pourquoi elle est importante, comment vos données pourraient être compromises et ce que vous pouvez faire pour vous protéger. Lire du Gandi.net

Les utilisateurs de la 4 & 5G voient une disponibilité supérieure avec des vitesses de téléchargement beaucoup plus rapides dans les zones urbaines et rurales => Lire en anglais sur le site OPenSignal le 12 Décembre 2019

Attention aux fleeceware en voulant faire des économies vous risquez de vous retrouver piégé avec un paiement automatisé => site Kaspersky (le 14 Nov 2019)

Android 10 vs iOS 13 : lequel est le plus sécurisé ? Lire sur Cnetfrance

Plus de 20.000.000 des utilisateurs de Chrome sont Victimes de Faux Ad Blockers:

Voilà l'action d 'un faux Adblock

1. Il cache du code malveillant dans une bibliothèque javascript bien connue (jQuery).

2. Ce code renvoie à leur serveur des informations sur certains des sites Web que vous visitez.

3. Il reçoit les commandes du serveur distant du centre de commande. Afin d'éviter la détection, ces commandes sont cachées dans une image d'apparence inoffensive.

4. Ces commandes sont des scripts qui sont ensuite exécutés dans le contexte privilégié ("page d'arrière-plan" de l'extension) et peuvent modifier le comportement de votre navigateur de n'importe quelle manière.

Fondamentalement, il s'agit d'un botnet composé de navigateurs infectés par les fausses extensions adblock. Le navigateur fait tout ce que le propriétaire du serveur du centre de commande lui ordonne de faire.

Liste des principales menaces en 2019

AdRemover for Google Chrome™ (10M+ users)

uBlock Plus (8M+ users)

Adblock Pro (2M+ users)

HD for YouTube™ (400K+ users)

Webutation (30K+ users)

Ces extensions ont été signalés à Google. Espérons qu'ils seront bientôt supprimés.

Lire sur le site de AdGuard en anglais

Le juge refuse à Assange un délai supplémentaire dans la procédure d'extradition vers les Etats-Unis. Lire la suite le 21 octobre 2019.

Microsoft en a surpris plus d'un dans la communauté des développeurs Linux ces dernières années. Les surprises incluent des nouvelles comme l'ajout du shell Bash à Windows, celui d'OpenSSH natif à Windows 10 ou encore l'inclusion de distributions Linux à sa boutique d'applications. Aux dernières nouvelles, la firme de Redmond entend aller plus loin avec des plans pour livrer un noyau Linux complet directement sous Windows 10. Lire sur developpez.com (le 07-05-2019)

L'arrivée de Staya Nadella au poste de directeur général de Microsoft Corporation en 2014 a changé la philosophie globale de l'entreprise. Ce qui fait qu'aujourd'hui, le monde libre dont fait partie Linux n'est plus vu comme un "cancer" (propos de Steve Balmer, ex-directeur général de Microsoft Corporation), mais comme un allié. À la suite de cela, Microsoft a créé bon nombre de projets open source, mais a également participé à des projets déjà existants. On a vu ainsi apparaître une version du framework .NET cross-plateforme, SQL Server sous Linux, un interpréteur de commande Bash sous Windows, Visual Studio cross-plateforme, et surtout PowerShell également cross-plateforme. Des partenariats ont également été passés avec des sociétés travaillant sur des projets gravitant autour du monde libre. La raison majeure à cela est simple : Azure. En effet, Microsoft a tout intérêt à intégrer et à proposer le plus de technologies possibles sur sa plateforme de Cloud. Ainsi, on a vu naître un partenariat avec Docker pour la fonctionnalité de conteneur sous Windows Server. Un autre avec Red Hat pour faciliter l'intégration de sa solution dans Azure. Plus récemment (juin 2018), pour montrer son implication toujours grandissante dans le monde du libre, Microsoft a racheté la plateforme ...C'est bien, mais il était temps.

Easter Egg entrez dans la barre de recherche de Firefox: about:Robots

Le culte du cargo : En informatique, on parle de culte du cargo lorsqu'un programmeur emprunte un bout de code (en copier-coller) sans en comprendre les détails et espère qu’il fera la chose attendue dans un tout autre contexte. Définition péjorative: À un niveau supérieur, ce phénomène peut également se retrouver dans l’adoption d’une méthode de développement logiciel par le chef de projet. Larry Wall parle aussi de culte de cargo pour qualifier la pratique de certains concepteurs de langages – comme ceux du Cobol – qui essaient d’imiter la forme "superficielle" de l’anglais sans en comprendre les mécanismes, pour les adapter à ceux, propres aux langages de programmation.

Zone-téléchargement bloqué par Chrome. Zone-Téléchargement se retrouve une nouvelle fois dans la tourmente. Depuis cette nuit, le site est en effet considéré comme étant dangereux par Chrome, qui bloque ainsi toutes les connexions entrantes. Lire la suite

Retour sur FaceApp. FaceApp vous montre ce à quoi vous ressemblerez dans 50 ans environ, si vous avez la chance d'arriver jusque là. L’application est devenue très populaire dans le monde entier. A l'origine de l'application il s’agit d’une entreprise russe, ce qui a déclenché tout un débat sur ce que l’application fait et ne fait pas... Débat stérile; comme-çi les russes étaient incapables de développer une application à partir de l'API Facebook. Lire la suite

Le chiffre d'affaires de Huawei est en hausse de 23 % au premier semestre de 2019. Lire

Depuis dimanche matin (28/07/2019), un courriel aux couleurs de l’assurance maladie vous annonce votre nouvelle carte vitale. Attention, piège très bien réalisé !

Le phishing, nous en avons tous entendu parler. L’hameçonnage fait parti de la vie courante du numérique. Il faut se préparer, s’éduquer, s’entraîner à ne pas se faire piéger. Le dernier cas en date détecté est particulièrement intéressant. Il vise l’Assurance Maladie et la carte vitale. Lire la suite sur ZATAZ

Julian Assange, de la création de WikiLeaks à son arrestation =>Telerama le 12/04/2019

Vous le désirez les archives Wikileaks ? "incomplètes certes mais c'est" => Ici

Tim Berners-Lee, père et créateur de la normalisation du World Wild Web, avec le consortium W3C appelle à réguler les grandes plates-formes. Lire sur le Monde

Cisco - Rapport Annuel 2018 sur la Cybersecurité.

Le ransomware Djvu. Comment supprimer (Guide de désinstallation)

2 milliards de comptes Email piratés en téléchargement gratuit sur le dark web

Fin du support de Windows 7

Le bon vieux système installé localement passe avec la fin du support de sécurité de Windows 7 au 14 Janvier 2020 pour le SAAS (Sotware As A Service) avec Windows 10 => Lire

Microsoft arrêtera de s'occuper de Windows 10 Mobile en décembre 2018.Il est donc temps de passer sur un autre OS. Vous avez un smartphone qui fonctionne avec Windows phone Mobile 10 ? Prenez garde car après le 10 décembre 2019, le système d’exploitation mobile de Microsoft ne bénéficiera plus d’aucun support gratuit. Ce qui n'est pas si grave en soi, mais les correctifs de sécurité cesseront, comme les mises à jour fonctionnelles, l’assistance technique et l’aide en ligne sur le site du géant des logiciels. Lire la suite...

Windows 10 : la MAJ 1809 se déploie enfin automatiquement

Après de multiples péripéties, Microsoft déploie automatiquement la mise à jour 1809 pour Windows 10. En 2019 il était temps ! Lire

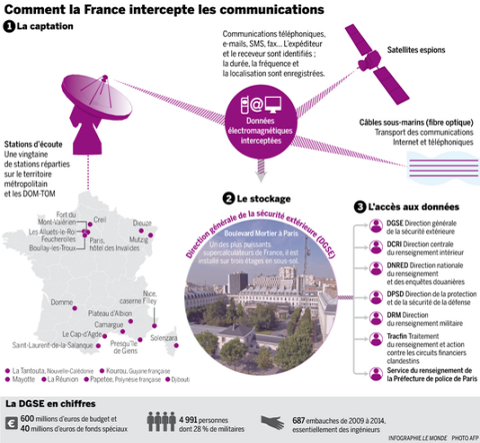

Infrastructure de mutualisation, c'est le petit nom dénué de toute originalité qu'ont donné les services de renseignements français à une immense base de données qui collecte sans répit l'ensemble de nos échanges électroniques. On s'en doutait un peu, et un PRISM à la française était évident, mais cette fois, les journalistes du Monde ont officialisé cette collecte dans un article.

Les révélations d'Edward Snowden, "lanceur d'alerte" américain, sur l'ampleur des opérations d'espionnage et de surveillance des télécommunications de la National Security Agency (NSA), ont incité de nombreux journalistes à se demander si cela pouvait aussi concerner les Français...En l'espèce il est peu probable que cela soit le cas mais les choses changent. Votre entourage, collègues, amis, tous ceux avec qui vous êtes en contact, peuvent effectivement être espionnés. Pas nécessairement par la NSA évidement ! L'explication figure noir sur blanc dans un rapport top secret de l'inspecteur général de la NSA révélé par le Guardian. Contrairement aux écoutes téléphoniques classiques, ce qui intéresse la NSA, ce n'est pas tant le contenu des télécommunications que leur contenant, ce que l'on appelle des méta-données: qui communique avec qui, quand, d'où, au sujet de quoi, en utilisant les logiciels, passerelles, fournisseurs d'accès, adresses IP, etc (voir à ce sujet l'excellent et très pédagogique [-Guide du Guardian-], ou encore comment les Méta-données d'une photographie ont permis de géolocaliser, puis d'arrêter "John McAfee", créateur du célèbre logiciel de sécurité, en cavale depuis fin 2012 pour une sombre histoire de meurtre. (Voir les photos ci dessous)

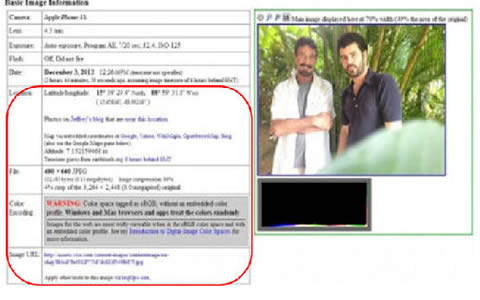

Informations laissées sur Internet par le "photographe" Américain du magasine "Vice" sur une photo de Mr McAfee décédé après son incarcération en Espagne. Voir la vidéo choc sur ce multi-millionnaire hors norme.

Localisation à l'aide des métadonnées.

.jpg)

L'objectif est en effet de constituer un "graphe social" des personnes et organisations ciblées ou "targeted" par la NSA, la CIA ou le FBI, en demandant à ses analystes d'effectuer ce qu'elle qualifie de "contact chaining" :

«En général, ils analysent les réseaux situés à deux degrés de séparation de la cible». Autrement dit, la NSA espionne aussi ceux qui communiquent avec ceux qui communiquent avec ceux qui sont espionnés ! [Voir cet exemple édifiant]. La seule limite imposée à l'analyste de la NSA est "d'estimer sûr à 51% que l’individu qu’il suit est d'origine ou de nationalité étrangère et surtout qu'il fait parti d'un réseau, comme "Al Qaida"... Sont donc espionnables une bonne partie des Américains, et la totalité des non-américains (cf Qui la NSA peut-elle traquer ?)

Ce qui, en ces temps de Big Data, de fouille sociale des données et par conséquent de police prédictive, n'est pas sans inquiéter. Voir la traduction française de Bruce Schneier: "Ce que nous ne savons pas sur l’espionnage des citoyens est plus effrayant que ce que nous savons". En 1929, le Hongrois Frigyes Karinthy émettait l'hypothèse qu'il n'existerait que six degrés de séparation entre tous les êtres humains. En 1967, le psychologue américain Stanley Milgram avait démontré dans son étude du petit mon de la validité de cette théorie en demandant à 296 volontaires d'envoyer une carte postale à un agent de change de Boston qu'ils ne connaissaient pas.

L'objectif est en effet de constituer un "graphe social" des personnes et organisations ciblées ("targeted") par la NSA, la CIA et le FBI, en demandant à ses analystes d'effectuer ce qu'elle qualifie de "contact chaining": En 2011, une étude portant sur les utilisateurs de Facebook révélait que ses utilisateurs ne sont séparés, en moyenne, que de 4,74 degrés-soit moins de 4 personnes. Sur Twitter, il ne serait que de 4,67 degrés. La NSA serait-elle en mesure d'espionner les communications du monde entier ? Conséquence d'une rumeur, en l'état pas nécessairement fondée, (du moins on peut l'espérer) mais qui s'est propagée sur la toile comme une trainée de poudre... Tiré de bugbrother.blog.lemonde.fr

Des outils qui résistent (en théorie) à l’espionnage (y compris ceux de la NSA...) Pour les spécialistes de la sécurité en ligne, toutes les informations révélées ne sont pas surprenantes. Certains systèmes étaient déjà connus pour avoir des failles. Et les personnes qui utilisent PGP ou Tor pour échapper à la surveillance doivent être soulagées de voir que ces outils leur permettent effectivement de ne pas prendre de risque. A condition que le chiffrement avec clé privé soit au delà de 1024 (des clés encryptées en 2048 ou 4096 bits seraient idéales car c'est le chiffrement utilisé par les banques (Luxembourgoises, Helvetiques, etc.) pour les transactions. Lire sur courrierinternational.com

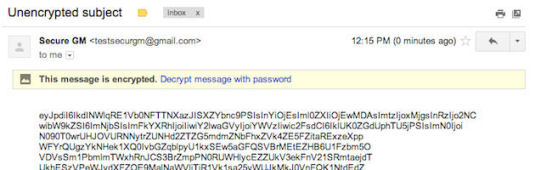

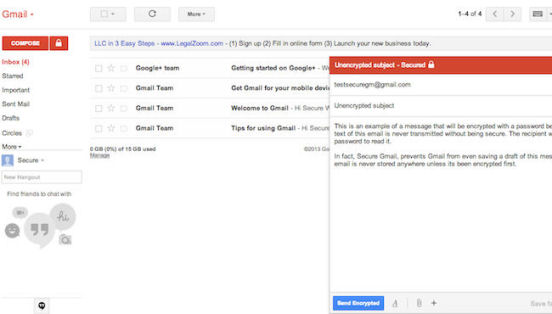

Secure Gmail – Une extension Chrome pour chiffrer vos mails

Chiffrer un email sous Gmail, surtout avec un simple mot de passe, même si ce dernier fait "1 km de code de long", ça n'empêchera pas que votre message soit "enregistré" par les gouvernements pour être déchiffré tranquillement plus tard (ça vous concerne pas évidement !) C'est pourquoi je ne recommande pas l'extension Chrome Secure Gmail de la société Streak pour tous les flippés de la NSA, mais par contre, je la recommande à tous ceux qui veulent protéger leurs vie privée de leur entourage, employeur ..

Cette extension est très simple à utiliser. Pour composer un email chiffré, vous cliquez sur le petit cadenas, puis vous rédigez votre message. Enfin Secure Streak vous demandera un mot de passe et chiffrera l'email en local avant de l'envoyer. Le type d'algorithme employé n'est pas renseigné donc impossible de savoir la fiabilité de l'outil mais il est gratuit, donc ça vaut le coup d'y jeter un oeil. On est pas dans les "4096 bits encryption" évidement... Algorithme disponible cependant chez certains hébergeurs Helvétiques ! (Y pas le feu au lac ! mais de gros iintérêts...Les messages encryptés, ça prend du temps surtout lorsqu'il sagit de clés privées. ;-))

Article de R. Stalman publié en 2002. Mieux comprendre les enjeux d'internet sur la vie privée, les médias sociaux, portails et moteurs de recherche... Lire l'article sur Uzine.net.

Lire "le manifeste d'un Cypherpunk"

Adobe a tranché : ses futurs logiciels seront en abonnement payant mensuel

C'est à l'occasion de sa conférence annuelle MAX que la société Adobe a tenu à dévoiler sa nouvelle suite de logiciels Creative Cloud, censée prendre la relève de leur Creative Suite. Principale changement, il ne vous sera plus demandé de payer une Creative Suite mais de souscrire à un abonnement mensuel. Le prix sera d'environ 38 euros par mois (22 euros pour votre première année si vous avez déjà en votre possession une suite CS3 ou supérieur chez vous) pour utiliser la Creative Cloud. En un mot, vous devrez "louer" les logiciels. En plus de ce changement, les logiciels eux aussi disposeront de nouvelles fonctionnalités avec cette Creative Cloud. Comme Photoshop, qui sera maintenant capable de supprimer le flou de photos prise avec une main tremblante :) Ou encore de disposer d'un outil de peinture 3D plus réactif ;) De quoi réaliser de belles compositions. Lire la suite sur dailygeekshow

Depuis 2010 certains logiciels de sociétés spécialisées dans le ciblage comportemental sont dans l'impasse...

Suite au mécontentement d'utilisateurs ou de gouvernements. Cependant une place considérable est laissée au sponsoring qui, pour des questions de rentabilité force la main aux utilisateurs (sans consentement direct) pour installer des logiciels qui pourraient être classifiés comme "informateur" à des fins statistiques... Cela montre bien les dérives de sociétés spécialisées dans le domaine du webtracking, de l'analyse et du ciblage comportemental avec récupération de données. Pour l'exemple, le système publicitaire de la Compagnie Phorm, baptisé Webwise (considéré comme un logiciel espion), est un service de ciblage comportemental comparable à NebuAd, abandonné en 2010 (suite aux difficultées avec l'UE, le Canada et la justice Américaine) Ce système a eu recours au Deep Packet Inspection pour analyser le trafic des utilisateurs. Phorm a déclaré que les données collectées le seraient de façon anonyme et ne permettraient pas d'identifier les utilisateurs, et que leur service inclurait même une protection contre le phishing (la collection frauduleuse des informations personnelles des utilisateurs). Toutefois, de nombreuses personnes, y compris Tim Berners-Lee (créateur du World Wide Web), se sont opposés au pistage des habitudes de navigation des internautes mis en place par Phorm, ainsi que pour le fournisseur d'accès Internet BT Group, lui-même accusé de réaliser des tests secrets du service... L'Information Commissioner's Office a exprimé son inquiétude concernant Webwise et la façon dont il est mis en œuvre, et a déclaré qu'il ne serait légal qu'à condition d'être un système par "opt in" (avec le consentement explicite de l'utilisateur), non par opt out (lorsque l'utilisateur doit lui-même demander son retrait du programme). La Commission européenne a appelé le Royaume-Uni à protéger la vie privée des utilisateurs, et a ouvert une procédure pour infraction contre le pays pour l'usage de Phorm par certains FAI. Certains groupes, comme le site Amazon.com précuseur pourtant dans ce domaine et la Wikimedia Foundation, ont dors et déjà demandé le retrait de leur site des scans du système publicitaire. Lire sur Wikipedia la synthèse en français ici.

Les méthodes d'affiliation, en B2B notamment, sont simples et efficaces et permettent d'améliorer les rendements publicitaires, si l'on recherche la rentabilité à tout prix, c'est vers cela qu'il faut s'orienter. Le ciblage comportemental également… jusqu'à un certain point. Les essais que j'ai pu faire autour de Facebook ne m'ont pas véritablement convaincu, mais il est vrai que Facebook n'est pas encore mur pour le b2b car il est interdit en entreprise. La limite également de ce genre de choses c'est qu'on tombe toujours dans le travers de l'apport de visites simples. Le véritable objectif d'une stratégie Internet, et surtout dans les social media, c'est d'aller au-delà de la simple visite et d'aller dans l'interaction avec l'internaute. Tout cela va mettre du temps à se trouver, les experts de l'affiliation et de la publicité offrent naturellement des offres de ciblage comportemental pour améliorer les rendements, nous les utilisons, c'est plus un moyen qu'une fin en soi. Lire la suite.

Non à une guerre froide numérique. A lire sur le blog du Monde

Aux USA "SOPA" (Stop Online Piracy Act) et PIPA ont créée un tollé de contestations ! (Lire "la crainte d'un filtrage du web à grande échelle") En attendant, la conférence de Dubaï renforce l'idée de ne pas interférer ou "créer de gouvernance" sur internet. (voeux pieux ?) Lire aussi "L’Europe doit-elle se soumettre à l’empire américain ?"

Cloud computing et Web 2.0, une cause commune :

le logiciel propriétaire...

Dans un entretien accordé à The Guardian, le fondateur du mouvement pour le logiciel libre et à l'origine du projet GNU se montre tout aussi critique envers le cloud computing, une mode assurément et qui plus est un piège à la solde des systèmes propriétaires. Stallman a ainsi du mal à comprendre pourquoi des utilisateurs devraient confier des données à une tierce partie plutôt que de les conserver en local. Sans doute plus que le cloud computing, c'est ainsi une certaine idée du Web 2.0 qui est visée par Stallman. "Le cloud computing est tout simplement un piège forçant plus de monde à verser dans la sécurité, à acheter des systèmes propriétaires qui leur coûteront de plus en plus cher au fil du temps". L'une des raisons pour lesquelles vous ne devriez pas utiliser des applications Web pour votre travail informatique est la perte de contrôle. C'est tout aussi mauvais que d'utiliser un programme propriétaire. Pour votre informatique personnelle sur votre ordinateur, choisissez un programme qui respecte la liberté. Si vous utilisez un programme propriétaire ou le serveur Web de quelqu'un d'autre, vous êtes sans défense. "Vous vous en remettez à quiconque a développé ce logiciel". C'est un avis, avec l'éternel bon sens de Stallman. Il apporte ses arguments avec peut être un soupson d'excès. En revanche Richard Stallman a l'honnêteté de relever "les points qui fâchent" et à préciser ses arguments...On ne remettera pas en question sa légitimitée et ses qualités de visionnaire. Quant au Cloud computing même si cela semble nouveau, c'est en réalité une technologie qui n'est pas vraiment récente. Seuls les moyens mis à sa disposition changent. L'avenir nous dira ce qui adviendra du cloud computing même si sa voie paraît toute tracée, à tort ou à raison... En attendant pensez aux solutions libres pour vos postes de travail, car en dehors des grandes entreprises qui ont des moyens, il apparaît que l'avenir soit bien l'Open Source.

Selon l'Adami, les artistes ne touchent presque rien sur la musique dématérialisée...Des chiffres publiés par l'Adami révèlent les revenus des artistes sur les ventes de CD physiques, sur les albums dématérialisés et sur le streaming. Si Johnny Hallyday, David Guetta ou Mylène Farmer sont les artistes qui ont le mieux gagné leur vie en 2012, la réalité de la grande majorité des artistes-interprètes au quotidien est toute autre dénonce la Spedidam (Société de perception et de distribution des droits des artistes-interprètes) après la publication de chiffres par l'Adami, société d'administration des droits des artistes et musiciens interprètes.Lire la suite sur 01Net

Interview de V.Lacambre fondateur de l'hébergeur Altern et du registrar Gandi, entre autre... Par riammotion

Valentin Lacambre, du logiciel libre aux plantes libres Green rush est depuis peu un rendez-vous parisien consacré aux projets qui traitent, de manière critique, ludique, technologique ou tout cela à la fois, de l’agriculture, de l’écologie, du « green business ».

Derrière cette initiative qui se tient au Chapon rouge, Andes Sprout Society, dans l’Etat de New York, qui réunit agriculteurs et artistes, dont Shu Lea Cheang, laquelle a imaginé cet événement -« puisqu’il faut aller vite partout, et pourquoi pas pour l’écologie », dit-elle en riant. La ferme américaine accueille des résidences d’artistes autour de projets liant agriculture et technologies, et plus particulièrement la thématique « future seeds » (les graines du futur). Lire la suitePour une politique des fréquences au service de l'innovation et de la démocratie. En dehors des accès WiFi, l'Internet sans-fil que nous vendent les opérateurs télécoms est un Internet truffé de restrictions d'accès, de bridages et de blocages en tous genres, qui portent atteinte au principe fondamental de neutralité du réseau et restreignent notre liberté de communication. Cet Internet sans-fil auquel nous accédons n'est qu'un ersatz d'Internet, géré par quelques opérateurs télécoms suffisamment puissants pour récolter les licences accordées par les pouvoirs publics, qui eux-mêmes exercent un monopole sur la ressource publique qu'est le spectre hertzien (c'est-à-dire les ondes radio). Le 17 janvier dernier, l'Arcep délivrait aux opérateurs télécoms dominants les autorisations d'utilisation de la plus belle partie du « dividende numérique » permis par le passage à la TNT3 : les fréquences « en or », qui offrent un rapport particulièrement intéressant entre la propagation des ondes et la bande passante disponible, et donc une couverture maximale à moindre coût. Orange, SFR, Bouygues se sont ainsi vus accorder des blocs de fréquences dans la bande 800 MHz en vue du déploiement de leurs réseaux 4G. Lire la suite.

Le code source est la version d’un programme qui est lisible et intelligible pour l’homme. Cest le code source qui est écrit par l’informaticien, le programmeur, et qui pourra être relu et modifié par d’autres. Les programmes peuvent ensuite être compilés, ce qui produit le code objet, ou binaire, ou encore exécutable, qui lui n’est pas compréhensible. Un logiciel libre, ou logiciel Open Source, est un programme dont le code source est distribué et peut être utilisé, copié, étudié, modifié et redistribué sans restriction. Notons qu’il existe des langages informatiques interprétés, tels le PHP, qui n’existent pas autrement que sous forme de code source. Mais même lorsque le code source est disponible, il n’est pas toujours autorisé de le modifier. Ce sont les termes de la licence, concédée par l’auteur ou le détenteur des droits, qui précisent s’il est permit ou non de modifier le code, de le réutiliser, de le redistribuer, et sous quelles conditions. Logiciel Libre est la juste traduction française de Free Software, l’appellation lancée par Richard Stallman et défendue par la Free Software Foundation, la FSF. Open source est l’appellation de l’Open Source Initiative, qui édicte sur le site opensource.org les conditions que doit satisfaire une licence pour se dire open source. Le logiciel libre est défini par quatre libertés fondamentales : exécuter le programme, l’étudier, l’adapter, le redistribuer. Il faut souligner que le libre accès au code source est simplement rendu nécessaire par ces libertés fondamentales, et non une fin en soi. Le logiciel open source se définit par les 10 articles de l’open source definition, sur laquelle nous reviendrons plus loin. Les deux appellations sont presque équivalentes, mais correspondent à des écoles de pensées bien différentes. Aucune n’acceptant d’être englobée par l’autre, les américains utilisent parfois le terme de FOSS pour « Free and Open Source Software », ou encore FLOSS pour « Free/Libre and Open Source Software ». Nous avons estimé qu’utiliser « FLOSS » dans tout le corps de ce site serait pesant pour le lecteur, et nous avons pris le parti d’utiliser le terme open source. Notons toutefois que FLOSS est le terme officiel adopté par la commission européenne.

Philosophie de l'open source "Une liberté fondamentale" : Pour Richard Matthew Stallman, le père de la Free Software Foundation (1985), le logiciel libre est avant tout affaire de liberté. La liberté que doit avoir chaque individu d’utiliser, modifier, et redistribuer n’importe quel programme. Une liberté aussi fondamentale que la liberté d’expression. Et indissociable d’autres valeurs, d’éthique et de responsabilité sociale. Dans cette logique, un logiciel non libre, « propriétaire » donc, porte atteinte à cette liberté fondamentale. Le logiciel libre n’est donc pas une simple alternative, et encore moins le choix d’un business model parmi d’autres. Le logiciel propriétaire est «privateur» dans le sens où il prive de liberté, et il est en ce sens intolérable. Il s’agit bel et bien d'une lutte du bien contre le mal. On pourrait sourire de ce manichéisme, mais lorsque l’on voit l’extraordinaire patrimoine de logiciels que le mouvement initiée par Stallman a mis à disposition de tous, on se doit d’être surtout admiratif et reconnaissant. On ne fait pas une révolution avec des idées molles, et il fallait l’intransigeance de Stallman, pour créer une vraie rupture, et un mouvement de pensée profond, où la liberté va de pair avec des valeurs de solidarité sociale et d’entraide.

Un modèle de développement; Pour Eric Raymond, il ne s’agit guère d’éthique, ou même de philosophie, il est question avant tout de démontrer la supériorité des logiciels réalisés selon un modèle de développement open source communautaire, et de les faire entrer dans la sphère économique. Pour Eric Raymond, le dogmatisme de la FSF ne joue pas en faveur du mouvement, et ce sont des logiciels de qualité supérieure, plus que les valeurs éthiques, qui imposeront l’open source. Avec Bruce Perens, il fonde l’Open Source Initiative en 1998, pour promouvoir l’open source. Le mouvement «open source» apparaît à certain comme une opération de marketing en faveur du logiciel libre. Mais pour Richard Stallman, il n’est pas permis de jeter au passage les valeurs fondatrices, en particulier de liberté. Dix ans plus tard, la cicatrice de cette scission n’est pas refermée entre Logiciel Libre et Open Source, et l’on ne peut choisir une appellation plutôt qu’une autre sans s’attirer les foudres de l’un des camps. Dans la pratique, Stallman convient que "les deux termes décrivent pratiquement la même catégorie de logiciel. Mais ils représentent des vues basées sur des valeurs fondamentalement différentes."

Un patrimoine de l’humanité; Enfin, nous proposons ici notre propre vision de l’Open Source, non pas tant affaire de liberté, mais de progrès et de patrimoine. Voici le texte d’une tribune publiée en 2006, et qui présente ce point de vue. "Nous sommes des nains sur les épaules de géants". C’est dans le domaine des sciences que l’on entend cette pensée. Et en effet, les savants d’aujourd’hui ne sont pas plus intelligents que ceux d’hier, mais ils bénéficient, dès leur formation, de siècles de science accumulée et c’est sur ce socle immense construit par Newton, Einstein, Curie, Pasteur, et les autres, qu’ils apportent leurs petites pierres. L’informatique n’est pas exactement une science. Mais doit-elle pour autant tout reconstruire à chaque génération ? Si c’était le cas, elle serait condamnée à toucher rapidement ses limites. Les informaticiens d’aujourd’hui sont-ils plus doués que ceux d’hier ? Certainement pas. Ont ils appris plus de choses en cours ? Un peu sans doute. Mais cela ne suffirait pas à s’élancer plus loin. Car si, en sciences, le patrimoine est dans le savoir, en informatique, il y a deux patrimoines : la connaissance d’une part, le code source d’autre part. La connaissance progresse lentement et il y a peu de savoirs fondamentaux pour bâtir, disons, Mac OS X ou bien Eclipse, qui étaient inconnus il y a 15 ans. Si l’informatique progresse, c’est plus par le patrimoine de code source que par la connaissance, c’est-à-dire que l’on peut s’appuyer aujourd’hui sur un immense socle de code source établi par les plus vielles générations. Dans les premiers temps, les informaticiens devaient tout créer, pratiquement pour chaque programme. Puis, les systèmes d’exploitation ont amené un premier niveau de socle, qui est devenu plus sophistiqué au fil des années, et les langages de haut niveau ont amené des bibliothèques de plus en plus riches. Sur ce socle élémentaire, nous avons ajouté différents socles de développement, des frameworks, qui constituent une seconde couche. Et ce n’est pas tout : nous disposons aussi d’une quantité de composants de haut niveau, que nous pouvons assembler pour construire des applications nouvelles. Au total, 90% du code déroulé dans ces applications sera issu, soit du système d’exploitation, soit des frameworks, soit des composants. Et nous n’aurons réellement développé que les 10% de valeur ajoutée spécifique.

Un constat important : l’informatique progresse essentiellement parce que le socle de code qui constitue notre patrimoine s’agrandit. Si, dans un effort gigantesque, je réalise un programme nouveau, représentant disons un million de lignes de code originales, que ce programme répond à un besoin et qu’il est un succès commercial, c’est certes une belle aventure, qui m’enrichira peut-être et sera utile à mes clients. mais je n’aurai pas réellement fait progresser l’informatique d’un pouce, car trois ans après moi, si un autre veut aller plus loin dans cette voie, pour faire un meilleur programme sans disposer du mien, il lui faudra repartir d’où j’étais parti, ré-écrire mon premier million de lignes de code, pour enfin y ajouter 200 000 lignes nouvelles qui l’amèneront un peu plus loin... Ne pouvant grimper sur mes épaules, il a les deux pieds dans la même boue que moi, et n'a d'autre choix que d'être géant lui-même. C’est la dimension humaniste de l’Open Source que de considérer que nous apportons chacun notre pierre à l'édifice, ajoutant à ce patrimoine commun, qui nous permettra d’aller plus loin. [R.Stallman] - Source : open-source.smile.fr