La sécurité de votre réseau local ou celui de votre entreprise (RLE) avec des accès distants n'est pas à prendre à la légère. Nous implémentons des connexions VPN, des sauvegardes locales distantes ou sur le Cloud. Nous gérons vos serveurs web, IIS ou Apache avec certificats ainsi que les Pare-feux en appliquant les stratégies de sécurité relatives à l'activité de vos équipes et les mises à jour. Nous sommes en mesure d'éffectuer la supervision, analyses des logs, tests d'intrusions et de détecter d'éventuelles failles de sécurité.

Même s'il existe des "inconnues" il est toujours possible de se prémunir des destructions (Ransomware), espionnages, usurpation d’identité, et autres intrusions qui ont pour but d'accéder, de récupérer voir de chiffrer vos données pour vous vendre la clé de déchiffrement comme dans le cas des ransomwares. Nous avons tous nos faiblesses et l'erreur humaine n'est pas non plus à négliger... Dans ce contexte, le système Linux comme serveur peut jouer un rôle majeur pour la sécurité de vos réseaux connectés. Des outils réputés pour leur fiabilité et intégrés aux distributions Linux, conduisent à choisir cet OS comme serveurs web pour vos applications. Dans un réseau commuté, segmenter le réseau pour les postes d'administration, isolés du reste ou des unités stratégiques de l'entreprise comme les serveurs de production, peuvent être protégés par des VLANS et des pare-feux applicatifs frontaux. Si vous voulez assurer une sécurité maximum vous pouvez installer un environnement virtuel suffisament ouvert afin de créer un honeynet qui aura pour but d'attirer les éventuels intrus. Les postes clients doivent avoir un accès internet sécurisé via un proxy interne, isolé par un pare-feux de périmètre.

Limiter les accès aux applications, protocoles, ports, puis identifier les failles est un travail à part entière qui prend du temps et nécessite des ressources afin de tester les connexions, l'accès aux ports-protocoles entrants et sortants, les accès dédiés aux applications, les tentatives de connexion par énumération des ports ouverts, les tentatives d'intrusion et les failles de sécurité non patchées.

Gestion de la sécurité

Afin d’assurer l’intégrité des informations traitées et des objets administrés, la gestion de la sécurité (Security management) couvre tous les domaines de la sécurité. L’ISO a défini cinq services de sécurité :

– les contrôles d’accès au réseau,

– la confidentialité qui consiste à s’assurer que les données ne sont communiquées qu’aux personnes,

ou processus autorisés,

– l’intégrité qui s’assure que les données n’ont pas été accidentellement ou volontairement modifiées, par exemple pour un server web; les sockets.

– l’authentification et le chiffrement qui garantissent que l’entité qui participe aux communications est bien celle déclarée,

– le non-désaveu, mécanisme qui interdit, à une entité participant à la communication, de nier

d’avoir participé à celle-ci.

Pour cela l’ISO utilise les mécanismes de chiffrement; l’authentification des extrémités (source et destinataire) ou le contrôle des accès aux données...

VERIFICATION DE LA SECURITE

Tout le monde n'a pas forcément les compétences pour trouver les éventuelles failles de son site CMS, GED, CRM, Groupware, ni comment savoir les combler. Il existe pourtant des services en ligne pour cela. (Vérifier la sécurité de votre site de manière automatique ou non, basé sur un contrat)

La plupart des outils pour tenter de s'introduire sur les Systèmes d'exploitation et Interfaces hébergées sont libres ou Open source, alors que très peu de "solutions logicielles de recherche de vulnérabilités" sont gratuites. Si vous avez les compétences, utilisez les outils disponibles sur les sites d'analyses ou téléchargez les logiciels pour auditer votre sécurité avec les incontournables solutions "Libre et Open source". Cependant, si vous êtes hébergés sur un serveur virtuel Linux, les accès sont ségmentés. Même si vous n'avez pas d'accès au root, des outils internes faciles à utiliser vous permettent de vérifier la sécurité de la configuration de votre portail hébergé avec les applications installées.

- Voir sur le page de téléchargement des logiciels à télécharger

- 10-outils-en-ligne-pour-tester-la-securite-de-votre-site

- Pour auditer les CMS Drupal, Joomla et WordPress.

- Pour vérifier les ports utilisés par votre serveur.

- Pour vérifier les éventuelles failles et vulnérabilitées de vos services.

- Pour éviter les injections SQL, les DDOS DNS...

- Pour vérifier les autorisations des scripts.

- Pour déterminer les versions de vos logiciels.(Fingerprint)

- Pour obtenir les infos, frameworks, serveurs, authentification, géolocalisation…

Ne nombreux logiciels d'audits de sécurité sont en versions payantes:

HackerTarget nécessite une inscription si vous désirez l'utiliser régulièrement, juste une adresse e-mail valide sur laquelle vous recevrez vos rapports de scan. Evidemment, rien ne vous interdit de scanner des serveurs qui ne vous appartiennent pas, en France ce n’est pas légal. Donc soyez prudent et scannez plutôt les serveurs web de votre organisation !

Detectify propose après inscription, de réaliser un scan complet de votre site pour y trouver d'éventuels exploits, défauts de sécurisation et autres fichiers douteux ou "trop bavards". Cependant, n'espérez pas vous servir de Detectify pour partir à la recherche de failles de sécurité chez les autres. Un système de vérification permet de scanner uniquement votre propre site et le service est payant.

L'idéal étant de pouvoir faire appel à un professionel avec de bonnes connaissances des failles et de la détection d'intrusion, scan de ports,réseau, de la segmentation, des pare-feux frontaux ou de périmètres, VLAN's, règles de filtrage multi-niveaux, ainsi que des failles de sécurité, attaques Man In The Middle, SQL injection, pour services Web dynamiques. Un antivirus centralisé et proactif pour les clients, dotés d'un agent et de signatures virales à jour est indispensable pour la messagerie électronique (thunderbird, Outlook) et la navigation internet sécurisé est devenue indispensable tout comme les mesures de surveillance.

LES BESOINS

Une étude de votre réseau, (topologie avec sites distants) permettra de bénéficier d'une vision globale de votre infrastructure. Un shéma permettra d'identifier vos priorités concernant le domaine public "internet" et privé tel qu'un intranet ou un groupware, ou plus simplement un accès au serveurs du réseau local; relier les sites entre eux, sécuriser et segmenter votre réseau pour assurer des accès distants parfaitement sécurisés en limitant les coûts.

![]() Nous vous proposons plusieurs options pour relier vos sites entre eux,

Nous vous proposons plusieurs options pour relier vos sites entre eux,

![]() Installation de pare-feu applicatif garantissant un filtrage multi-couches,

Installation de pare-feu applicatif garantissant un filtrage multi-couches,

![]() Implémentation de modèles et paramétrage des stratégies de sécurité (locale, groupe)

Implémentation de modèles et paramétrage des stratégies de sécurité (locale, groupe)

![]() Supervision des flux réseau à l'aide de logiciels d'analyse, détection d'intrusions,

Supervision des flux réseau à l'aide de logiciels d'analyse, détection d'intrusions,

![]() Protection du réseau et serveurs, avec VLAN, pare-feux de périmètres pour les serveurs frontaux (IDS, leurres ou honeynet),

Protection du réseau et serveurs, avec VLAN, pare-feux de périmètres pour les serveurs frontaux (IDS, leurres ou honeynet),

![]() Chiffrement des données de bout en bout à l'aide de certificats à clés publiques et privées SSL, SSH.

Chiffrement des données de bout en bout à l'aide de certificats à clés publiques et privées SSL, SSH.

Nous sommes disponibles pour étudier ensemble vos besoins et vos priorités, nous vous soumettons nos propositions et vous conseillons afin qu'après concertation nous prenions en charge la mise en oeuvre des solutions choisies.

Un résumé des technologies réseaux ne peut être qu'exhaustive. Le sujet est trop vaste, malgré que le Cloud simplifie la gestion des environnements et architectures "déportées". Il faudrait faire preuve de "concision" afin d'aborder le côté pratique pour avoir une vision globale des technologies actuellement utilisées. Certains compléments d'informations concernant la fibre, le Giga Ethernet, le cloud entre autre, seront nécessaires. Nous vous remercions d'avance pour votre compréhension.

![]() Etudes pour :

Etudes pour :

![]() Renforcer les authentifications (protocoles sécurisés-encryptés) pour l'accès à vos applications internet via SSL ou maintenant TLS pour HTTPS, certificats avec clés publiques-privés permet un accès à votre site ou au réseau avec une authetification centralisée via serveurs EAP (Extensible Authentification Prorocole), IAS (Internet Authentification Service) et-ou Radius serveur.

Renforcer les authentifications (protocoles sécurisés-encryptés) pour l'accès à vos applications internet via SSL ou maintenant TLS pour HTTPS, certificats avec clés publiques-privés permet un accès à votre site ou au réseau avec une authetification centralisée via serveurs EAP (Extensible Authentification Prorocole), IAS (Internet Authentification Service) et-ou Radius serveur.

![]() Auditer des connexions par protocoles nécessaires pour assurer vos échanges.

Auditer des connexions par protocoles nécessaires pour assurer vos échanges.

![]() Mettre en oeuvre des pare-feux pour les différents types d'accès à votre réseau, transport-ports-protocoles, ports-applicatifs, paramétrage des règles de sécurité qui conviennent a un serveur (terminal serveur, Contrôleur de domaine) et aux postes clents.

Mettre en oeuvre des pare-feux pour les différents types d'accès à votre réseau, transport-ports-protocoles, ports-applicatifs, paramétrage des règles de sécurité qui conviennent a un serveur (terminal serveur, Contrôleur de domaine) et aux postes clents.

![]() Créer et renforcer vos règles d'accès et de filtrage de ports/protocoles.

Créer et renforcer vos règles d'accès et de filtrage de ports/protocoles.

![]() Mettre en place un système de détection d'intrusion (IDS)

Mettre en place un système de détection d'intrusion (IDS)

![]() Centraliser l'authentification des utilisateurs. (IAS, RADIUS, LDAP via VPN, SSO)

Centraliser l'authentification des utilisateurs. (IAS, RADIUS, LDAP via VPN, SSO)

![]() Implémenter une authentification forte à l'aide certificats à clés publiques et privées.

Implémenter une authentification forte à l'aide certificats à clés publiques et privées.

![]() Segmenter le réseau afin d'isoler les points d'accès aux applications les plus sensibles.

Segmenter le réseau afin d'isoler les points d'accès aux applications les plus sensibles.

![]() Mettre en oeuvre un Honeynet pour simuler et indentifier (sans toucher à la production) les sources et les cibles d'éventuelles attaques.

Mettre en oeuvre un Honeynet pour simuler et indentifier (sans toucher à la production) les sources et les cibles d'éventuelles attaques.

![]() Mise en oeuvre de MPLS ou de SD-WAN

Mise en oeuvre de MPLS ou de SD-WAN

![]() Faire face à une mission critique. Mise en oeuvre de vos sauvegardes avec l'objectif d'optimiser les temps d'intervention et de Retour d'Activité.

Faire face à une mission critique. Mise en oeuvre de vos sauvegardes avec l'objectif d'optimiser les temps d'intervention et de Retour d'Activité.

AVANTAGES D'UN ACCÈS SÉCURISÉ VIA LE CLOUD

SÉCURITÉ RENFORCÉE

Protégez votre réseau du trafic indésirable en verrouillant le pare-feu afin de rendre les adresses IP de vos applications invisibles et en ajoutant l'authentification multifactorielle d'un simple clic.

DIMINUTION DES COMPLEXITÉS INFORMATIQUES

Sans aucun logiciel supplémentaire, consolidez facilement les fonctions de VPN et d'authentification multifactorielle en une SSO fluide pour toutes les applications.

RAPPORTS DÉTAILLÉS

Accédez aux audits et aux rapports complets sur toutes les activités des utilisateurs, disponibles sous forme de rapports inclus ou intégrés sans effort aux outils existants.

ADOPTION SIMPLIFIÉE

Fournissez des applications à tous types de terminaux, partout dans le monde, pour augmenter la facilité d'adoption et réduire les tickets informatiques chronophages

Cartographie-définition des clouds (privé, public hybride) et les services (SaaS, PaaS, IaaS et éventuellement DaaS et la couche virtuelle avec "agent" sur le client)

les administrateurs système font ils des erreurs ?

VERIFIEZ VOTRE SECURITE

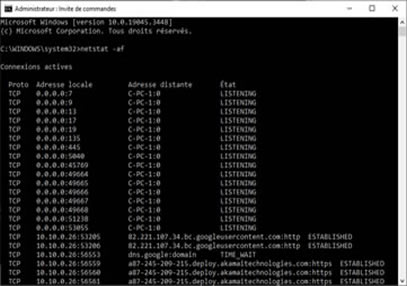

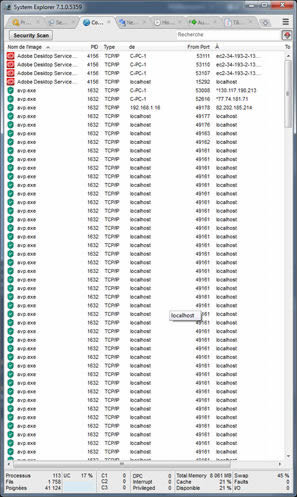

Prenez l'habitude de vérifier vos connexions TCP/UDP entrantes et sortantes avec les bons vieux outils qui ont fait leur preuve. Soit en ligne de commandes Netstat -ao ou af, à l'aide d'un logiciel comme "System Explorer" fournit par Sysinternals, ou de vérifier vos ACLs avec Accesschk accessibles à partir du le site: Sysinternals de microsoft.

Il conviendra de vérifier les .log dans les détails ainsi que vos journeaux d'évenements, mais aussi vos connexions réseaux soit via votre pare-feu ou encore avec PowerShell pour savoir les processus associés aux numéros de ports ouverts et en connexion vers l'extérieur. Sur un prompt DOS la cmd Netstat avec les options -af permettra de connaitre le numéro de port, si TCP ou UDP est en écoute ou qu'une connexion est établie. Vous apprendrez à identifier les connexions TCP ou UDP en bénéficiant de la résolution des IP en noms de domaine.

Exemple via la commande netstat -af

D'autres possibilités s'affichent en entrant la commande Netstat -nob ou avec l'aide Netstat /?

Vous pouvez aussi utiliser la commande Netstat sur Powershell.

En utilisant un VPN superviser les interfaces :

PS C:\WINDOWS\system32> Get-NetConnectionProfile

Name : Réseau non identifié

InterfaceAlias : Ethernet 2

InterfaceIndex : 11

NetworkCategory : Public

DomainAuthenticationKind : None

IPv4Connectivity : Internet

IPv6Connectivity : NoTraffic

Name : Réseau

InterfaceAlias : Ethernet

InterfaceIndex : 15

NetworkCategory : Public

DomainAuthenticationKind : None

IPv4Connectivity : Internet

IPv6Connectivity : LocalNetwork

Un produit excellent mais malheureusement inutilisable depuis Windows 10 était OpenVisualTraceroute

LES SYMPTÔMES D’UNE INFECTION

Une augmentation du trafic sortant indique les symptomes d’une infection : cela s’applique aussi aux ordinateurs individuels qu’à un réseau d’entreprise. Si aucun utilisateur ne travaille sur Internet pendant une période de temps spécifique (par exemple, la nuit), mais que le trafic Web continue avec de gros échanges de données, cela pourrait signifier que quelqu’un d’autre est actif sur le réseau. Il s’agit probablement d’activités malveillantes. Si un firewall est configuré sur le système, des tentatives de connexions à Internet établies par des applications inconnues peuvent également indiquer une infection. La commande réseau Netstat avec les commutateurs -a -f ou af, -ano, -anobv, vous permettront de voir le nombre et l'origine des connexions de votre PC avec l'extérieur.

Pour résumer :

- Activité anormale de la carte réseau, des disques, des process et tâches

- Observateur d'évenements, comptes, tâches, metadonnées, etc.

- trafic important sans activité de la part de l'utilisateur,

- réactions curieuses de la souris,

- ouvertures impromptues (automatique) de programmes,

- des plantages à répétition.

Vérifiez votre Observateur d'événements, Analyseur de Performances, les journeaux de l'antivirus et les rapports du pare-feux frontal.

Pour vous connecter à votre FAI ou ISP un "socket sécurisé" ou canal sécurisé est nécéssaire. Ce canal chiffré initie une connexion entre votre Box et votre FAI ou encore entre votre poste de travail et le serveur d'authentification du réseau de votre entreprise.

Les sockets sont utiles dans au moins trois contextes de communication :

-Modèles client/serveur

- Scénarios d’égal à égal, tels que les applications de Messagerie. (Attention à recréer la connexion)

- Pour éffectuer des appels de procédure distante (RPC) en demandant à l’application réceptrice d’interpréter un message comme un appel de fonction.

La spécification Windows Sockets définit une interface de programmation réseau compatible binaire pour Microsoft Windows. Les sockets Windows sont basés sur l’implémentation de sockets UNIX dans berkeley Software Distribution (BSD, version 4.3) de l’Université de Californie à Berkeley. La spécification inclut à la fois des routines de socket de style BSD et des extensions spécifiques à Windows. L’utilisation de Windows Sockets permet à votre application de communiquer sur n’importe quel réseau conforme à l’API Windows Sockets. Les sockets Windows assurent la sécurité des threads.

En cas de doute, comment réintialiser la pile TCP ou le(s) socket Windows (winsock) avec Powershell ?

Avec Powershell avec les droits Administrateur

PS>netsh winsock reset C:\resetwinsock.log

Vous trouverez sur C:\ le fichier log avec si vous l'éditez avec notepad, ce contenu :

Le catalogue Winsock a été réinitialisé‚ correctement.

Vous devez redémarrer l'ordinateur afin de finaliser la réinitialisation.

Entrez dans le prompt netsh int ipv4 reset and press Entrer.

Redémarrez et connectez internet après avoir vérifié votre IP

(si vous utilisez un DHCP ou une IP fixe)

Vous pouvez créer un fichier log en redirigeant la commande vers C:\resetalltcpip.log

netsh int ipv4 reset >C:\resetalltcpip.log

- Analyse de l'attaque "globale" de la chaine TV5 Monde en 2015

Conseils;

Malware, spyware, trojan, rançongiciel, botnet, exploit ou encore hameçonnage: les techniques de piratage informatique sont aujourd’hui de plus en plus variées. Elles peuvent viser n’importe qui et la dissuasion absolue n’existe pas. A moins de devenir invisible via un VPN ou en bloquant le protocole ICMP...Mais cela n'est pas si simple car dans ce cas il faut que toute la configuration réseau soit pré-établie. Si les protections évoluent, les mauvaises pratiques numériques des utilisateurs sont à la base de bien des intrusions. En revanche de bonnes pratiques peuvent permettre à tous les utilisateurs, particuliers comme organisations, de se prémunir contre la plupart des attaques et des acteurs malveillants.

SysInternals est mis à jour sur les derniers noyaux Windows, avec un temps de retard, mais la compatibilité est toujours active. ProcessExplorer est disponible:

https://docs.microsoft.com/fr-fr/sysinternals/downloads/process-explorer

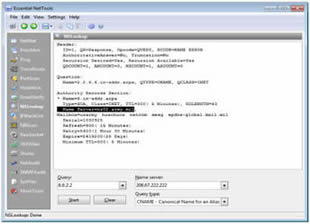

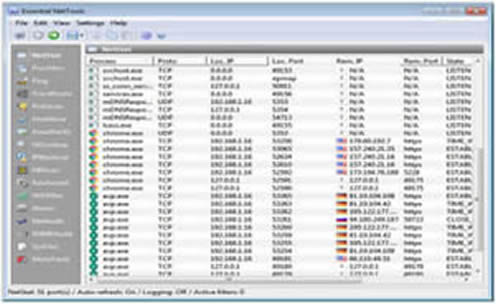

Si vous voulez savoir ou vont et d'ou viennent les connexions TCP et UDP, le shareware "Essential NetTools" vous sera d'une grande utilitée avec ses nombreux utilitaires: connexions distantes serveurs, tracert ou traceroute, nslookup, ping, etc.

Vous pouvez ensuite tracer les connexions distantes à l'aide des commandes "Whois", "tracert", ou encore "nslookup" pour avoir une idée des DNS (Domain Name System ou Système de noms de domaine en français) de l'hébergeur ou encore "traceroute". Voir le logiciel "Open Visual Traceroute" si la tentative d'intrusion vient d'un site Internet. En revanche, lorsque l'attaque vient d'un poste de travail "anonymisé" via un VPN cela sera bien plus compliqué de retrouver la trace d'une l'IP puisque celle çi sera localisée à l'étranger...

Pour avoir plus d'informations sur les fonctions de traçage ici par exemple avec l'IP 6.6.2.2 de nombreuses possibilités sont disponibles.

Il apparaît avec la commande "NSLookup" que le site appartient à l'armée Américaine ! Pas top en "réalité... (Name Server=ns02.army.mil) Les .mil sont réservés exclusivement à l'armée...

ARP SPOOFING OU POISONNING

ARP Spoofing

Wireshark - Détecter les attaques ARP spoofing

LA TENDANCE CRYPTOJACKING "minage de cryptomonnaies"

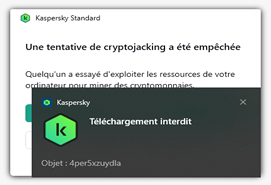

Le minage pirate est une forme de cybercriminalité qui consiste à utiliser les appareils de tiers (ordinateurs, tablettes, smartphones et serveurs) à l'insu de leurs propriétaires pour produire (miner) illégalement des cryptomonnaies, par exemple du bitcoin.

Comment fonctionne le cryptojacking ?

Dans le cryptojacking, les cybercriminels infectent des ordinateurs et des appareils mobiles à l'aide de malwares dans l'optique d'utiliser leur puissance de calcul pour générer des cryptomonnaies. Il est possible de détecter une infection si le processeur subit une charge d'une importance inexplicable.

Si vous avez un antivirus à jour il vous préviendra de la tentative de cryptojacking:

Lien vers Kaspersky "En savoir plus sur le Cryptojacking"

De nombreuses autres tentatives

L’ouverture de nombreuses fenêtres pop-up alors que vous visitez des sites Web peut également indiquer que votre système est infecté par un adware. Si un ordinateur se bloque ou crash fréquemment, cela peut également être lié à une mauvaise configuration matérielle ou à l’activité d’un malware. De tels problèmes de fonctionnement proviennent souvent de dysfonctionnements de la configuration matérielle. Mais cela peut être aussi la conséquence de logiciels contenant des PUP, ayant installé un "Botnet" qui permett de surveiller et relayer l'activité à distance. Néanmoins, si de tels symptômes se produisent simultanément sur plusieurs ordinateurs d’un même réseau, accompagnés d’une augmentation considérable du trafic interne, il y a de grandes chances qu’un "vers", virus, "trojan", "mining", "botnet", RATs, exploitation de "backdoor pour porte dérobée" et qu'ils se soit répandu sur votre réseau.

Une infection peut également être détectée indirectement. Grâce à des symptômes qui ne sont pas liés à l’ordinateur, tels qu’une facture de téléphone indiquant des appels que personne n’a effectués. Ces éléments pourraient indiquer qu’un cheval de Troie a infecté votre ordinateur ou votre téléphone mobile. Si on a pu accéder à votre compte bancaire ou que votre carte de crédit a été utilisée sans autorisation, un spyware pourrait lancer une tâche de redirection vers un autre système. Mais si vous bénéficiez d'une bonne suite Antivirus-pare-feu, une alerte indiquera qu'une tentative d'intrusion sur un ou plusieurs ports, est en cours. Pour SMB, Filtrer les ports 137 à 139 et 445 avec les IP et les adresses Mac des machines avec lesquelles vous comptez partager vos fichiers. Un conseil d'importance est d'avoir des serveurs 2016 ou > avec des clients Windows 10 ! Si vous avez gardez Windows 7 ou 8 ne partagez rien sur votre réseau local utilisez le cloud de Google ou OneDrive de Microsoft.

Faites attention à ne pas bloquer trop de ports dynamiques, ou votre système deviendra moins performant et cela entrainera des lenteurs...d'ou l'intérêt d'analyser le trafic et de vérifier les données de l'Observateur d'évènements "eventvwr.msc", du Moniteur de ressources ou de l'analyseur de performances "perfmon.msc", voire de logiciels tiers ( rapports de votre pare-feu). Cela vous évitera des tentatives de connexions imprévues et garantira un environnement plus sûr.

Sachez que les tentatives pour infiltrer votre réseau, existerons toujours, c'est la raison pour laquelle les patchs sont là....

Autres dangers; les logiciels crackés, exploit de messages téléchargés, sites warez, etc.

Cela étant dit, le conseil important est de faire attention lorsque malheureusement pour des raisons financières vous choisissez des logiciels "crackés". Il s'avère trop souvent que lorsque vous téléchargez des "cracks" à partir de sites que vous ne connaissez pas, les "dits logiciels crackés" ne fonctionnent pas et qu'ils soient parfois en mesure d'exploiter de nombreuses failles de sécurité. Ils peuvent provoquer des fuites ou des pertes de données. Voir, servir à stocker des malware, botnet, reliés avec des sites malicieux qui pourront déclencher un processus seul ou à distance. Si vous avez déjà fait le choix de récupérer un logiciel cracké, désactivez le réseau pour l'installer puis une fois installé avant de relancer internet réglez le pare-feu avec les restrictions maximum sans aucun trafic Entrant/Sortant sur l'exécutable du crack, son processus ou ses process, ses services. (si vous arrivez à identifier tout ce petit monde vérifiez les signatures des exécutables, analysez les dépendances des DLL, ainsi que les processus et ports les plus gourmands pour les connexions TCP/UDP. A ce propos Le logiciel "System Explorer" gratuit (donation acceptée), pourra être très utile tout comme les bonnes vielles commande MS-DOS Netstat, Tracert, NSlookup mais aussi Dumpbin de Microsoft et pour dépendances DLL's Powershell...

Les portes dérobées créées par des cracks ou récupérées par un botnet sont conçues pour permettre aux utilisateurs malveillants de contrôler à distance un ordinateur infecté. En termes de fonctionnalités, les "Backdoors" en anglais sont similaires à des systèmes d'administration conçus et distribués par des développeurs comme des "agents". Ce type de programme malveillant permet de faire à peu près tout ce qu'on veut sur l'ordinateur ciblé. Les programmes de cette catégorie sont aussi souvent utilisés pour unir un groupe d'ordinateurs victimes comme pour un "botnet" afin d'en faire un réseau "zombie". Ce type de groupe de PC infectés peuvent être très utiles pour un DDOS, via la messagerie pour envoyer des spam ou plus techniquement brouiller les pistes en cas d'attaque par force brute... Cela donne aux utilisateurs malveillants un contrôle centralisé sur un certain nombre d'ordinateurs qui peuvent ensuite être utilisés à des fins purement négatives et malveillantes. Il existe également des Virus types "vers" ou "Net-Worms" capablent de se propager via des réseaux et d'infecter d'autres ordinateurs. Lancés à partir d'une «commande» spéciale initiée de façon automatiquement ou par un utilisateur distant. Donc avant d'utiliser un logiciel "borderline" téléchargé sur un site Warez avec l'argument de la gratuité parceque vos moyens sont trop limités, assurez vous d'avoir "une source Warez" de qualité correcte sans intégration d'utilitaires redirecteurs. Il existait avant Astalavista.ms ou Serials & keys "unlocks the world". Je mentionne les sites Warez à titre purement informatif. car si vous cherchez des logiciels crackés, une bonne connaisssance des connexions actives est incontounable et la prudence de mise.

Voici 3 réflexes à adopter pour préserver la sécurité des données sur Windows.

1- Malgré l'insistance de Google ou de Facebook à croiser les informations d'identification en conseillant d'utiliser votre identifiant Google pour avoir accès aux autres portails (Twitter, Linkedin, Facebook, Instagram...) comme cela est indiqué par "Major Geeks" nous vous le déconseillons ! Mais cela reste discutable, car si le SSO tombe vous ne pourrez plus vous identifier à moins d'avoir choisi dans un 1er temps une authentification normale via le site avec son mot de passe spécifique...

Lire le 18 septembre 2023- Un problème est survenu : Linkedin est en panne.

2- Appliquez toutes les mises à jour via Windows Update ou allez sur le site des Mises à jour de Microsoft

3- Utilisez un antivirus de qualité, proactif. Si vous bénéficiez d'une suite Antivirus-Pare-feu, de temps à autre utilisez votre scanner de vulnérabilitées. Vérifiez les rapports de votre pare-feu ! Créez des règles de fitrages qui permettront d'utiliser le protocole SMB sur le port 445 uniquement pour votre réseau local et éventuellement un ou plusieurs sous réseau avec des adresses IP fixes et uniques. Des règles établient pour les adresses IP, adresses MAC de votre réseau local. Mais il faudra un pare-feu multi-couches qui pourra agir sur les protocoles, les ports et les applications (couche 7 du modèle OSI). Ainsi vous limiterez les tentatives d'accès à votre structure par internet et en interne.

4- Utilisez la stratégie de sécurité "Secpol.msc" en local ou "Gpedit.msc" lorsque vous êtes sur un réseau Active Directory (ce n'est plus nécessaire sur Win10 pour un poste de maison en SaaS car les GPO ou polices de groupe sont paramétrées chez Microsoft) les polices de groupes sont supérieurs aux polices de sécurité locales. Evitez cependant de brider sur des postes antérieurs à Win10 ce que vous ne connaissez pas. Même si les restrictions sont préférables à aucune restriction, vous risquez de tout bloquer. Faite une sauvegarde !

5- Si vos compétences vous le permettent vous pourrez choisir d'utiliser des outils spécifiques, tels que scans de vunérabilitées comme "Eternal blues" ou pour l'utilisation des ports comme "Advanced IP scanner", "CommView", LPS-Local port scanner, etc. afin de faire vos propres scans. Si vraiment vous êtes concerné par la sécurité vous pouvez télécharger le Forensic Toolkit ! Renseignez vous avant de télécharger, vérifiez la provenances des programmes. Ils doivent être téléchargés à partir des sites des éditeurs officiels. Préférez les applications portables.

Vérifiez toujours lorsque vous téléchargez un logiciel que sa signature numérique est conforme en faisant un clic droit sur l'exécutable puis allez sur Propriétés puis Signature Numérique:

Lire sur Numerama: les dangers de croiser le même Identifiant (email) et le même mot de passe.

LA SOLUTION "SINGLE SIGN ON"

Si vous voulez avoir un seul identifiant pour vous connecter à diverses plate-formes internet, utilisez les outils mis à votre disposition comme SSO " Single Sign On" (Lire SSO sur Wikipedia)

Gestionnaire de "Mots de Passe" SSO (Single Sign On)

Merci à ce Lieutenant Colonel de la cybersécurité du Ministère de la Défense car le SSO est implémenté de plu en plus avec Franceconnect

Ne croisez jamais un identifiant et mot de passe pour accéder à plusieurs portails différents comme on vous le suggère trop souvent et utilisez un mot de passe unique pour chaques portails. Utiliser un module SSO (Single Sign On) est aussi un gage de sécurité lorsqu'il est suffisament crypté (clé privé de 2048 voir 4096).

LES FAUX BLOQUEURS DE PUBLICITE

Sachez que près de 20.000.000 d'utilisateurs de Chrome sont Victimes de Faux Ad Blockers:

1. Il cache du code malveillant dans une bibliothèque javascript bien connue (jQuery).

2. Ce code renvoie à leur serveur des informations sur certains des sites Web que vous visitez.

3. Il reçoit les commandes du serveur distant du centre de commande. Afin d'éviter la détection, ces commandes sont cachées dans une image d'apparence inoffensive.

4. Ces commandes sont des scripts qui sont ensuite exécutés dans le contexte privilégié ("page d'arrière-plan" de l'extension) et peuvent modifier le comportement de votre navigateur de n'importe quelle manière.

Fondamentalement, il s'agit d'un botnet composé de navigateurs infectés par les fausses extensions adblock. Le navigateur fait tout ce que le propriétaire du serveur du centre de commande lui ordonne de faire.

La liste non exaustive des principales menaces depuis 2019:

AdRemover for Google Chrome™ (10M+ users)

uBlock Plus (8M+ users)

Adblock Pro (2M+ users)

HD for YouTube™ (400K+ users)

Webutation (30K+ users)

Ces extensions sont signalées à Google. Elles seront supprimées au fur et à mesure.

Conseils:

![]() Evitez les clés USB pour tranférer vos données personnelles d'une machine à une autre dans un environnement extérieur. Il existe dans Windows les stratégies de sécurité avec des paramètres qui empêchent d'utiliser des clés USB en dehors des environnements validés. Cela est possible grâce à la stratégie de sécurité locale: Démarrer\Windows\system32\secpol.msc ou gpedit. Demandez cependant à un technicien qui connait bien les stratégies de changer les paramètres. Cela est loin d'être indispensable car la stratégie locale par défaut est réglée de manière optimimisée. Attention cependants si vous vous lancez vous même dans le paramétrage de la stratégie locale, car l'action pourrait se solder par des blocages à vos depends. Enfin si vous désirez être complètement anonyme et très difficilement traçable, activer le démarrage viia un périphérique USB dans la stratégie et coupler un logiciel VPN (non P2P) et TOR.

Evitez les clés USB pour tranférer vos données personnelles d'une machine à une autre dans un environnement extérieur. Il existe dans Windows les stratégies de sécurité avec des paramètres qui empêchent d'utiliser des clés USB en dehors des environnements validés. Cela est possible grâce à la stratégie de sécurité locale: Démarrer\Windows\system32\secpol.msc ou gpedit. Demandez cependant à un technicien qui connait bien les stratégies de changer les paramètres. Cela est loin d'être indispensable car la stratégie locale par défaut est réglée de manière optimimisée. Attention cependants si vous vous lancez vous même dans le paramétrage de la stratégie locale, car l'action pourrait se solder par des blocages à vos depends. Enfin si vous désirez être complètement anonyme et très difficilement traçable, activer le démarrage viia un périphérique USB dans la stratégie et coupler un logiciel VPN (non P2P) et TOR.

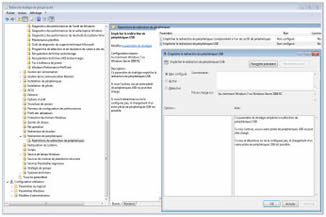

Par exemple pour restreindre les accès USB, ouvrez la stratégie de sécurité (secpol.msc sur un réseau local ou gpedit si vous êtes sur un réseau d'entreprise avec un annuaire LDAP AD DS) puis "Configuration Ordinateur" puis "Modèles d'Administration" et allez jusqu'à "Système". Sur "Redirection des périphériques" allez sur "Restriction des redirections des périphériques" puis enfin sur "Empêcher la redirection de périphériques USB"

![]() Utilisez un mot de passe pour chaque service avec un changement régulier (en moyenne chaque trimestre ou 1 fois par an mais cela dépend de votre utilisation. Faites en sorte d'utiliser un mot de passe pour chaque service comme Facebook, Google, Outlook, Twitter, instagram, etc… Car quand un hacker va cracker un mot de passe, une des premières choses qu'il va faire c'est de tenter de savoir s'il existe une correspondance entre le mot de passe et l'utilisation d'autres sites internet ou messageries. On l'a vu avec la fuite de LinkedIn, les mots de passe mis en vente datent de 2012, soit près de 4 ans. Il existe des applications Android pour gérer vos mots de passe. Il en est de même sur Microsoft, Linux ou Mac OS ainsi que sur les bonnes suites de sécurité.

Utilisez un mot de passe pour chaque service avec un changement régulier (en moyenne chaque trimestre ou 1 fois par an mais cela dépend de votre utilisation. Faites en sorte d'utiliser un mot de passe pour chaque service comme Facebook, Google, Outlook, Twitter, instagram, etc… Car quand un hacker va cracker un mot de passe, une des premières choses qu'il va faire c'est de tenter de savoir s'il existe une correspondance entre le mot de passe et l'utilisation d'autres sites internet ou messageries. On l'a vu avec la fuite de LinkedIn, les mots de passe mis en vente datent de 2012, soit près de 4 ans. Il existe des applications Android pour gérer vos mots de passe. Il en est de même sur Microsoft, Linux ou Mac OS ainsi que sur les bonnes suites de sécurité.

![]() Soyez prudent lorsqu'il s'agit de télécharger ou de publier des données personnelles, et particulièrement lorsqu'il ne s'agit pas de vous... Répondre à une offre de téléchargement gratuite, gagner un cadeau, succomber à des offres avec des prix très attractifs, comportent parfois certains risques... et en aucun cas il ne doit vous être réclamé de compensation financière pour participer à un tirage au sort. Car à moins de gagner, ce qui peut paraître probable, le résultat sera au final un accès à votre compte bancaire et inondation de mails publicitaires, spam ou mails pour vous hameçonner. Utilisez un module contre le Phishing ou l'hameçonnage pour votre messagerie et contre le tracking pour votre Navigateur (Il en existe pour chacun d'entre eux, IExplorer, Chrome, Firefox, Opera, Safari, etc.) N'oubliez pas de vérifiez l'expéditeur ainsi que l'en tête du courrier.

Soyez prudent lorsqu'il s'agit de télécharger ou de publier des données personnelles, et particulièrement lorsqu'il ne s'agit pas de vous... Répondre à une offre de téléchargement gratuite, gagner un cadeau, succomber à des offres avec des prix très attractifs, comportent parfois certains risques... et en aucun cas il ne doit vous être réclamé de compensation financière pour participer à un tirage au sort. Car à moins de gagner, ce qui peut paraître probable, le résultat sera au final un accès à votre compte bancaire et inondation de mails publicitaires, spam ou mails pour vous hameçonner. Utilisez un module contre le Phishing ou l'hameçonnage pour votre messagerie et contre le tracking pour votre Navigateur (Il en existe pour chacun d'entre eux, IExplorer, Chrome, Firefox, Opera, Safari, etc.) N'oubliez pas de vérifiez l'expéditeur ainsi que l'en tête du courrier.

Le cas échéant vous pouvez toujours vérifier l'expéditeur du courrier sous Gmail en ouvrant "Affichez l'original" !

Voir comment utiliser une application tièrce pour tracer un email

Vulnérabilité de corruption de mémoire de WSDAPI (API services Web et périphériques)

- CVE-2009-2512 Il existe une vulnérabilité d'exécution de code à distance dans WSDAPI (API de services Web pour périphériques) sur les systèmes Windows. Cette vulnérabilité est liée à un traitement incorrect par le service d'un message WSDAPI avec un en-tête spécialement conçu. Tout attaquant qui parviendrait à exploiter cette vulnérabilité pourrait prendre le contrôle intégral du système affecté. Pour afficher cette vulnérabilité en tant qu'entrée standard dans la liste « Common Vulnerabilities and Exposures », consultez la référence CVE-2009-2512. Facteurs atténuants concernant la vulnérabilité de corruption de mémoire de WSDAPI (API de services Web pour périphériques)

- Une atténuation fait référence à un paramètre, une configuration générale ou à des préférences existant dans un état par défaut qui pourraient diminuer l'impact de l'exploitation d'une vulnérabilité. Les facteurs atténuants suivants peuvent être utiles, selon votre situation : Les meilleures pratiques en matière de pare-feu, ainsi que les configurations par défaut des pare-feux, contribuent à protéger les réseaux contre les attaques lancées depuis l'extérieur de l'entreprise. Les meilleures pratiques recommandent que les systèmes connectés à Internet aient le moins possible de ports exposés. Seuls les attaquants sur le sous-réseau local pourraient exploiter cette vulnérabilité sans interaction. Même sur les réseaux privés, le service vulnérable est uniquement exposé aux connexions entrantes du sous-réseau local dans le pare-feu Windows. Solutions de contournement concernant la vulnérabilité de corruption de mémoire de WSDAPI (API de services Web pour périphériques)

- Une solution de contournement fait référence à une modification de paramètre ou de configuration qui ne corrige pas la vulnérabilité sous-jacente mais qui pourrait contribuer à bloquer certains vecteurs d'attaque connus jusqu'à ce que la mise à jour soit appliquée. Microsoft a testé les solutions de contournement suivantes et indique le cas échéant si une solution réduit certaines fonctionnalités,

![]() Bloquer les ports TCP entrants 5357 et 5358 et le port UDP sortant 3702.

Bloquer les ports TCP entrants 5357 et 5358 et le port UDP sortant 3702.

Le blocage des ports entrants empêche les hôtes distants d'envoyer des en-têtes spécialement conçus avec un composant infecté. L'ordinateur concerné peut également établir une connexion avec des hôtes à distance potentiellement malveillants lorsque l'utilisateur choisit de parcourir des périphériques sur le sous-réseau. Le blocage du port sortant empêchera des hôtes malveillants d'envoyer des réponses spécialement conçues pour ce scénario.

Voir la documentation de la NSA

SECURITY IDENTIFIER OU SID WINDOWS

STRATEGIES DE GROUPE ET LOCALE DE WINDOWS

On désigne par "Stratégie de sécurité" la configuration logicielle du système en fonction des préférences et des besoin par services utilisateurs. Par défaut, après installation de Windows, aucune stratégie n'est configurée et tout est permis (aux restrictions près liées aux groupes prédéfinis d'utilisateurs : Administrateurs, Utilisateurs, Utilisateurs avec pouvoir,...) Une stratégie sert à mettre en place une ou plusieurs restrictions d'utilisation, d'affichage de connexion ainsi que des composants principaux de Windows. Depuis "Poledit" en Addon sous NT4 à Secpol.msc localement, les stratégies ou polices de groupe Gpedit.msc pour Windows 10 sur un Réseau d'entreprise relié à un serveur AD DS. Ces polices existent déjà depuis un moment.

Par exemple :

• Menu Démarrer et Barre des tâches

• Désactiver et supprimer les liens vers Windows Update

• Supprimer le groupe de programmes communs du menu Démarrer

• Supprimer le menu Documents du menu Démarrer

• Désactiver les programmes du menu Paramètres

• Supprimer les Connexions réseau et accès distant du menu Démarrer

• Supprimer le menu Exécuter du menu Démarrer

• Désactiver la fermeture de session dans le menu Démarrer

• Désactiver et supprimer la commande Arrêter

etc...

• Panneau de configuration

- Désactiver le Panneau de configuration

- Masquer les applications du Panneau de configuration spécifiées

etc.

• Système

- Ne pas afficher l'écran de bienvenue à l'ouverture de session

- Désactiver l'invite de commandes

- Désactiver les outils de modifications du Registre

- Exécuter seulement les applications Windows autorisées

- N'exécutez pas les applications Windows spécifiées

- Activer les quotas de disque

• Browser (navigateur internet)

- Désactiver la personnalisation de Internet Explorer par des tiers

- Désactiver l'importation et l'exportation des favoris

- Désactiver la modification des paramètres de la page de démarrage

LES STRATEGIES (secedit.msc locales, gpedit sur réseau)

Ces paramétrages sont stockés dans la Base de Registres, essentiellement dans les Ruches :

![]() HKEY_CURRENT_USER\Software\Policies\Microsoft

HKEY_CURRENT_USER\Software\Policies\Microsoft

![]() KEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

KEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

Policies

![]() HKEY_LOCAL_MACHINE\Software\Policies\Microsoft

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft

![]() HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\

Policies

Comme par exemple pour "Désactiver la télémétrie" sur Windows 10:

Configuration utilisateur > Modèles d'administration > Composants Windows > Collecte des données et versions d'évaluation

Le registre Windows 10 vous permet d'acceder aux profiles des utilisateurs locaux;

Ordinateur\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

Vérifiez vos stratégies sur votre serveur AD

A partir d'une invite de Commande MS DOS ou Powershell en tant qu'Administrateur entrez

:

C:\Windows\system32\gpresult

Vous pourrez éditer le fichier gpresult.html avec n'importe quel navigateur.

RÉINITIALISER LES STRATÉGIES LOCALES ET DE GROUPES

Après une attaque virale, vous pouvez réinitialiser et relancer en mode connecté les stratégies de cette manière. Voici comment procéder.

Ouvrez PowerShell avec une invite de commandes en administrateur

Ensuite collez les commandes :

PS C:\Windows\System32>RD /S /Q "%windir%\System32\GroupPolicyUsers"

RD /S /Q "%windir%\System32\GroupPolicy"

Puis

gpupdate /force

OU encore entrez juste

gpupdate

Il est possible de réinitialiser la base security.inf par:

secedit /configure /db reset /cfg “c:\windows\security\templates\setup security.inf” /overwrite

Lire: ![]() Présentation de la stratégie de groupe

Présentation de la stratégie de groupe

Lire: ![]() Vérifiez les SID sous Windows

Vérifiez les SID sous Windows

CHIFFRER SES FICHIERS SUR WINDOWS 7, 8.1 ou 10

![]() Le chiffrement des fichiers permet de protéger vos données par chiffrement symétrique ou asymétrique. Seule une personne possédant la bonne clé de chiffrement (comme un mot de passe) peut déchiffrer et lire les données. Le chiffrement des fichiers n’est pas disponible dans Windows 10 Famille. Lire sur le site de la CNIL

Le chiffrement des fichiers permet de protéger vos données par chiffrement symétrique ou asymétrique. Seule une personne possédant la bonne clé de chiffrement (comme un mot de passe) peut déchiffrer et lire les données. Le chiffrement des fichiers n’est pas disponible dans Windows 10 Famille. Lire sur le site de la CNIL

- Cliquez avec le bouton droit (ou effectuez un appui prolongé) sur un fichier ou un dossier, puis sélectionnez Propriétés.

- Sélectionnez le bouton Avancé, puis cochez la case "Chiffrer le contenu pour sécuriser les données".

- Sélectionnez OK pour fermer la fenêtre Attributs avancés, puis sélectionnez Appliquer et OK.

EFS pour Encrypting File System est un mécanisme de chiffrement pour Windows. Avec ce système, vous pouvez chiffrer vos fichiers ou documents importants sur vos disques durs. Cela permet de protéger l’accès à ses derniers et notamment le vol de données.

Toutefois, il faut que certaines conditions soit remplies pour bénéficier de ce système : Les disques sous Windows sont formatés en NTFS, Windows 10 gère les médias amovibles. Vous devez posséder une édition Professionnel de Windows. Sur les éditions Familiales (Home), la fonction est grisée donc vous ne pouvez pas chiffrer en EFS vos fichiers.

Sauvegardez la clé privée en cas de réinstallation de Windows.

Le chiffrement des fichiers se fait à partir d’un certificat lié à la session utilisateur. Pour pouvoir ré-ouvrir vos documents chiffrés après un crash et une réinstallation de Windows ou une perte de la session, il faut exporter la clé privée et le mot de passe. Surtout et cela est valable pour tous types de chiffrement, n'oubliez pas de sauvegardez votre certificat et votre clef avec le mot de passe !

Mettre en place EFS (Encrypted Files System) pour chiffrer les dossiers et fichiers sans oublier l'Agent de restauration

https://learn.microsoft.com/fr-fr/security-updates/security/20200345

Vérifier l'état du protocole RDP (Remote Desktop protocole)

![]() Hors réseau, comment activer ou désactiver DCOM - Site MSDN

Hors réseau, comment activer ou désactiver DCOM - Site MSDN

LE REMOTE SNIFFING- SCENARIO D'ATTAQUE

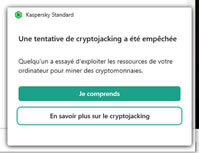

Le remote sniffing, ou l’utilisation d’un sniffer à distance, permet d’obtenir les données circulant sur un autre réseau que celui sur lequel nous sommes. Considérons cet exemple : Un pirate est sur un réseau nommé A, mais voudrait sniffer le réseau voisin, appelé B. Admettons qu’il a pris possession d’une machine dans ce réseau B. Rappelons que nous sommes dans une configuration d’un réseau partagé. Le pirate va donc installer un client sniffer sur la machine du réseau B, qui va passivement récupérer et enregistrer toutes les données allant et venant sur ce réseau. Il enverra le tout à la machine du pirate dans le réseau A. Le réseau B qui en principe était impossible à sniffer est devenu donc très accessible. Le remote sniffing est toujours composé d’un client et d’un serveur, le client étant contrôlé par le serveur. Pour effectuer une telle attaque, il existe l’outil Rpcapd. Rpcapd est un démon (programme tournant en tâche de fond) qui capture le trafic sur une machine, et est capable d’envoyer les données récupérées à un sniffer comme ethereal qui facilite ainsi la lecture en différenciant les trames et les protocoles. Notons qu’il est utile d’exclure le trafic entre la machine locale et la machine distante en utilisant les filtres d’Ethereal.

Scénariis

Nous allons montrer comment un utilisateur malveillant muni d’un "sniffer de ports" peut espionner et collecter les informations confidentielles des utilisateurs d’un réseau. Pour cela, nous allons rapidement constater la facilité d’utilisation des sniffers pour espionner les autres utilisateurs du réseau cible et collecter des informations confidentielles. Des sniffers, tel que Sniffer Pro (Network Associates), NetscanTools ou Cain, offrent des fonctionnalités avancées qui faciliteront la collecte d’informations confidentielles. Par exemple, il permet d’afficher les en-têtes des paquets capturés des services réseaux, tels que FTP, HTTP, et SMTP. Ainsi, il suffit de lire les entêtes des paquets du service SMTP pour pouvoir lire le contenu des e-mails envoyés par un utilisateur dans le réseau. Tout service réseau envoyant des paquets non chiffrés est vulnérable aux attaques de scan et sniffing. Nous allons nous servir de deux sniffers bien connus pour leur efficacité : Cain et Ethereal.

Les cas d’attaques sont les suivants : Visualisation des connexions réseau ;

Lecture des e-mails des utilisateurs ;

Récupération des login et mots de passe des comptes e-mail, FTP, et authentification HTTP;

Visualisation des sites web visités par les utilisateurs et lecture des e-mails;

Réalisation des attaques de déni de service (DoS);

Récupération d’une communication VoIP.

EXEMPLE D'EXPLOIT ET PRISE DE CONTRÔLE

Prise de contrôle d'un PC distant avec RATs (Remote AccessTools) type "Remcos"

QuasarRAT - Remote Administration Tool pour Windows

Reverse ingeniering pour analyser un keylogger

EXPLOITS SOUS WINDOWS

Exemple Meterpreter et des vielles failles Metasploit sur RPC de Windows

Faille SMBv1 et WannaCry ainsi que les Ransomwares Petya, notpetya, petwrap, Expetr, GoldenEye, etc. profitent de la faille SMBv1 que Microsoft a patchée en mars 2017...

Description; Server Message Block (SMB) est un protocole réseau de couche application qui fonctionne sur les ports TCP 445. Ils sont largement utilisés pour le partage de fichiers et d'imprimantes et l'accès aux services distants. Une attaque "Intrusion.Win.MS17-010" cible les ordinateurs Windows et tente d'exploiter les vulnérabilités du réseau SMB (utilisées dans les attaques WannaCry et ExPetr ransomware). Elles ont été corrigées dans le Bulletin de sécurité Microsoft MS17-010: Lire sur MSDN

TryHackMe! Metasploit & Meterpreter for beginners

Exploit Intrusion.Win.MS17-010 via protocole SMB sur le port 445 d'un PC sous Windows

Exemple du type de dégats: surtout que vous n'avez aucune garantie...

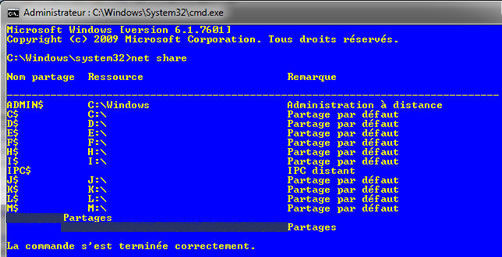

Historique de l'Exploit : Les ports 137 à 139 et 445. Le système de partage fonctionnait à l’origine sur le protocole Net Beui sous NT3.11 puis via NetBIOS via les ports 137,138,139 et 445. NetBIOS est une couche de transport qui permettait aux ordinateurs Windows de se connecter aux partages (fichiers et imprimantes) sur un même réseau local. Créé au début par IMB puis reprit par Microsoft.

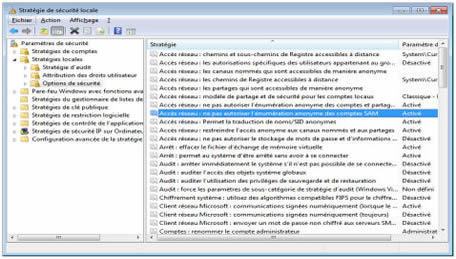

C'est une attaque ancienne mais classique de type "MiTM" qui tente d'accéder aux partages administratifs du réseau ou via Internet lorsque les partages se trouvent sur un serveur de partage et un serveur Web comme IIS. Avant il s'agissait principalement du protocole NETBios via les ports137 à 139 et 445 pour se connecter à un serveur partageant des données. Cela permettait avec les droits d'administration (nécessite de voler les identifiants de connexion et de se les attribuer) d'accéder aux partages administratifs via les ports 139 et 445 particulièrement sollicités. Cependant les stratégies de sécurité et un bon pare-feu permettaient assez facilement de bloquer les tentatives de connexions. Depuis NT4 et les stratégies de sécurité du "Resource Kit Tools" l'accès aux partages administratifs s'est trouvé limité depuis un ordinateur distant. Pour accéder aux stratégies de sécurité locale et de groupe lancez via Exécuter: "Secpol.msc" ou "Gpedit.msc" si vous êtes sur un réseau Active Directory. Les stratégies de sécurité de groupe Windows permettent de refuser l'accès et l'énumération à distance des partages administratifs avec un compte anonyme ou un scanner de ports sur une machine dotée de Windows Vista, Seven ou de WS2K3 à WS2K8.

Ports 139 et 445: les versions plus récentes à partir de WS2K12 et Windows 10 ont changés le protocole SMB et ont commencé à utiliser le port 445 sur TCP afin de fonctionner via Internet. Cependant si votre poste dispose d'une version inférieur à Win10 de nombreuses intrusions peuvent avoir lieu sur vos partages si vous n'avez pas vérifié vos paramètres de sécurité et que vous n'utilisez pas SMB v3 avec W2K16 ou serveur 2019.

Les attaques par Intrusion tentent d'exploiter à distance des applications, des services et des systèmes d'exploitation vulnérables ou mal configurés via un réseau pour réaliser l'exécution de code arbitraire et effectuer des activités réseau non autorisées. Une intrusion réussie peut entraîner l'exécution de code à distance sur les hôtes ciblés. Cela permet à un attaquant de changer les droits d'un "super users" pour accéder à la machine ciblée puis de charger un logiciel ou agent malveillant (caché) et enfin, de le propager à d'autres hôtes vulnérables sur un réseau.

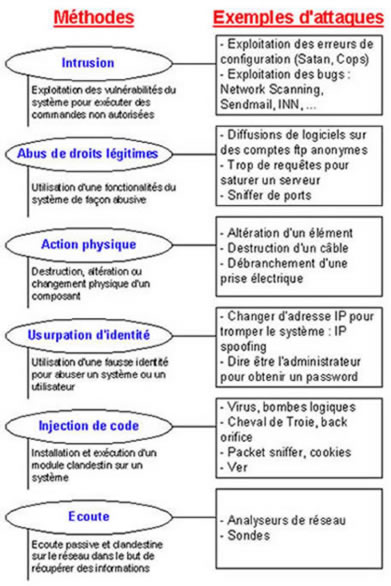

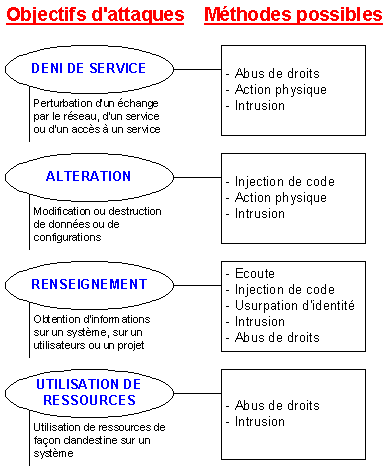

Synthèse des méthodes utilisées

Exemple de SMB Exploit Win7 et FTP via Pentest

Exemple d'Exploit SMB sur Windows 10

SMB Enumeration

Exploitation de la signature de message SMB

Blocage de l'enumération anonyme des comptes SAM, canaux nommés et partages

Via la stratégie de sécurité locale vous pouvez restreindre l'accès aux canaux nommés, aux partages NetBios ainsi que l'énumération anonyme des comptes de la base SAM.

Exemple de log dans le gestionnaire d'évenement du pare-feu de Seven non patché

24.02.2020 13.36.38;

L'attaque réseau Intrusion.Win.MS17-010.o a été bloquée; "Tcp contre 118.71.229.140 sur le port 445.

L'ordinateur à l'origine de l'attaque a été bloqué"; Tcp;118.71.229.140;445;02/24/2020 13:36:38

24.02.2020 12.21.41;

L'attaque réseau Intrusion.Win.MS17-010.o a été bloquée; "Tcp contre 114.34.138.141 sur le port 445.

L'ordinateur à l'origine de l'attaque a été bloqué.";Tcp;114.34.138.141;445;02/24/2020 12:21:41

Si vous ne faites pas vos mises à jour, le nombre de tentatives de connexions sur le port 445 de Windows 7 peut être impressionnant ! Par exemple entre 12h45 et 16h00, 10 tentatives bloquées ! (voir la capture ci-dessus du rapport détaillé de Kaspersky)

Description rapide de la tentative de connexion à un partage SMB sur les ports 137-139 et 445.

Exemple avec NETSTAT, NBTSTAT et NET SHARE

A l'aide de logiciels de scan NetBios comme NetScanTools, Essential NetTools il était alors possible d'énumérer et d'identifier les partages "ouverts" à partir d'une machine distante.

| Service | Détails |

Ports des partages |

Partages; Share; Dossiers communs |

Port 135 (TCP) |

Microsoft Windows RPC |

Port 139 (TCP) |

Microsoft Windows netbios-ssn |

Port 445 (TCP) |

Microsoft Windows 7-10 microsoft-ds workgroup: WORKGROUP |

Scan NetBIOS à distance ou SMB avec EssentielNetools

WAYO <00> UNIQUE

WAYO <20> UNIQUE

WORKGROUP <00> GROUP

WORKGROUP <1E> GROUP

WAYO <03> UNIQUE

INet~Services <1C> GROUP

IS~WAYO <00> UNIQUE

UBCHAIN <03> UNIQUE

Une fois que la session IPC nulle a été établie avec succès, l'intrus lance sa copie locale du Gestionnaire des utilisateurs pour les domaines et utilise la fonction Sélectionner un domaine dans le Gestionnaire des utilisateurs. Le domaine de la machine distante apparaîtra (ou peut être saisi manuellement) car il a été préchargé dans le cache. Si la sécurité de la machine distante est laxiste, le Gestionnaire des utilisateurs affichera une liste de tous les utilisateurs de la machine distante. Si cela est fait sur une liaison lente cela ne fonctionnera normalement pas du au timestamp de la réponse. Cependant, sur des connexions réseau plus rapides, cela tend à produire des résultats.

Maintenant que l'intrus a recueilli des informations sur votre machine, l'étape suivante serait de tenter une pénétration de cette machine. La première technique de pénétration sera l'attaque de partage de fichiers ouverts. L'intrus couplerait la commande net view avec une commande net use pour accomplir cette attaque.

Le protocole SMB peut effectuer une connexion à partir de n’importe quel point de la planète grâce à trois choses essentielles :

- Une adresse IP « routable et non privée » celle du routeur

- Un accès distant (RPC)

- Un serveur avec un ou plusieurs partages (port 445) et le service "Master Browser" actif.

Si vous voulez utiliser le protocole SMB sur une machine distante via Internet et que cela passe par le services de nommage DNS, il vous faut lire: https://support.microsoft.com/

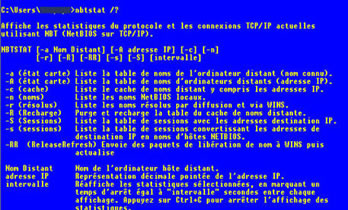

Vous pouvez aussi par souci de sécurité utiliser le commande NBTSTAT /? puis utiliser les commutateurs; -n -r ou -s et encore -RR pour vider (release) la base de résolution de noms du cache ARP et de la base WINS; (pour les versions < à Windows 10 et non patchées)

Si vous êtes sur un réseau local utilisez cette commande via l'invite MS-DOS ou un logiciel tiers pour vérifier les connexions.

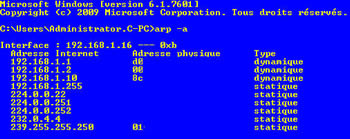

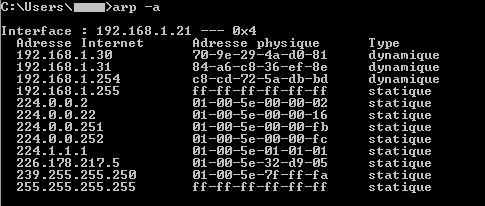

Table ARP et adresses MAC ; utilisez la commande; arp -a

Comment s’en protéger ?

1/ Faites les mises à jour.

2/ N’utilisez plus NT4, XP, Seven Vista ou Windows serveurs 2000/2003, et passez à un Windows 10.

3/ Désactivez le service SMBv1 et passer à SMB v2/v3, si vous ne pouvez pas patcher votre machine.

4/ Désactivez dans le Centre de Réseau et Partage, la case "Partage de fichiers et d'imprimantes". Vous bloquerez les ransomwares basés sur cette faille (ne cliquez pas sur les pièces jointes des mails ne faisant pas partie de vos adresses et si vous avez un doute ne les ouvrez pas...)

5/ Filtrer les ports 135,137,138,139,445,1110,2869,19780 avec votre Pare-feu

Si vous utilisez un version Vista ou 7 non patché vous pouvez filtrer les ports 137 à 139 et 445

Lorsque vous utilisez SMB1, vous perdez les protections de clés offertes par les versions ultérieures du protocole:

- Intégrité de pré-authentification (SMB 3.1.1+) => Protège contre les attaques de dégradation de sécurité.

- Blocage autonome d'authentification invité (SMB 3.0+ sur Windows 10+) => Protège contre les attaques MiTM (Man in The Middle).

- Secure Dialect Negotiation (SMB 3.0, 3.02) => Protège contre les attaques de dégradation de sécurité.

- Meilleure signalisation de message (SMB 2.02+) => HMAC SHA-256 remplace MD5 en tant que algorithme de hachage dans SMB 2.02, SMB 2.1 et AES-CMAC remplace celui de SMB 3.0+. Les performances de signature augmentent dans SMB2 et 3.

- Cryptage (SMB 3.0+>) => Empêche l'inspection des données sur le fil, les attaques MiTM (man-in-the-middle attack). Dans SMB 3.1.1, les performances de cryptage sont meilleures que la signature

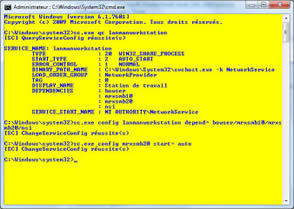

SMB v1 sur un client ou un serveur de partage SMB (espace après= )

1-Détecter

sc.exe qc lanmanworkstation

2-Désactiver SMB v1

sc.exe config mrxsmb10 start= disabled

Activez SMBv1 (pas lieu d'être utilisé):

sc.exe config mrxsmb10 start= auto

SMB v2/v3 sur le client SMB

1-Identifier

sc.exe qc lanmanworkstation

2-Activez Smb v2:

Pour Lanmanworkstation

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

Puis

sc.exe config mrxsmb20 start= auto

EXECUTEZ POWERSHELL POUR PASSER A SMB v2-3.1

Afin d'éviter cette faille sur Win 7, si votre PC n'a pas été patché depuis la fin des correctifs de Windows Seven, désactiver manuellement le service SMB v1 pour les versions 7, 8, 8.1 avec la cmdlet suivante:

Vérifier avec Powershell votre version de Small Message Block.

Windows 7, 8 et Windows Server 2012 présentent une nouvelle applet de commande Windows PowerShell:

Set-SMBServerConfiguration

L’applet de commande vous permet d’activer ou de désactiver les protocoles SMBv1, SMBv2 et SMBv3.

Désactive en PowerShell SMB v1

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Activez avec PowerShell SMB v2

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Pour Windows 7, Windows Server 2008 R2, Windows Vista et Windows Server 2008.

Pour activer ou désactiver les protocoles SMB sur un serveur SMB qui exécute Windows 7, Windows Server 2008 R2, Windows Vista ou Windows Server 2008, utilisez Windows PowerShell ou l’éditeur du Registre.

Cette méthode nécessite PowerShell 2,0 ou une version ultérieure de PowerShell.

SMB v1 sur le serveur SMB

Identifier le "versioning" avec PowerShell

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Configuration par défaut = activé (aucune clé de Registre n’est créée), donc aucune valeur SMB1 n’est retournée.

Désactiver SMB v1 avec PowerShell

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Activer SMB v2/v3 sur le serveur de partage-stockage SMB avec PowerShelll

Identifier la version de SMB avec PowerShell

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Activer SMB v2 avec PowerShell

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Vous devrez redémarrer l’ordinateur après avoir apporté des modifications au registre. Pour plus d’informations, consultez stockage serveur chez Microsoft.

![]() Lire sur Microsoft les changements de versions de SMB v1 vers la version 2-3

Lire sur Microsoft les changements de versions de SMB v1 vers la version 2-3

Passer à la version SMB v2 sur Win10 avec partage des fichiers et imprimantes

Get-SmbServerConfiguration | Select EnableSMB2Protocol

le résultat:

EnableSMB2Protocol

=================

TRUE

Sinon entrez en tant qu'admin dans le prompt Powershell ou sur l'interface ISE

Set-SmbServerConfiguration –EnableSMB2Protocol $true

- Lire : Comment supprimer de manière appropriée SMB v1 pour les v2-3 sur Windows 7, 8.1, Windows 10, Windows 2012 R2 et Windows Server 2016

Si vous voulez utiliser le protocole SMB sur une machine distante via Internet et que cela passe par le services de nommage DNS, il vous faut lire:

https://support.microsoft.com/

- Scénario d’échange de paquets de protocole microsoft SMB et NetBIOS

- Lire sur le site Microsoft les changements de versions de SMB v1 vers la version 2

Si vous voulez utiliser le protocole SMB sur une machine distante via Internet et que cela passe par le services de nommage DNS, il vous faut lire: https://support.microsoft.com/

Cela corrrespond à la MS17-010 ou à https://support.microsoft.com/fr-fr/help/4012215/march-2017-security-monthly-quality-rollup-for-windows-7-and-2008-r2

Remplacée par Correctif cumulatif mensuel de sécurité et de qualité pour Windows 7 (KB4015549) - avril 2017 - téléchargeable ici

- Windows 7 pour systèmes x64 Service Pack 1

-Mise à jour qualitative de sécurité uniquement pour Windows 7 pour les systèmes basés sur x64 (KB4012212) - mars 2017 Windows 7 Mise à jour de la sécurité 28/03/2017 n.a. 33,2 MB

-Mise à jour qualitative de sécurité uniquement pour Windows 7 (KB4012212) - mars 2017 Téléchargeable ici

-Microsoft a publié pour la première fois depuis 2014, un patch pour XP qui fixe la vulnérabilité uniquement sur les versions embedded.

![]() https://technet.microsoft.com/fr-fr/library/security/ms17 -010.aspx

https://technet.microsoft.com/fr-fr/library/security/ms17 -010.aspx

![]() http://www.catalog.update.microsoft.com/DownloadDialog.aspx

http://www.catalog.update.microsoft.com/DownloadDialog.aspx

![]() Hors réseau, comment activer ou désactiver DCOM sur le site MSDN

Hors réseau, comment activer ou désactiver DCOM sur le site MSDN

VERIFIER SI VOS POSTES SOUS WINDOWS SONT VULNERABLES

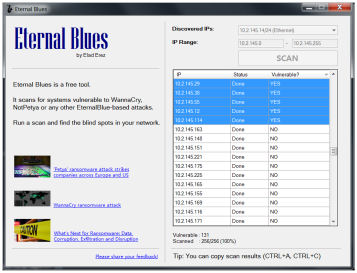

Eternal Blues – Un scanner pour débusquer les machines vulnérables SMBv1

Eternal Blues, qui est un scanner capable de débusquer sur votre réseau les machines vulnérables à la faille EternalBlue. Méfiance tout de même, cet outil cherche la présence active du protocole SMBv1. Donc même si vous avez patché vos machines, mais pas désactivé SMBv1, la machine sera vu comme à risque. Un faux positif donc. Pensez donc aussi à désactiver SMBv1 si vous n’en avez pas l’usage.

L'application Ethernal Blues permet de vérifier par un scan les PC vulnérables

Cette faille est à l'origine de bien des déboirs pour les particuliers et nombres d'entreprises car elle met en place plusieurs types de ransomware bien connus comme WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, etc.

C’est un malware qui s’installe à votre insu (souvent suite à l'ouverture d'un pièce-jointe) Il chiffre vos fichiers et déploie aussi un cheval de Troie nommé DOUBLEPULSAR (©NSA) et s’en va corrompre les copies automatiques de récupération de Windows pour rendre toute récupération impossible. Le but est de vous réclamer une rançon allant de 300$ à 600$ et + pour déchiffrer vos fichiers.

Sa particularité: il utilise une faille trouvée par la NSA "Doublepulsar" sur toutes les versions de Windows antérieures à Windows 10. Cette faille a bien sûr été corrigée grâce à un patch fourni même pour XP par Microsoft. Vous trouverez des informations sur le site Microsoft Security Response Center.

ADMINISTRATION RESEAU ET SECURITE

Les points d'accès au réseau local (RLE), ainsi que les lignes sécurisées permettent de relier les réseaux étendus, les réseaux de sites avec leurs sous réseaux, les passerelles applicatives (serveurs de messagerie, d'applications, de collaboration, etc.) Tout ce dispositif doit être renseigné et les serveurs "frontaux" à savoir reliés directement à Internet identifiés et bien isolés pour limiter les risques d'intrusions sur les segments les plus exposés. Votre organisation a besoin de mettre en oeuvre des services sur mesure de sécurité avec des authentifications fortes. Votre structure est constituée d'un ou plusieurs pare-feu couplés à des proxies et vous avez certainement implémenté les règles de sécurité qui conviennent. Il est cependant prudent de vérifier régulièrement que votre réseau soit étanche aux attaques car celle çi prennent différentes formes; virus, cheval de troie, trojan, exploit, intrusion par hidjackers, par force brute sur DNS ou déni de services. Par ailleurs, la majorité des applications informatiques nécessitent une gestion des identités à des fins d’allocation des ressources (espaces disques, comptes applicatifs, messageries, etc.) applications publiées. Votre pare-feu a besoin de paramètres sélectifs en fonction de vos besoins et les stratégies de sécurité doivent être établies. Nous implémentons les politiques de sécurité adaptées à vos besoins, paramétrons des règles de filtrage par protocoles ports et applications et assurons la surveillance de vos services. Des solutions de détection d'intrusion sont adaptables et il est possible d'appliquer une authentification renforcée pour accéder à vos serveurs d'applications.

Les ordinateurs sont prévus pour fonctionner sur des réseaux connectés entre eux mais aussi vers l'extérieur. Bien que la plupart des infrastructures soient constitués de réseaux étendus reliés entre eux, on utilise un "point de connexion" centralisé et identifié afin de limiter la surface d'exposition aux attaques venues de l'extérieurs mais aussi de l'interieurs. Il est essentiel de prendre en compte ces paramètres qui permettront à l'entreprise d'évoluer en garantissant un niveau de sécurité optimisé.

![]() La configuration des droits d’accès et la personnalisation des services incontournables.

La configuration des droits d’accès et la personnalisation des services incontournables.

La gestion des identités est utile pour gérer les utilisateurs d’un réseau local d’entreprise, ainsi que les prospects ou clients d’un site de e-commerce, extranet, portail collaboratif, etc.

![]() Il est nécessaire de disposer d’une base d’utilisateurs et d’un service de gestion des comptes applicatifs.

Il est nécessaire de disposer d’une base d’utilisateurs et d’un service de gestion des comptes applicatifs.

De nouveaux enjeux de sécurité et d’efficacité sont devenus majeurs pour l’entreprise. Pour tous ces aspects, des outils, ainsi que des méthodes et pratiques associées sont désignés comme "Gestion des identités" ou "Identity management".

![]() Le référentiel des identités

Le référentiel des identités

La gestion des identités nécessite tout d’abord un référentiel contenant l’ensemble des informations partagées entre différentes applications. Elles seront associées à un individu et vont contenir un ou plusieurs identifiants qui serviront d’index pour y accéder.

![]() La gestion du contenu du référentiel des identités

La gestion du contenu du référentiel des identités

Ce référentiel doit être accompagné d’outils de gestion des identités qui vont permettre aux utilisateurs de consulter eux-mêmes les données qui les concernent et de les mettre à jour si nécessaire.

![]() L’identification et l’authentification électronique

L’identification et l’authentification électronique

Ce service est l’un des principaux usages de la gestion des identités. Il constitue le premier niveau de sécurité afin de contrôler l’accès aux ressources de l’entreprise.

- L’identification permet de reconnaître l’utilisateur à partir d’un identifiant unique.

- L’authentification consiste à s’assurer de l’identité de l’utilisateur à l’aide d’un mot de passe, ou à l’aide d’autres moyens plus sécurisés (certificat électronique, carte à puce, protocoles sécurisés…)

![]() La gestion des identités englobe également la gestion du mot de passe, l’allocation et la désallocation automatisée de ressources, la gestion des droits d’accès aux ressources et applications. La gestion des identités peut être centralisée sur un annuaire LDAP avec des serveurs d'authentification utilisant des protocoles qui garantissent une sécurité élevée par des méthodes de prise en charge et de reconnaissance des clients (EAP, IAS, Radius).

La gestion des identités englobe également la gestion du mot de passe, l’allocation et la désallocation automatisée de ressources, la gestion des droits d’accès aux ressources et applications. La gestion des identités peut être centralisée sur un annuaire LDAP avec des serveurs d'authentification utilisant des protocoles qui garantissent une sécurité élevée par des méthodes de prise en charge et de reconnaissance des clients (EAP, IAS, Radius).

![]() Avantages des VPN:

Avantages des VPN:

Un VPN permet aux utilisateurs mobiles d'éviter les frais des communications téléphoniques longue distance (en supposant qu'ils puissent accéder à un ISP local). C'est souvent dans le cas pour des structures moyennes, le fournisseur d'accès est responsable de la maintenance, de la mise à jour et du dépannage de l'infrastructure du WAN. Les mises à jour de PPTP et RRAS assurant des connexions sécurisées, l'authentification mutuelle et le filtrage des paquets, améliorant ainsi significativement les performances et la fiabilité des VPN. Plusieurs fournisseurs ont développé PPTP spécifiquement pour supporter les VPN. Il s'agit d'une méthode pour envoyer des paquets de réseau par le biais d'une connexion TCP/IP existante (baptisée tunnel). Un VPN implique que le serveur et le client aient chacun une connexion Internet active. Le serveur a normalement une connexion Internet permanente. Le client se connecte à Internet via le FAI et lance une connexion PPTP au serveur VPN. La demande de connexion inclut les références d'accès (profil utilisateur, mot de passe et domaine) et un protocole d'authentification. RRAS offre en plus la possibilité d'assurer des connexions de serveur à serveur par PPTP, ainsi que des connexions réseaux permanentes. Une connexion VPN entre le serveur et le client ne peut s'instaurer qu'après authentification du client par le serveur PPTP. La session PPTP fait office de tunnel à travers lequel circulent les paquets du réseau du client vers le serveur et vice versa. Les paquets de réseau sont chiffrés à la source (client ou serveur), et circulent dans le tunnel puis sont déchiffrés une fois parvenus à destination. Comme le trafic du réseau circule à l'intérieur d'un tunnel, les données sont invisibles au monde extérieur. Le chiffrement des paquets dans le tunnel fournit un niveau de sécurité supplémentaire. Une fois la connexion VPN établie, un utilisateur distant peut parcourir le LAN, se connecter aux partages et recevoir ou envoyer des courriers exactement comme le fait tout utilisateur connecté localement.Table de routage d'un PC avec VPN (cmd "Netstat -abr") sans routage persistant

Table ARP de niveau 2

PROTECTION D'UNE INFRASTRUCTURE IP

Ce paragraphe porte sur la protection de l'infrastructure réseau, la sécurisation des équipements Cisco et des différents protocoles utilisés dans des environnements comme des réseaux locaux d'entreprise, qu'ils soient privés ou connectés à l'Internet. Nous allons nous focaliser dans ce document sur la sécurisation des routeurs et des commutateurs, décrire à quoi servent les différents types d'ACL (Access Control List) et comment s'en servir pour filtrer le trafic, comment déclarer des utilisateurs et configurer l'administration à distance (via SSH et telnet), comment configurer SNMP (Simple Network Management Protocol) et finalement comment construire un outil de vérification d'intégrité de la configuration. Les exemples ne sont que des modèles : évitez de copier/coller directement certaines commandes (ACLs ou gestion des utilisateurs et de l'accès par exemple) au risque de vous voir dans l'impossibilité de vous connecter et contraint de réinitialiser le mot de passe, voire tout l'équipement Les ACL Acess Control List et le filtrage d'adresses IP et des protocoles

Sécurisation des équipements: Les routeurs ainsi que les commutateurs "switches" sont composés d'une partie matérielle (châssis, carte mère, cartes d'E/S, etc) et d'une partie logicielle (IOS, CatOS, CatIOS). Comme beaucoup de systèmes d'exploitation, ceux des routeurs et des commutateurs sont configurés par défaut pour faciliter leur déploiement et leur utilisation : beaucoup de services sont démarrés « par défaut » et doivent donc être arrêtés ou reconfigurés, et ceux que l'administrateur active (SNMP et telnet par exemple) doivent être paramètrés correctement pour éviter une exposition trop importante d'informations ou empêcher à n'importe qui d'accéder à l'équipement.

Le fichier de configuration d'IOS ne contient jamais les options de configuration « par défaut » et il n'existe, à priori, aucun moyen de faire afficher à l'interface en ligne de commande (le « parser ») la configuration complète. De plus, ces options de configuration « par défaut » changent en fonction des versions du système d'exploitation installé (par exemple no ip unreachables est configuré par défaut dans IOS >12.0, mais pas dans les versions antérieures). Il faut également faire attention, lors de l'activation ou de la réactivation de certaines interfaces ou services, car des brides de configuration qui ne se trouvaient plus dans la configuration, mais toujours en mémoire, peuvent réapparaître (description des interfaces, paramètres de PVC ATM, configuration SNMP, etc). Le fichier de configuration de CatOS contient également uniquement les valeurs qui ne sont pas « par défaut », mais show config all affiche la configuration complète.

PKI - Les certificats dans une infrastructure à clé publique - Autorité de certification

LES PARE-FEUX

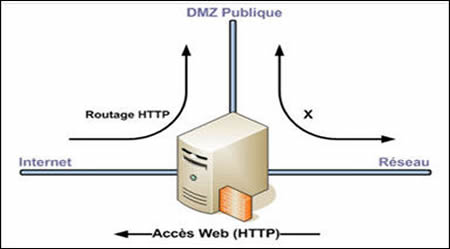

Serveur Web sur DMZ

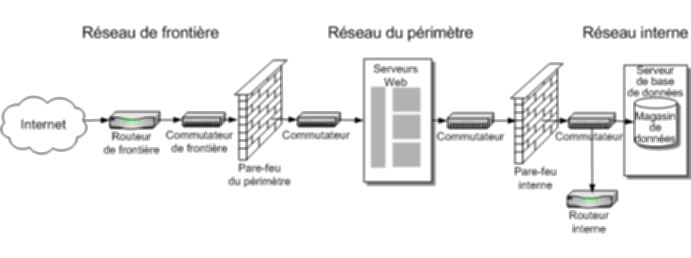

L'utilisation de plusieurs pare-feux (périmètre, dos à dos, avant-arrière) nécessite une DMZ (zone démilitarisée), ainsi qu'un réseau de périmètre entre le réseau protégé et le réseau non protégé fournissant une couche de sécurité supplémentaire car ségmentant le réseau protégé du réseau publique.

Il existe plusieurs types de DMZ; privée et ou publique. Une DMZ privée utilise des adresses IP privées. De fait, une règle de publication doit être installée sur le pare-feu pour accéder au serveur de la DMZ. Depuis l'extérieur c'est l'IP de l'interface externe qui est employée. L'interface publique utilise des adresses IP publiques et le pare-feu fait office de routeur entre son interface externe (internet) et son interface côté DMZ. Pour accéder au serveur situé dans la DMZ publique on utilise l'adresse IP propre au serveur.

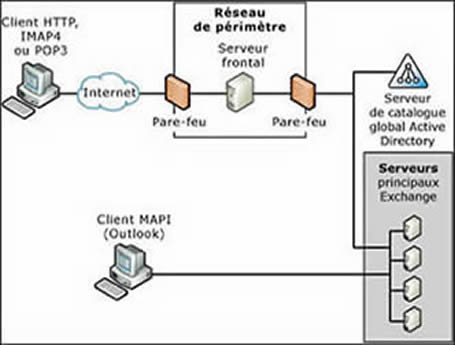

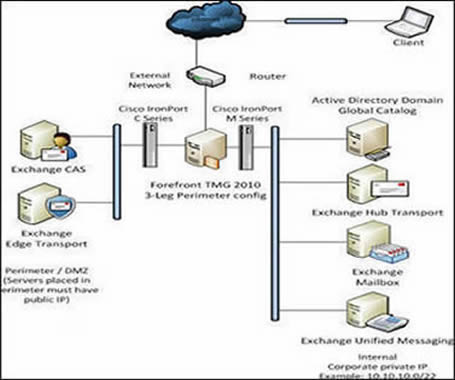

Serveurs frontaux et réseau de périmètre

Le bon vieux pare-feu a bien évolué pour ceux qui s’en souviennent. Les premiers firewalls ont été conçus par Digital Equipment Corporation (le fameux DEC) à la fin des années 80. Ces premiers pare-feux étaient, pour l’essentiel, actifs sur les quatre premières couches du modèle OSI. Ils interceptaient le trafic réseau pour inspecter chaque paquet individuellement et s’assurer de leur conformité à certaines règles prédéfinies (adresses ou port de la source et de la destination par exemple), pour ensuite relayer ou non les paquets. Cette méthode d’inspection du trafic était certes rapide mais a été rapidement identifiée comme particulièrement consommatrice de ressources, ce qui a incité l’émergence des pare-feux « circuits », plus connus sous l’appellation de pare-feu "stateful" ou à états, dont le pionnier a été Check Point Software Technologies. Cette nouvelle génération de pare-feu (qui n’a d’ailleurs plus rien de nouveau aujourd’hui) inspectait plus précisément les en-têtes au niveau de la couche de transport et dressait l’inventaire des connexions actives, permettant ainsi d’utiliser "l’état" d'une connexion (nouvelle, active, non-existante) pour définir une règle. Pour la petite histoire, avec l’apparition du "Pare-feu stateful ou Pare-feu à états", le classique pare-feu de filtrage de paquets de niv-2 s’est vu affubler le nom de "Stateless".